Nmap

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

78

79

|

nmap 10.130.1.1/24 -exclude 10.130.1.1

nmap 10.130.1.1/24 -excludefile gov.txt

nmap -sP 10.130.1.1-255

nmap -sS 192.168.1.1

nmap -sT 192.168.1.1

nmap -sV 192.168.1.135

nmap -sT 192.168.1.1

nmap -O 192.168.1.135

nmap -O --osscan-guess 192.168.1.134

nmap -O -PN 192.168.1.1/24

nmap -sS -T4 192.168.1.134

nmap -iL ip-address.txt

nmap -oN scan.txt 192.168.11.46

nmap -oX network_scan.xml 192.168.1.0/24

nmap -traceroute 192.168.11.46

nmap -A 10.130.1.43

nmap -sV -p 139,445 -oG output.txt 10.0.1.0/24

nmap --script vuln <ip>

nmap --script ftp-anon <ip>PORT STATE SERVICE

nmap --script=mysql-brute <ip>3306/tcp open mysql

nmap --script oracle-brute -p 1521 --script-args oracle-brute.sid=ORCL <ip>

nmap -p 1433 --script ms-sql-brute --script-args userdb=user.txt,passdb=pass.txt <ip>

nmap --script dns-brute <ip/域名>

nmap --script http-vmware-path-vuln -p80,443,8222,8333 <ip>| http-vmware-path-vuln

|

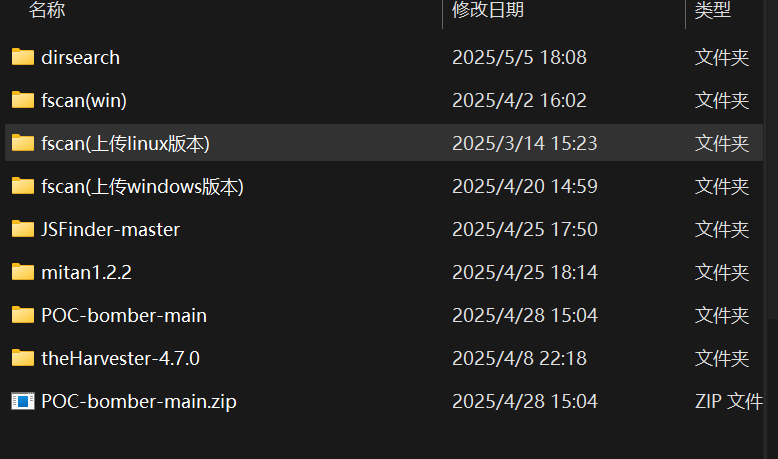

dirsearch

最新版dirsearch需要python3.9环境,大家自行下载,这里推荐用conda管理乱七八糟的python环境

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

|

dirsearch -u url -w 目录/文件字典

dirsearch -u url -w 字典 -e php,txt,html

dirsearch -u url -w 字典 -t 50

dirsearch -u url -w 字典 -x 404,500

dirsearch -u url -w 字典 --recursive 2

dirsearch -u url -w 字典 -o results.txt

dirsearch -u url -w 字典 --format json -o results.json

|

dirmap

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

|

python3 dirmap.py -i url -lcf

-e/--extensions: 指定要扫描的文件扩展名,如 php、asp 等。

-l/--level: 指定扫描的级别。默认为 1,表示只对指定 URL 进行扫描;如果设置为 2,还会对发现的目录进行扫描,依此类推。

-t/--threads: 指定并发线程数,用于加快扫描速度。

--delay: 指定扫描请求之间的延迟时间,以避免对目标网站造成过多的请求负载。

--timeout: 指定 HTTP 请求的超时时间。

-a/--agent: 指定 User-Agent 字符串,来模拟不同的浏览器或爬虫。

-p/--proxy: 指定代理服务器地址和端口号。

python3 dirmap.py -iF urls.txt -lcf

|

fscan

很简单,不加任何参数等于默认使用所有的模块