玄机应急响应

本章会持续更行玄机应急响应靶场里的部分题目

玄机—第五章 linux实战-CMS01

简介

服务器场景操作系统 Linux

服务器账号密码 root Inch@957821.

题目来源公众号 知攻善防实验室

请点击下载附件,获取私钥文件后连接 ssh

https://mp.weixin.qq.com/s/5ibP6E8R-GPtOEJeFK8qZA

任务环境说明

注:样本请勿在本地运行!!!样本请勿在本地运行!!!样本请勿在本地运行!!!

应急响应工程师小王某人收到安全设备告警服务器被植入恶意文件,请上机排查

开放题目

漏洞修复

参考

https://mp.weixin.qq.com/s/5ibP6E8R-GPtOEJeFK8qZA

flag1

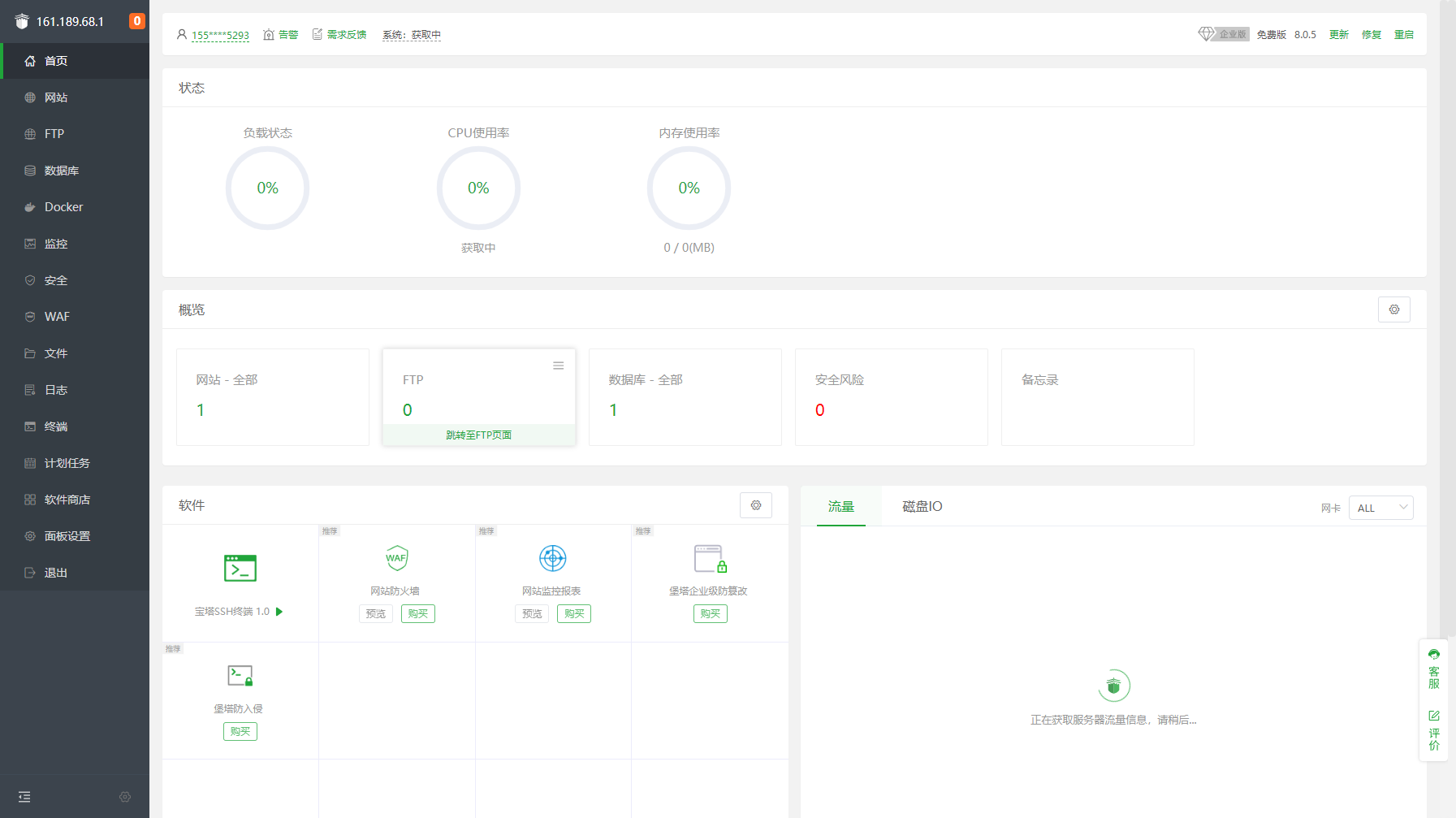

先连接到靶机上,发现有宝塔面板,修改密码登陆进去查看一下日志

1 | bt |

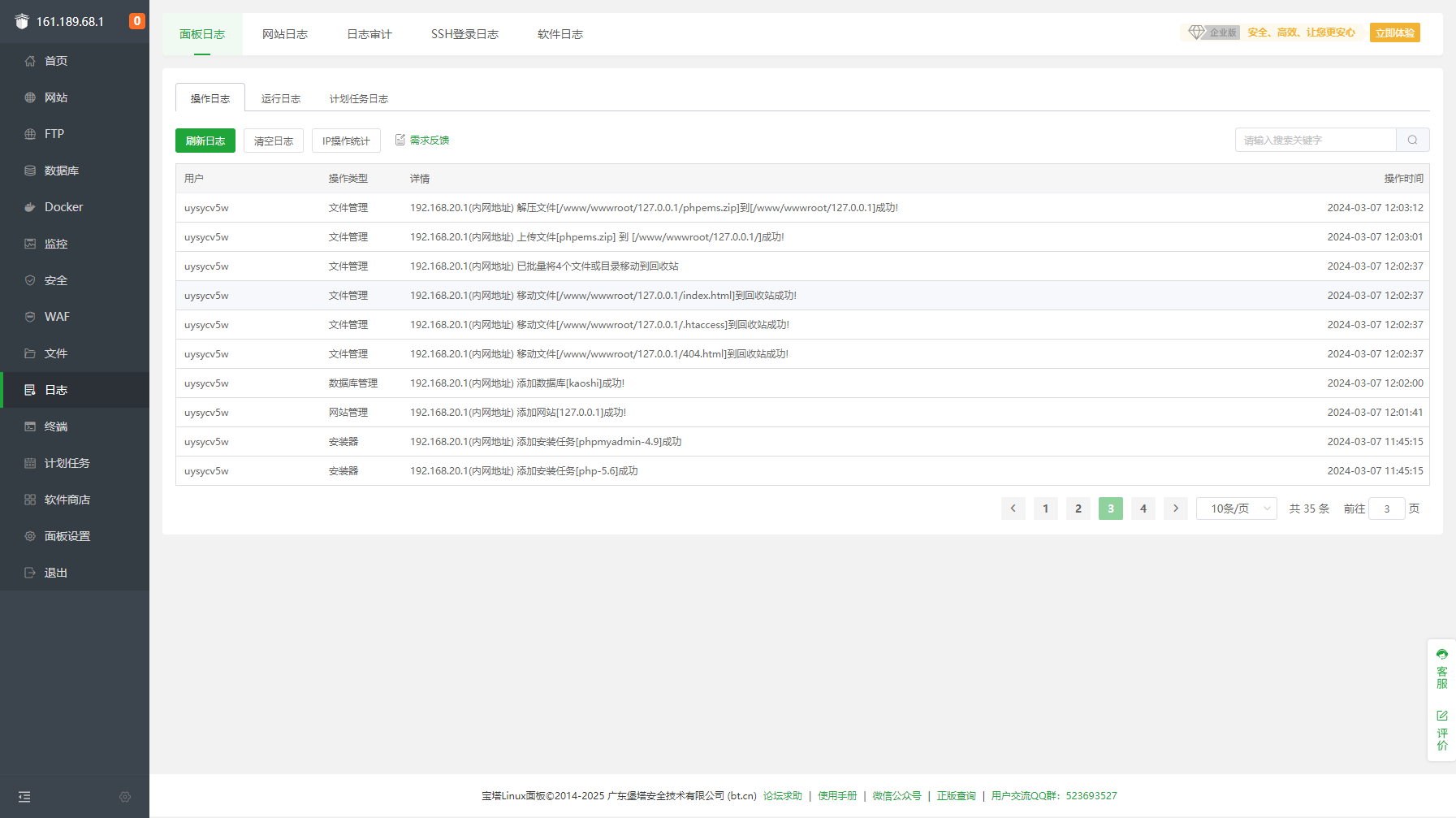

发现有一个192.168.20.1执行了好多操作,比如说上传文件,添加数据库等等,应该就是就是黑客的ip

flag{192.168.20.1}

flag2

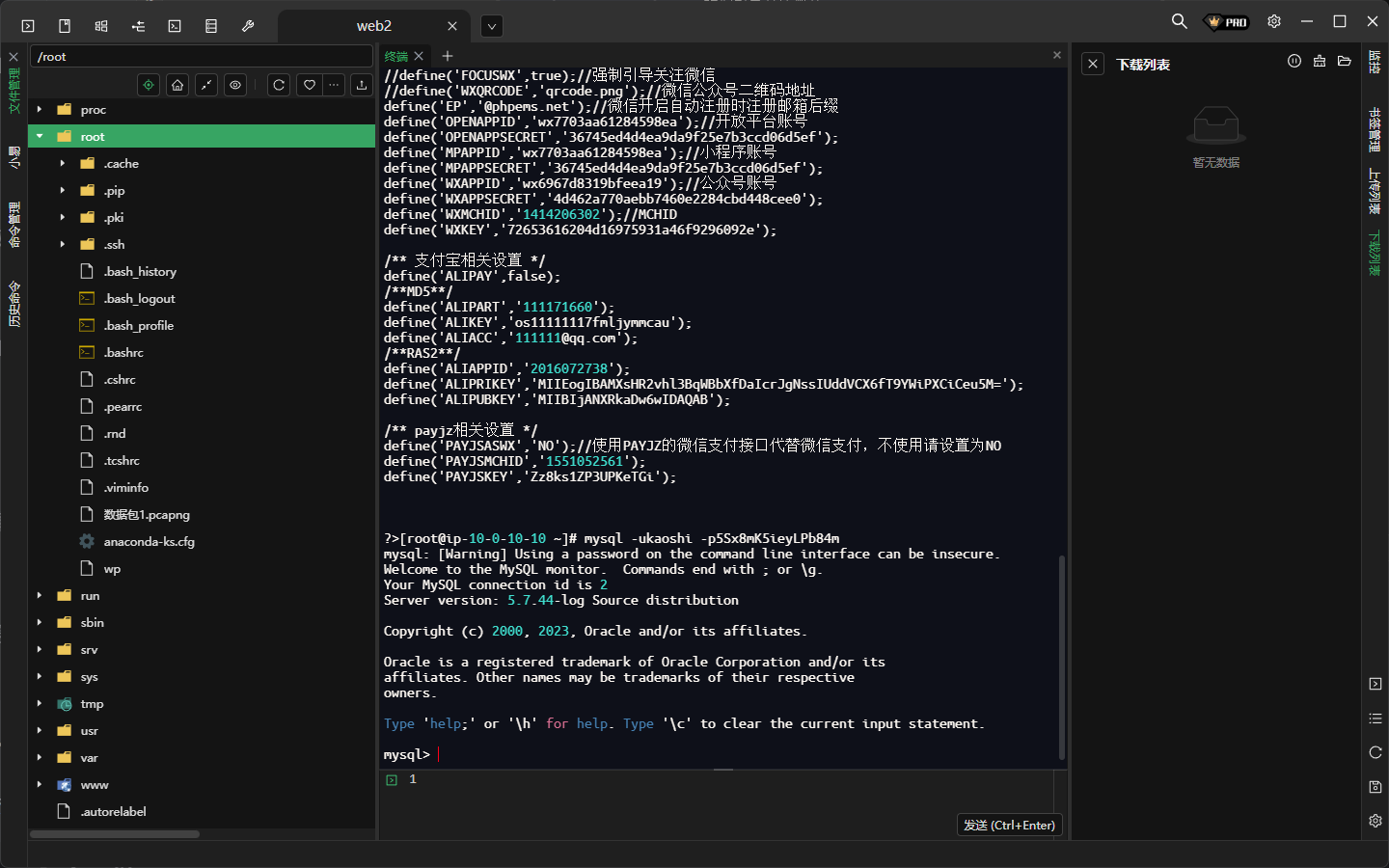

找到黑客修改过的config文件

找到了mysql数据库的用户名和密码,尝试登陆

1 | mysql -ukaoshi -p5Sx8mK5ieyLPb84m |

登陆成功

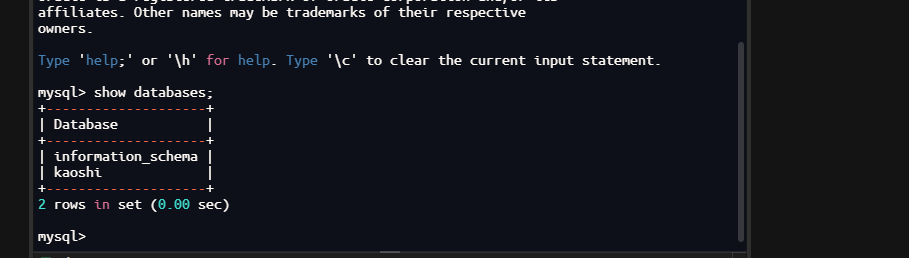

1 | show databases; |

1 | use kaoshi; |

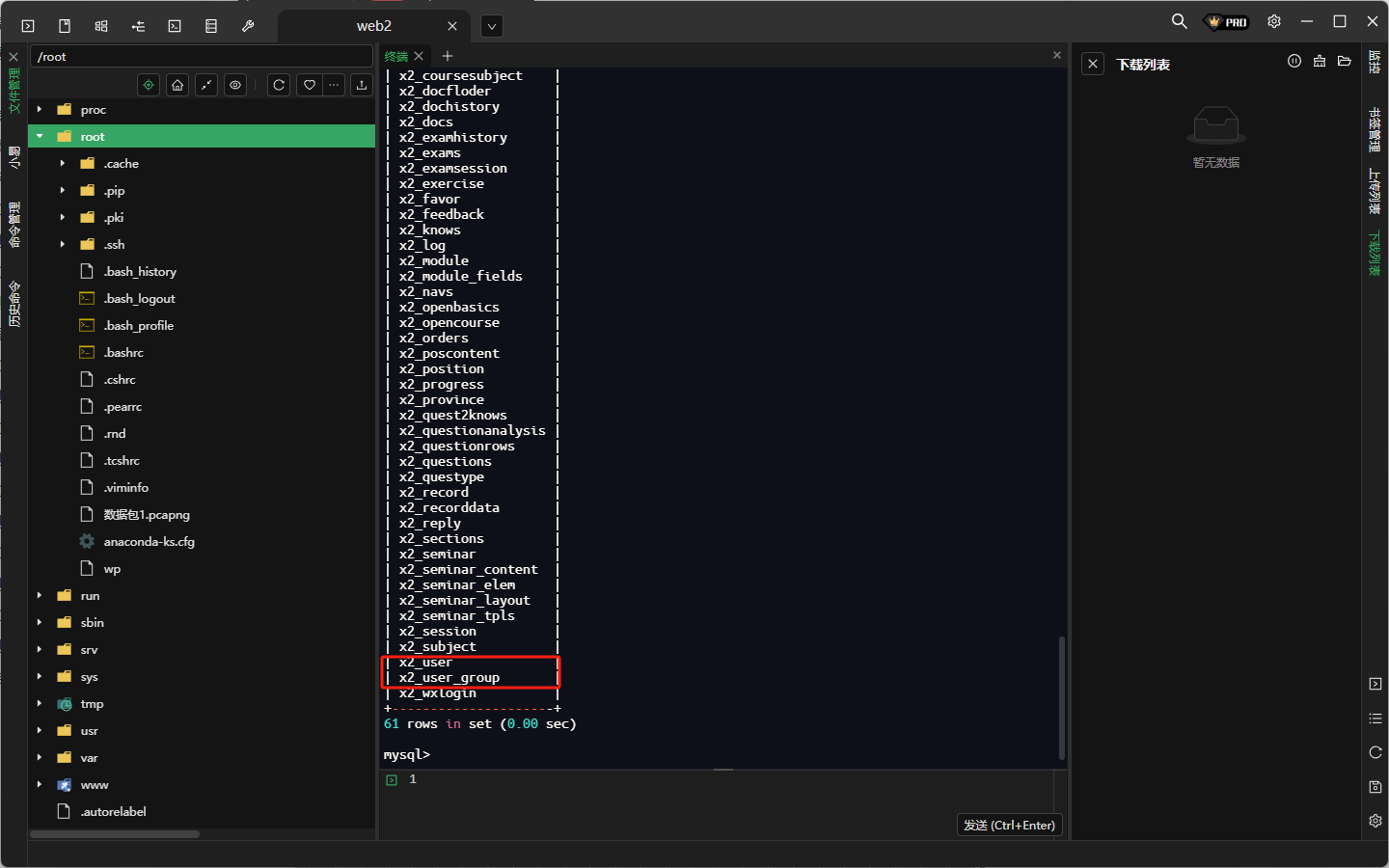

1 | show tables; |

查看这两个user表

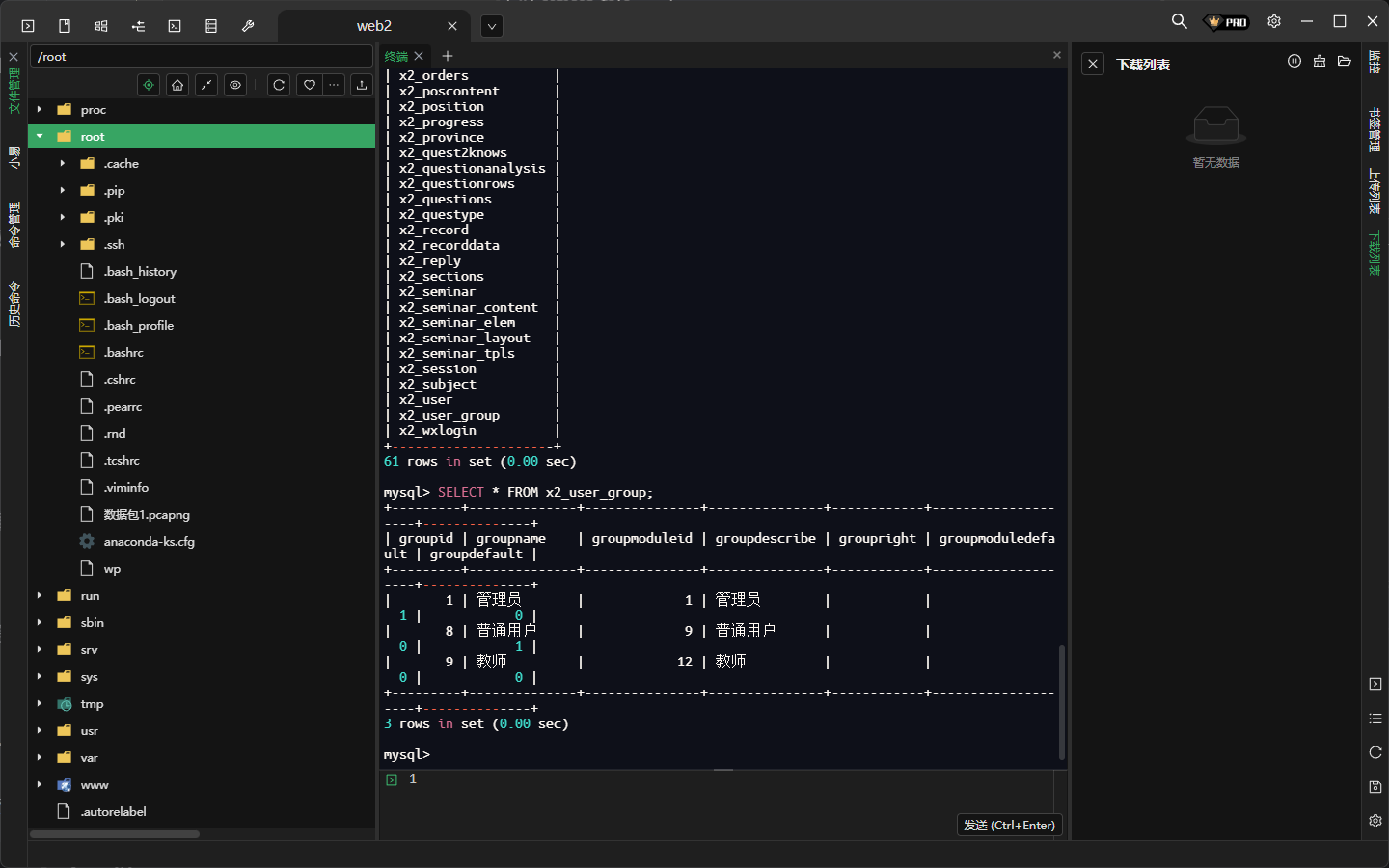

1 | SELECT * FROM x2_user_group; |

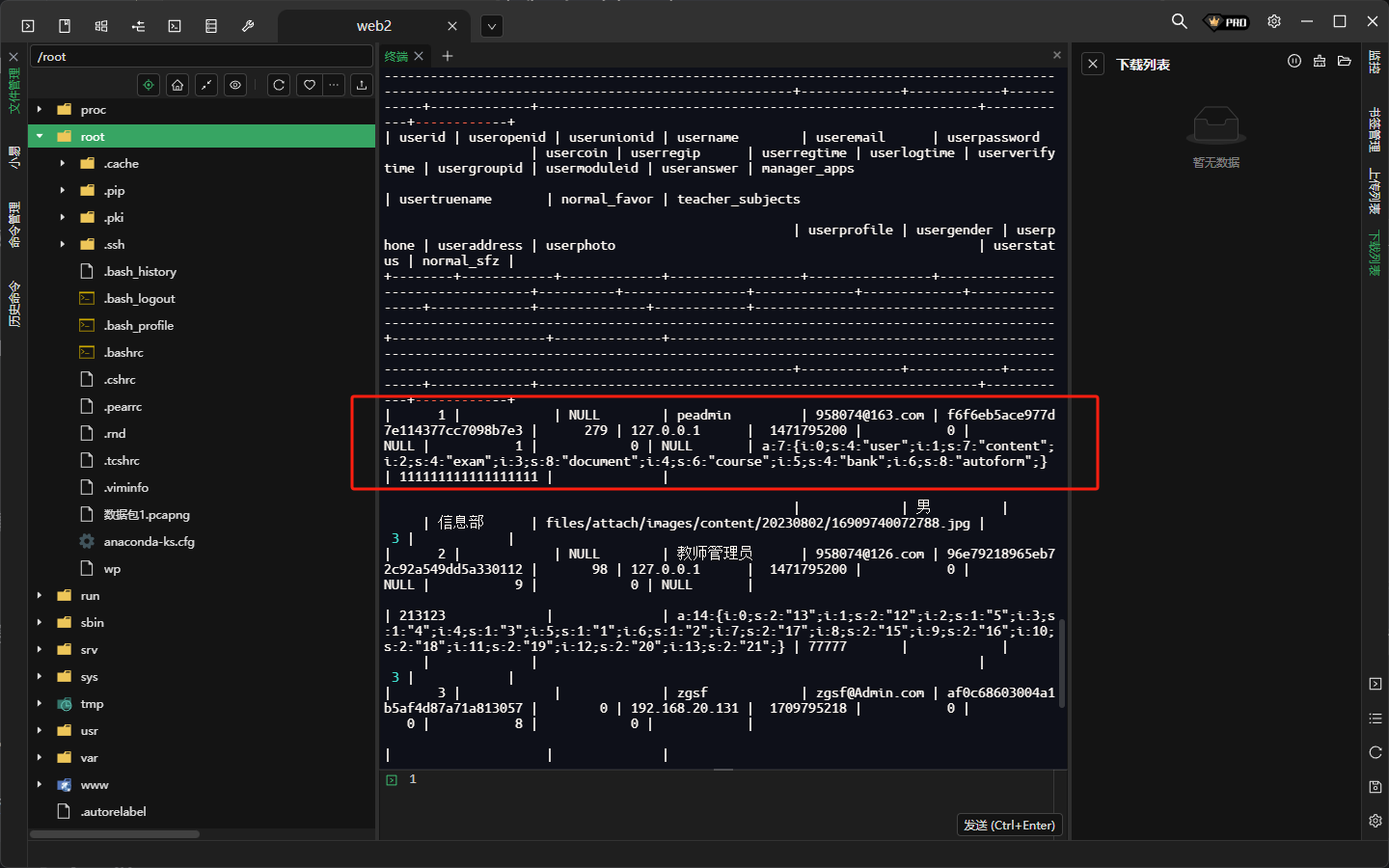

对 f6f6eb5ace977d7e114377cc7098b7e3进行md5解密得到Network@2020

flag{Network@2020}

flag3

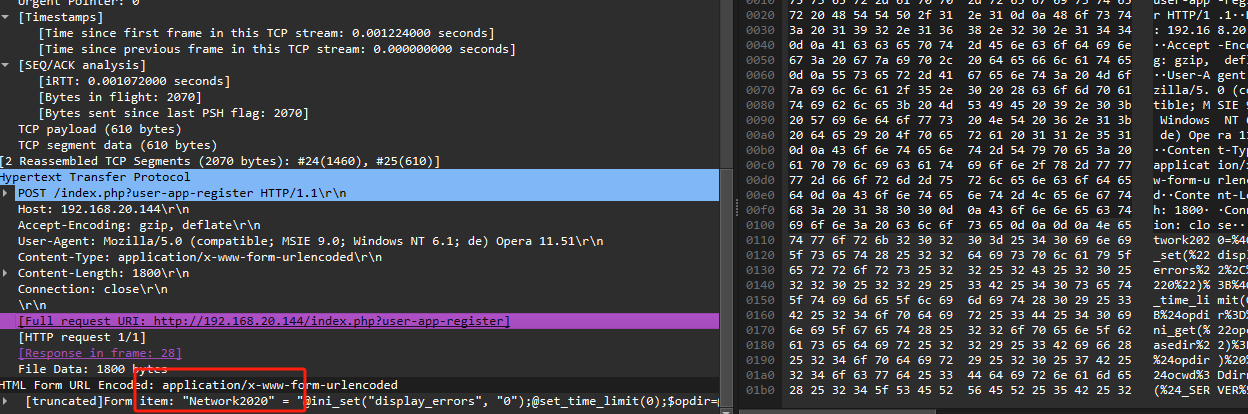

导入流量包,选择http协议,在第一个就发现了index.php?user-app-register,与答案给出格式一样

flag{index.php?user-app-register}

flag4

很明显,这就是webshell的连接密码,紧接在后面的就是木马

flag{Network2020}

flag5

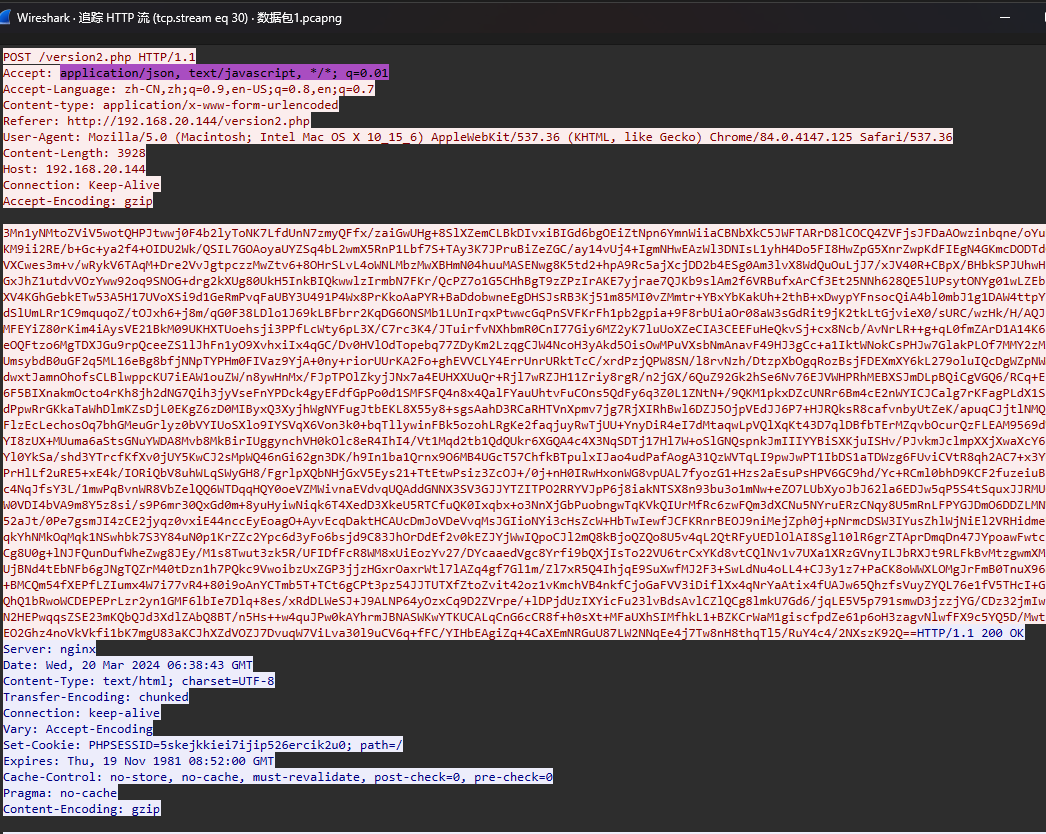

追踪version2.php发现流量特征符合冰蝎的流量

比如说 Accept: application/json, text/javascript, /; q=0.01

Content-type: Application/x-www-form-urlencoded

flag{version2.php}

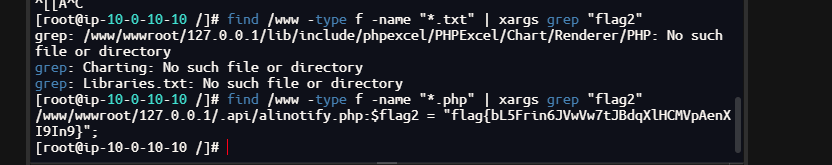

flag6

直接在www目录下利用find命令进行搜索

1 | find /www -type f -name "*.php" | xargs grep "flag2" |

flag{bL5Frin6JVwVw7tJBdqXlHCMVpAenXI9In9}

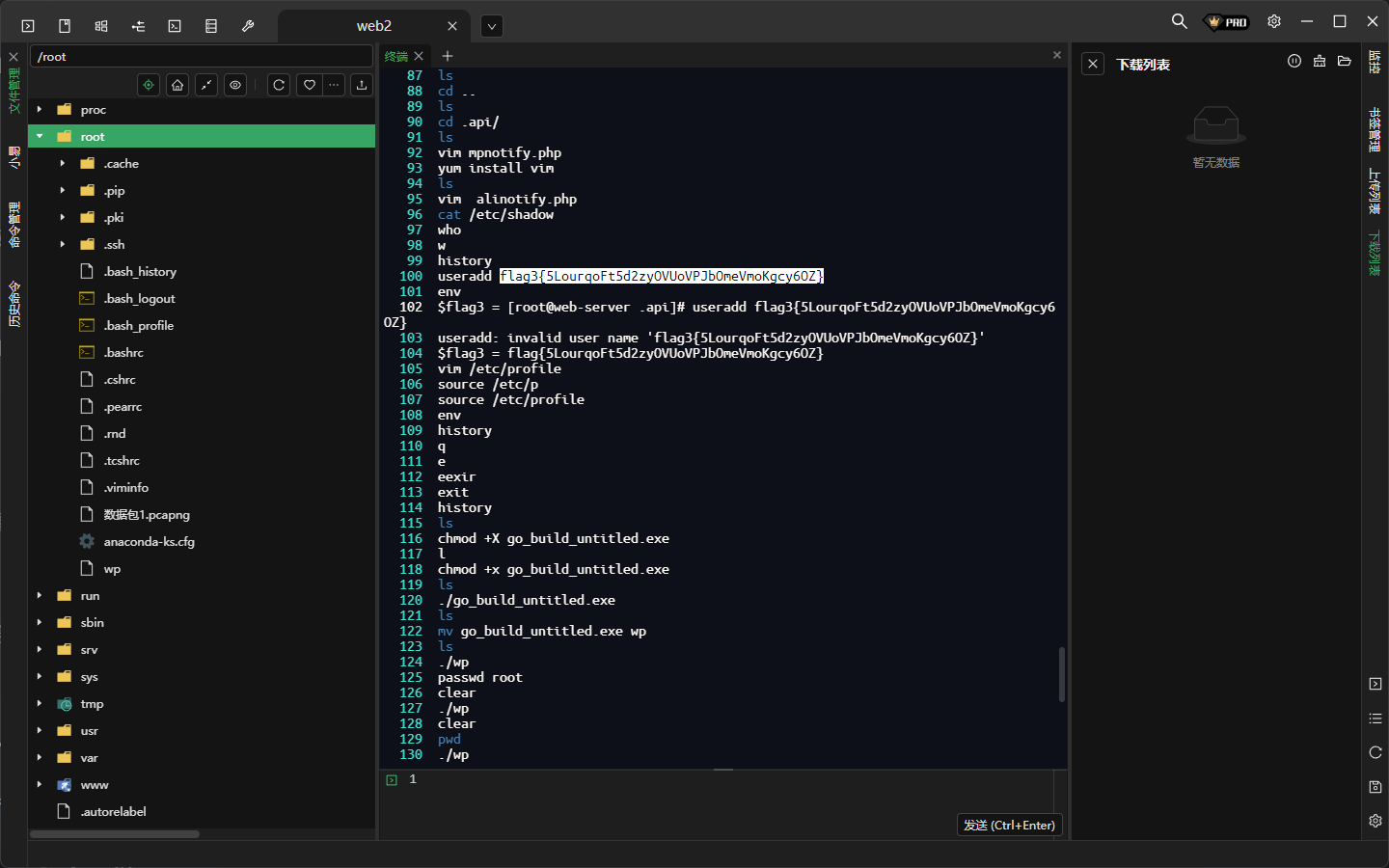

flag7

在历史命令中可以知道看到flag3{5LourqoFt5d2zyOVUoVPJbOmeVmoKgcy6OZ}

- Title: 玄机应急响应

- Author: WL

- Created at : 2025-03-25 16:12:21

- Updated at : 2025-04-12 18:24:25

- Link: https://redefine.ohevan.com/2025/03/25/yingjixiangying/

- License: This work is licensed under CC BY-NC-SA 4.0.